Transfert de fichiers sécurisé : guide complet pour une transmission de données sécurisée

La plupart des violations de données se produisent dans les moments les plus simples, lorsque quelqu'un clique sur « Envoyer » dans une pièce jointe à un e-mail ou télécharge des fichiers dans un dossier partagé. Ce qui semble être un partage de fichiers de routine peut exposer les informations les plus sensibles de votre organisation à des tiers non autorisés, à des violations réglementaires et à des incidents de sécurité coûteux.

Transfert de fichiers sécurisé protège vos données grâce à un cryptage et à des contrôles de sécurité robustes, garantissant ainsi la confidentialité des fichiers, que vous partagiez des documents financiers, des dossiers de patients ou des informations commerciales exclusives. Au-delà de la conformité, le transfert sécurisé protège la propriété intellectuelle, les informations clients et les documents confidentiels contre le risque de tomber entre de mauvaises mains. Il permet également aux clients d'envoyer et de recevoir des fichiers volumineux en toute sécurité, garantissant ainsi la confidentialité et la conformité tout au long du processus de transfert de fichiers. Ce guide vous explique tout ce que vous devez savoir sur la mise en œuvre de solutions de transfert de fichiers sécurisées qui protègent vos données et répondent aux exigences de conformité.

Qu'est-ce que le transfert sécurisé de fichiers ?

Le transfert sécurisé de fichiers utilise le cryptage pour protéger les fichiers lors de leur transfert entre les expéditeurs et les destinataires, les protégeant ainsi contre tout accès non autorisé et toute interception. Contrairement aux méthodes classiques de partage de fichiers qui peuvent envoyer des données en texte brut, le transfert sécurisé utilise des protocoles cryptographiques pour transformer les informations lisibles en texte chiffré brouillé que seuls les utilisateurs autorisés peuvent déchiffrer.

La différence entre le partage de fichiers standard et les méthodes sécurisées réside dans la protection. Lorsque vous envoyez des fichiers par e-mail ou via des services cloud de base, ces données circulent sur les réseaux dans un format que les pirates informatiques peuvent potentiellement lire en cas d'interception. Le transfert sécurisé de fichiers enveloppe vos données dans plusieurs couches de cryptage, les rendant inutilisables pour quiconque ne dispose pas des clés de déchiffrement appropriées.

Le transfert sécurisé de fichiers garantit non seulement la confidentialité, mais préserve également l'intégrité des données pendant leur transmission, en préservant leur exactitude et leur exhaustivité.

Les entreprises ont besoin de canaux sécurisés pour plusieurs raisons essentielles. Les cadres réglementaires tels que le RGPD, l'HIPAA et la norme PCI DSS obligent les entreprises à protéger les données sensibles lors de leur transmission. Au-delà de la conformité, le transfert sécurisé protège la propriété intellectuelle, les informations clients et les documents confidentiels contre le risque de tomber entre de mauvaises mains. Le coût d'une violation de données, qui s'élève en moyenne à des millions de dollars en dommages et intérêts, en frais juridiques et en perte de réputation, fait du transfert sécurisé de fichiers un investissement essentiel, et non une mise à niveau optionnelle.

Fonctionnalités de sécurité essentielles pour le transfert de fichiers

Lorsque vous évaluez des solutions de transfert de fichiers sécurisé, recherchez ces fonctionnalités de sécurité de base qui créent plusieurs niveaux de protection pour vos données.

chiffrement de bout en bout garantit la protection des fichiers depuis le moment où ils quittent votre appareil jusqu'à ce qu'ils atteignent leur destinataire. Cela signifie que même si quelqu'un intercepte les données pendant le transit, il ne peut pas les lire ou les utiliser sans les clés de cryptage. Le chiffrement de bout en bout garantit également que même le fournisseur de services ne peut pas accéder aux fichiers partagés, offrant ainsi un maximum de confidentialité et de sécurité. Les solutions de transfert sécurisé de fichiers chiffrent automatiquement les fichiers pendant le chargement, le stockage et le transfert, préservant ainsi la confidentialité et la sécurité des données à chaque étape. Cette méthode protège les documents personnels et professionnels de la surveillance, offrant ainsi une couche de protection supplémentaire contre les accès non autorisés.

Protection par mot de passe et authentification multifactorielle ajoutez des contrôles d'accès essentiels. Les utilisateurs doivent vérifier leur identité par le biais de plusieurs méthodes, généralement en utilisant une information qu'ils connaissent (mot de passe) et une information dont ils disposent (téléphone pour obtenir un code SMS ou une application d'authentification). Cela empêche tout accès non autorisé même si les mots de passe sont compromis.

Dates d'expiration et limites de téléchargement pour les fichiers partagés, réduisez les risques de sécurité au fil du temps. Vous pouvez définir des dates d'expiration pour que les liens sécurisés deviennent automatiquement invalides après une période spécifiée, et limiter le nombre de fois que les destinataires peuvent télécharger des fichiers. Cela permet d'éviter que d'anciens liens ne deviennent des failles de sécurité des mois plus tard. Par exemple, Proton Drive permet aux utilisateurs de définir des dates d'expiration pour les liens partagés et de révoquer instantanément l'accès aux fichiers et dossiers partagés, garantissant ainsi la protection des données sensibles au facteur temps. Les transferts sur Filemail expirent automatiquement après une période par défaut, qui est de 7 jours, mais vous pouvez définir une date d'expiration plus longue grâce aux options disponibles en fonction des différents plans. La surveillance de l'accès vous permet également de suivre le nombre de téléchargements de fichiers, offrant ainsi une supervision et un contrôle supplémentaires. Le téléchargement de fichiers, tels que des fichiers vidéo, après les avoir prévisualisés ou diffusés en ligne facilite la tâche des utilisateurs qui souhaitent enregistrer du contenu pour y accéder hors ligne.

Pistes d'audit et capacités de surveillance fournir des enregistrements complets indiquant qui a accédé aux fichiers, quand les téléchargements ont eu lieu et à partir de quelles adresses IP. Ces journaux sont essentiels pour les rapports de conformité et les enquêtes sur les incidents de sécurité potentiels.

Analyse antivirus et détection des programmes malveillants lors de la transmission de fichiers, protégez les expéditeurs et les destinataires contre les fichiers infectés. Des solutions avancées analysent les chargements et les téléchargements en temps réel, bloquant ainsi les menaces avant qu'elles ne se propagent dans votre organisation. Filemail propose un plan gratuit qui permet d'envoyer des fichiers jusqu'à 5 Go, ce qui rend le partage de fichiers sécurisé accessible même pour les petites équipes ou les utilisateurs individuels. En outre, Filemail fournit un lien sécurisé permettant aux destinataires de télécharger des fichiers sans avoir besoin de s'inscrire, garantissant ainsi une facilité d'utilisation et une sécurité robuste.

Normes et protocoles de chiffrement

Comprendre les normes de chiffrement vous permet d'évaluer le niveau de sécurité des différentes solutions de transfert. Voici les principaux protocoles qui offrent le plus haut niveau de protection :

Chiffrement AES 256 bits représente la référence absolue en matière de protection des données au repos. Cette méthode de cryptage est si puissante que, même avec la puissance informatique actuelle, il faudrait plus de temps que l'âge de l'univers pour vaincre les attaques par force brute. Lorsque les fichiers sont stockés sur des serveurs entre le chargement et le téléchargement, la technologie AES 256 bits garantit leur protection.

TLS 1.3 sécurise les données pendant leur transmission à l'aide du dernier protocole de sécurité de la couche transport. Cela corrige les vulnérabilités détectées dans les versions précédentes de TLS tout en améliorant les performances. Toute solution de transfert de fichiers sécurisée doit utiliser le protocole TLS 1.3 pour protéger les données lorsqu'elles circulent sur les réseaux.

SFTP (protocole de transfert de fichiers SSH) fonctionne via des connexions SSH pour fournir un accès et une gestion sécurisés aux fichiers. Contrairement au FTPS, qui nécessite plusieurs ports ouverts et peut compliquer les configurations de pare-feu, le SFTP utilise un seul port et fournit des contrôles de sécurité renforcés. Il est donc idéal pour les transferts de serveur à serveur et les flux de travail automatisés.

Chiffrement HTTPS protège les transferts de fichiers via le Web en combinant les couches HTTP et SSL/TLS. C'est ce que vous rencontrerez lorsque vous utiliserez des plateformes de partage de fichiers sécurisées basées sur un navigateur, garantissant que vos chargements et téléchargements restent cryptés même lorsque vous utilisez des réseaux publics.

Les solutions de transfert sécurisé de fichiers peuvent également générer des liens de partage chiffrés, limités dans le temps ou protégés par mot de passe à l'aide de ces protocoles, offrant ainsi une sécurité et une commodité accrues aux utilisateurs.

Types de méthodes de transfert de fichiers sécurisées

Les différentes situations nécessitent différentes approches de transfert sécurisé. Voici comment choisir la méthode adaptée à vos besoins :

Transfert de fichiers sécurisé par e-mail chiffre les pièces jointes et ajoute souvent une protection par mot de passe. Cela fonctionne bien pour les petits fichiers et permet de conserver le flux de travail habituel de messagerie, mais les limites de taille des fichiers vous limitent généralement aux documents plutôt qu'aux fichiers volumineux tels que les fichiers vidéo ou les ensembles de données volumineux.

Liens de partage sécurisés fournir des URL protégées par mot de passe pour les téléchargements de fichiers. Les destinataires accèdent aux fichiers via un portail Web sécurisé au lieu de recevoir directement des pièces jointes. Vous pouvez définir des dates d'expiration, limiter les tentatives de téléchargement et suivre l'accès, ce qui en fait la solution idéale pour partager des fichiers volumineux avec des clients ou des partenaires externes. En outre, Proton Drive permet aux utilisateurs de partager des fichiers de toute taille sans que les destinataires aient besoin d'un compte Proton Drive, ce qui ajoute à la commodité de ses fonctionnalités de sécurité robustes. Proton Drive sécurise également les fichiers grâce à un cryptage de bout en bout, les protégeant ainsi des pirates informatiques et des violations de données. Filemail permet également aux destinataires de télécharger des fichiers via un lien sécurisé partagé par e-mail ou via des applications de messagerie, garantissant ainsi flexibilité et sécurité.

Services de transfert basés sur le cloud permettre aux utilisateurs de télécharger des fichiers sur cloud pour un partage sécurisé. Ces plateformes prennent généralement en charge le téléchargement de fichiers volumineux, fournissent des contrôles d'accès détaillés et s'intègrent aux systèmes d'entreprise existants. Ils sont particulièrement efficaces pour les organisations qui partagent régulièrement des fichiers avec plusieurs destinataires ou qui ont besoin de collaborer sur des documents. Filemail, par exemple, fournit un service permettant d'envoyer des fichiers volumineux de n'importe quelle taille sans que le destinataire n'ait à s'enregistrer ou à installer quoi que ce soit, ce qui en fait une option polyvalente pour les entreprises. En outre, Filemail propose un service de transfert de fichiers géré pour les entreprises doté de fonctionnalités de sécurité avancées, adapté aux environnements à volume élevé et axés sur la conformité. Dropbox permet également d'envoyer des fichiers par e-mail ou via un lien de téléchargement, offrant ainsi une flexibilité pour une utilisation personnelle et professionnelle.

Transmission cryptée directe d'égal à égal envoie des fichiers directement entre les appareils sans les stocker sur des serveurs tiers. Cela réduit le risque de violations de données centralisées, mais oblige les deux parties à être en ligne simultanément et peut avoir des limites pour les transferts très importants.

Solutions de transfert de fichiers géré (MFT) fournir des plateformes d'entreprise complètes qui automatisent, surveillent et enregistrent toutes les activités d'échange de fichiers. Ces systèmes excellent dans les environnements soumis à des exigences réglementaires strictes, à des transferts à volume élevé ou à des flux de travail complexes impliquant de multiples systèmes et partenaires. Les solutions MFT offrent également des fonctionnalités avancées pour le partage de fichiers, telles que la surveillance de l'activité de partage et la fourniture de mises à jour instantanées pour garantir des transferts de fichiers sécurisés et efficaces.

Besoins de transfert professionnels et personnels

Les exigences de l'entreprise diffèrent sensiblement des besoins personnels en matière de partage de fichiers. Les entreprises doivent se conformer à des réglementations telles que le RGPD pour la protection des données en Europe, la HIPAA pour les informations médicales et la SOX pour l'information financière. Ces frameworks nécessitent des pistes d'audit détaillées, des normes de chiffrement spécifiques et des contrôles d'accès stricts que les services de partage de fichiers de base ne peuvent pas fournir. Par exemple, tous les utilisateurs de Dropbox, y compris les abonnés Basic, peuvent utiliser Dropbox Transfer pour envoyer des fichiers, mais la limite de taille des fichiers dépend de leur forfait. Dropbox Transfer permet aux utilisateurs d'envoyer des fichiers d'une taille maximale de 250 Go, même si le destinataire ne possède pas de compte Dropbox.

Les organisations échangent régulièrement des contrats, des données financières, des dossiers de patients et des informations relatives à la propriété intellectuelle, des documents susceptibles de causer de graves dommages s'ils sont compromis. Ils ont besoin de solutions capables de gérer des fichiers volumineux, de prendre en charge plusieurs utilisateurs avec différents niveaux d'autorisation et de s'intégrer à l'infrastructure de sécurité existante.

Le partage de fichiers personnels implique généralement des photos de famille, des documents personnels ou une collaboration occasionnelle qui ne nécessite pas de fonctionnalités de journalisation ou de conformité étendues. Cependant, les professionnels qui travaillent avec des clients se situent souvent entre les besoins personnels et les besoins professionnels : ils ont besoin de sécurité et de fiabilité sans la complexité des solutions d'entreprise complètes.

La principale distinction réside dans la responsabilité et les conséquences. Les transferts de fichiers professionnels doivent être traçables, conformes et récupérables, tandis que les transferts personnels privilégient la commodité et la protection de base.

Vitesse de transfert de fichiers : comment envoyer des fichiers rapidement

Dans l'environnement numérique rapide d'aujourd'hui, la capacité à envoyer des fichiers rapidement est cruciale pour maintenir la productivité et une collaboration fluide. La vitesse de transfert des fichiers dépend de plusieurs facteurs, notamment de votre connexion Internet, de la taille du fichier et du protocole de transfert de fichiers sous-jacent. Pour optimiser le partage de fichiers et garantir la livraison rapide des fichiers, il est important de choisir un service de transfert de fichiers qui exploite des technologies avancées telles que l'accélération UDP et des serveurs distribués dans le monde entier. Ces fonctionnalités permettent de minimiser la distance physique que vos fichiers doivent parcourir, de réduire la latence et d'augmenter les vitesses de transfert.

En outre, la compression de fichiers avant de lancer un transfert peut réduire considérablement le temps nécessaire pour charger et télécharger des fichiers, en particulier lorsqu'il s'agit de fichiers volumineux ou de plusieurs documents. Le choix d'une plateforme de transfert de fichiers fiable qui prend en charge les connexions haut débit et un routage efficace permet aux utilisateurs de transférer des fichiers rapidement, quel que soit leur emplacement. En optimisant la taille des fichiers et en utilisant des solutions avancées de transfert de fichiers, les utilisateurs peuvent améliorer leur expérience de partage de fichiers et faire avancer les projets sans retards inutiles.

Limites relatives à la taille des fichiers : gestion des transferts de fichiers volumineux

Le transfert de fichiers volumineux présente souvent des défis en raison des limites de taille des fichiers imposées par de nombreux services de transfert de fichiers. Ces restrictions peuvent être particulièrement problématiques lorsque vous travaillez avec des fichiers volumineux tels que des fichiers vidéo, des images haute résolution ou des documents volumineux. Pour les entreprises et les professionnels de la création qui ont régulièrement besoin d'envoyer des fichiers volumineux, il est essentiel de sélectionner une solution de transfert de fichiers qui accepte des fichiers de grande taille sans contraintes inutiles.

Des services tels que Filemail facilitent le transfert de fichiers volumineux, offrant des transferts gratuits jusqu'à 5 Go et des limites encore plus élevées avec les forfaits payants. Cette flexibilité est idéale pour les utilisateurs qui ont besoin de partager des fichiers volumineux rapidement et efficacement, que ce soit pour des présentations professionnelles, la production multimédia ou des projets collaboratifs. En comprenant les limites de taille de fichier des différentes plateformes et en choisissant celle qui correspond à vos besoins, vous pouvez garantir des transferts de fichiers fluides et ininterrompus et éviter les frustrations liées à des téléchargements échoués ou incomplets. En donnant la priorité aux services qui prennent en charge les transferts de fichiers volumineux, les utilisateurs et les entreprises peuvent partager des fichiers de toutes tailles en toute confiance.

Expiration des fichiers et contrôle d'accès

Un partage de fichiers efficace ne se limite pas à déplacer des données d'un endroit à un autre, il s'agit également de contrôler qui peut accéder à vos fichiers et pendant combien de temps. L'expiration des fichiers et le contrôle d'accès sont des fonctionnalités essentielles pour un partage de fichiers sécurisé, car ils permettent aux utilisateurs de définir des limites aux fichiers partagés et de protéger les informations sensibles contre tout accès non autorisé ou toute violation de données.

En définissant des dates d'expiration pour les fichiers partagés, les utilisateurs peuvent s'assurer que l'accès est automatiquement révoqué après une période spécifiée, réduisant ainsi le risque que des liens partagés persistants ne deviennent des failles de sécurité. Les fonctionnalités de contrôle d'accès, telles que la protection par mot de passe, obligent les destinataires à vérifier leur identité avant d'accéder aux fichiers, ce qui ajoute un niveau de sécurité supplémentaire. Ces fonctionnalités permettent non seulement de protéger vos données, mais également de vous conformer aux exigences réglementaires en garantissant que seuls les utilisateurs autorisés peuvent accéder aux fichiers protégés. Grâce à un contrôle robuste de l'expiration et de l'accès aux fichiers, les utilisateurs peuvent partager des fichiers en toute confiance, sachant que leurs données restent sécurisées et sous leur contrôle.

Définition des dates d'expiration pour les fichiers partagés

La définition de dates d'expiration pour les fichiers partagés est un moyen simple mais puissant d'améliorer la sécurité et le contrôle des fichiers. La plupart des principaux services de transfert de fichiers, notamment Dropbox et WeTransfer, permettent aux utilisateurs de spécifier la date d'expiration d'un fichier ou d'un lien partagé. En définissant une date d'expiration, vous limitez la période pendant laquelle les destinataires peuvent accéder aux fichiers, garantissant ainsi que les données sensibles ne sont pas disponibles indéfiniment.

Ce processus implique généralement la sélection d'une date d'expiration lors de la création d'un lien partagé ou de l'envoi de fichiers par e-mail. Une fois la date d'expiration atteinte, le lien devient automatiquement inactif, ce qui empêche tout accès ultérieur et réduit le risque de violation de données. Cette fonctionnalité est particulièrement utile pour les projets urgents ou les documents confidentiels, car elle permet aux utilisateurs de mieux contrôler leurs données et de maintenir la conformité aux politiques de sécurité. En agissant de manière proactive

Passerelle de transfert de fichiers : renforcement de la sécurité et de l'efficacité

Exigences réglementaires et de conformité

La conformité réglementaire est à l'origine de nombreuses implémentations de transferts de fichiers sécurisés, en particulier dans les secteurs qui traitent des données sensibles. La compréhension de ces exigences vous permet de choisir des solutions qui répondent à vos obligations spécifiques.

Conformité au RGPD affecte toute organisation traitant des données personnelles de résidents de l'UE. Le règlement impose des mesures techniques pour protéger les données pendant leur transmission, notamment le cryptage et les contrôles d'accès. Les processeurs de données doivent être en mesure de démontrer la conformité au moyen de pistes d'audit et de la documentation des mesures de sécurité.

Exigences HIPAA imposer des protections spécifiques pour les informations de santé aux États-Unis. Les entités couvertes doivent s'assurer que les données des patients transmises par voie électronique utilisent un cryptage qui rend les informations inutilisables pour les destinataires non autorisés. Cela inclut non seulement les dossiers médicaux, mais aussi toute communication contenant des identifiants de patients.

Normes PCI DSS régir la façon dont les organisations traitent les informations relatives aux cartes de paiement. Ces normes exigent la transmission cryptée des données des titulaires de cartes et des tests de sécurité réguliers des systèmes de transfert de fichiers. Même les entreprises qui ne traitent pas directement les paiements peuvent avoir besoin de se conformer à la norme PCI si elles traitent les informations de paiement des clients.

Certification ISO 27001 fournit un cadre pour les systèmes de gestion de la sécurité de l'information. Les organisations qui souhaitent obtenir cette certification doivent démontrer des approches systématiques pour protéger les actifs informationnels, y compris des procédures de transfert de fichiers sécurisées et des évaluations de sécurité régulières.

Les réglementations spécifiques à l'industrie ajoutent des couches supplémentaires. Les cabinets juridiques doivent protéger le secret professionnel de l'avocat par le biais de canaux de communication sécurisés. Les institutions financières sont soumises à des réglementations en matière de prévention des délits d'initiés et de protection des données des clients. Les organisations de santé doivent tenir compte à la fois de la loi HIPAA et des lois sur la confidentialité médicale spécifiques à chaque État.

Meilleures pratiques pour un transfert de fichiers sécurisé

La mise en œuvre efficace d'un transfert de fichiers sécurisé nécessite une attention continue aux pratiques de sécurité et au comportement des utilisateurs. Voici les pratiques essentielles qui maximisent votre protection :

Audits de sécurité et évaluations de vulnérabilité réguliers aider à identifier les points faibles avant qu'ils ne deviennent des problèmes. Planifiez des révisions trimestrielles de vos processus de transfert de fichiers, de vos modèles d'accès utilisateur et de vos configurations de sécurité. Cela inclut le test des implémentations de chiffrement, la révision des autorisations des utilisateurs et la mise à jour des politiques de sécurité en fonction des nouvelles menaces.

Formation des employés permet d'éviter de nombreux incidents de sécurité que la technologie ne peut arrêter à elle seule. Les utilisateurs doivent comprendre pourquoi le transfert sécurisé est important, comment reconnaître les tentatives de phishing ciblant les informations de partage de fichiers et ce qu'il convient de faire s'ils soupçonnent un problème de sécurité. Des sessions de formation régulières et des tests de phishing simulés contribuent à maintenir la sensibilisation à la sécurité.

Politiques de mots de passe strictes et gestion du contrôle d'accès constituent la base d'un accès sécurisé. Implémentez l'authentification multifactorielle pour tous les utilisateurs, exigez des mises à jour régulières des mots de passe et utilisez des autorisations basées sur les rôles qui limitent l'accès aux seuls éléments dont chaque utilisateur a besoin pour sa fonction professionnelle.

Mises à jour logicielles régulières et gestion des correctifs de sécurité assurez-vous que vos systèmes de transfert restent protégés contre les vulnérabilités connues. Établissez des procédures pour tester et déployer rapidement les mises à jour, en particulier pour les correctifs de sécurité qui corrigent des vulnérabilités critiques.

La possibilité de personnaliser l'interface de transfert de fichiers, les formulaires de téléchargement et les paramètres de sécurité permet aux entreprises d'adapter ces fonctionnalités à leur image de marque et aux besoins spécifiques des utilisateurs, améliorant ainsi la sécurité et l'expérience utilisateur.

Procédures de sauvegarde et de restauration protégez contre les pertes de données lors des transferts et garantissez la continuité des activités en cas de défaillance des systèmes. Cela inclut la maintenance de sauvegardes sécurisées des fichiers transférés et la mise en place de procédures testées pour la restauration après divers scénarios de défaillance. WeTransfer chiffre les données à chaque étape, garantissant ainsi la sécurité pendant le transfert et le stockage, ce qui améliore encore la fiabilité des processus de sauvegarde et de restauration.

Contrôle d'accès et autorisations

Un contrôle d'accès efficace commence par des autorisations basées sur les rôles qui correspondent aux responsabilités professionnelles. Les équipes commerciales peuvent avoir besoin de partager des fichiers avec des prospects mais ne doivent pas accéder aux données financières. Les administrateurs informatiques ont besoin d'un accès étendu au système pour la maintenance, mais peuvent ne pas avoir besoin d'accéder aux documents relatifs aux ressources humaines.

Accès limité dans le temps permet une collaboration temporaire sécurisée sans créer de risques de sécurité permanents. Lorsque vous travaillez avec des consultants externes ou des partenaires à court terme, vous pouvez accorder un accès qui expire automatiquement à la fin des projets. Cela permet d'éviter que les comptes oubliés ne deviennent des failles de sécurité.

Restrictions relatives aux adresses IP ajoutez un niveau de sécurité supplémentaire en limitant l'accès des utilisateurs à vos systèmes de transfert de fichiers. Cela est particulièrement utile pour les données hautement sensibles ou lorsque vous travaillez avec des partenaires qui accèdent à vos systèmes depuis des bureaux connus.

Capacités de révocation immédiate sont essentiels lorsque des employés partent ou lorsque vous soupçonnez une compromission des informations d'identification. Votre solution de transfert de fichiers sécurisé devrait permettre aux administrateurs de désactiver instantanément l'accès et de révoquer tous les liens partagés en suspens ou les transferts en attente.

Menaces de sécurité communes et prévention

Comprendre les menaces que représente la sécurisation des adresses de transfert de fichiers vous permet d'évaluer les solutions et d'informer les utilisateurs des risques qu'ils pourraient ne pas prendre en compte.

Attaques de type « Man-in-the-middle » se produisent lorsque des pirates informatiques interceptent des communications entre l'expéditeur et le destinataire. Sans chiffrement, les attaquants peuvent lire, modifier ou voler des données lorsqu'elles circulent sur les réseaux. Les protocoles de transfert de fichiers sécurisés tels que SFTP et HTTPS empêchent ces attaques en chiffrant les données afin que les communications interceptées restent illisibles.

Prévention des violations de données repose sur la collaboration de plusieurs couches de sécurité. Même si des pirates informatiques accèdent à vos systèmes, les fichiers chiffrés restent protégés. Des contrôles d'accès stricts limitent les accès auxquels les attaquants peuvent accéder, tandis que les systèmes de surveillance peuvent détecter des modèles d'activité inhabituels qui indiquent des violations potentielles.

Protection contre les logiciels malveillants et les virus lors des transferts de fichiers, empêche les fichiers infectés de se propager au sein de votre organisation. Les moteurs d'analyse avancés vérifient les fichiers chargés et téléchargés en temps réel, mettant ainsi en quarantaine les menaces avant qu'elles ne s'exécutent ou ne se propagent à d'autres systèmes.

Tentatives de phishing ciblent souvent les informations d'identification de partage de fichiers car les comptes compromis fournissent un accès direct à des documents sensibles. L'authentification multifactorielle réduit considérablement l'efficacité de ces attaques, tandis que la formation des utilisateurs aide les utilisateurs à reconnaître et à signaler les e-mails ou les demandes de connexion suspects.

Menaces internes représentent l'un des risques de sécurité les plus complexes car ils impliquent des utilisateurs autorisés qui abusent de leur accès. Des pistes d'audit complètes et une surveillance comportementale peuvent détecter des modèles de téléchargement inhabituels ou des accès non autorisés à des fichiers, tandis que des contrôles d'accès appropriés limitent les dommages que chaque utilisateur peut causer.

Choisir la bonne solution de transfert de fichiers sécurisé

Pour sélectionner la bonne solution, il faut trouver un équilibre entre les exigences de sécurité, les besoins d'utilisabilité et les contraintes budgétaires. Commencez par évaluer la robustesse des fonctionnalités de sécurité disponibles : la puissance de chiffrement, les options d'authentification et les capacités d'audit devraient satisfaire ou dépasser les exigences de votre secteur.

Évolutivité les considérations incluent à la fois les besoins actuels et la croissance future. La solution peut-elle gérer l'augmentation de la taille des fichiers et du nombre d'utilisateurs ? Les prix évoluent-ils de manière raisonnable au fur et à mesure de la croissance de votre organisation ? Tenez compte à la fois de l'évolutivité technique et de l'évolutivité des coûts dans le temps.

Capacités d'intégration avec l'infrastructure informatique existante peut avoir un impact significatif sur l'adoption et l'efficacité. Recherchez des solutions compatibles avec vos services d'annuaire, vos outils de sécurité et vos applications métier actuels. La disponibilité des API permet l'automatisation et des intégrations personnalisées qui améliorent l'efficacité. Il est également important de choisir une solution qui prend en charge le transfert sécurisé de fichiers sur les appareils Android et iPhone afin de garantir la compatibilité multiplateforme pour les utilisateurs mobiles.

Structures de coûts varient considérablement d'une solution à l'autre. Certains facturent par utilisateur, d'autres en fonction du volume de données ou des fonctionnalités utilisées. Tenez compte des coûts de mise en œuvre, du temps de formation et de l'administration continue lors de la comparaison des options. La solution la moins chère peut coûter plus cher à long terme si elle nécessite une personnalisation poussée ou si elle ne dispose pas de fonctionnalités clés.

Réputation des fournisseurs et antécédents en matière de sécurité important lorsque vous confiez vos données sensibles à une entreprise. Faites des recherches sur leur historique des incidents de sécurité, la rapidité avec laquelle ils réagissent aux vulnérabilités et leur transparence en matière de pratiques de sécurité. Recherchez des fournisseurs qui se soumettent régulièrement à des audits de sécurité par des tiers et conservent les certifications pertinentes.

Principales caractéristiques à rechercher

Limites de taille de fichier et vitesses de transfert ont un impact direct sur l'expérience et les capacités des utilisateurs. Si votre équipe travaille régulièrement avec des fichiers vidéo, des éléments de conception ou des ensembles de données volumineux, assurez-vous que la solution peut les gérer sans obliger les utilisateurs à rechercher des solutions qui contournent les contrôles de sécurité.

Interfaces conviviales sont cruciaux pour leur adoption par les organisations aux niveaux de compétences techniques différents. La solution la plus sécurisée au monde ne vous protégera pas si les utilisateurs trouvent cela trop difficile et ont recours à des alternatives peu sûres, telles que la messagerie personnelle ou les services de partage de fichiers destinés aux particuliers. En outre, la possibilité de sélectionner une image d'arrière-plan pour la page de téléchargement du transfert peut améliorer l'image de marque et l'expérience utilisateur.

Disponibilité des applications mobiles soutient la main-d'œuvre distribuée d'aujourd'hui. Recherchez des applications qui respectent les mêmes normes de sécurité que l'accès aux ordinateurs de bureau tout en offrant un accès pratique aux utilisateurs qui ont besoin de partager des fichiers lorsqu'ils voyagent ou travaillent à distance.

Capacités d'intégration d'API permettre l'automatisation des transferts de routine et l'intégration aux flux de travail de l'entreprise. Cela réduit les erreurs manuelles et garantit une application cohérente des politiques de sécurité dans l'ensemble des processus automatisés.

Qualité du support client devient critique lors de la mise en œuvre et lorsque des problèmes de sécurité surviennent. Évaluez les temps de réponse, les niveaux d'expertise technique et la disponibilité pendant vos heures de bureau, ce qui est particulièrement important si vous exercez vos activités dans plusieurs fuseaux horaires.

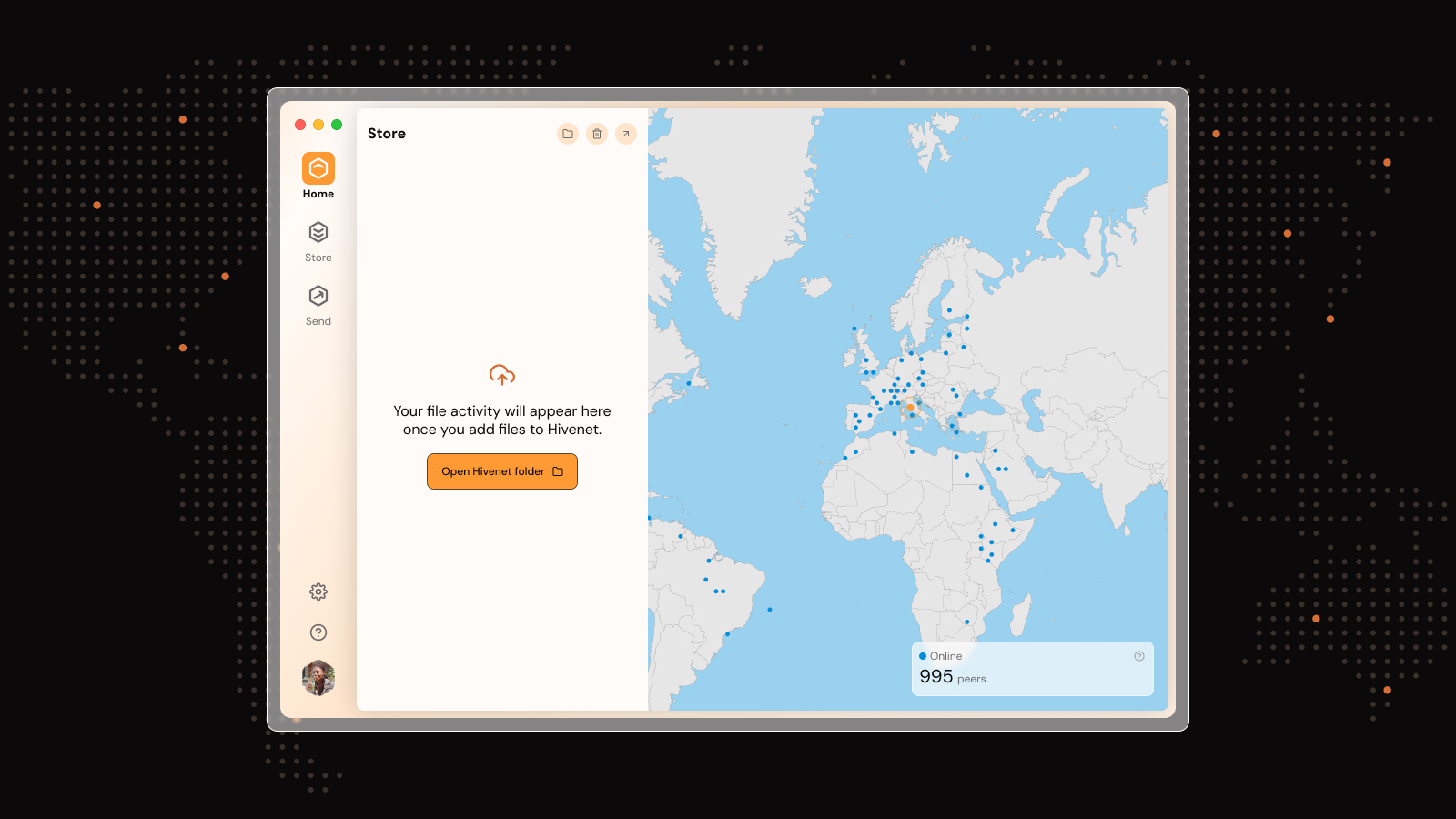

Pourquoi choisir Hivenet pour le transfert sécurisé de fichiers ?

À une époque dominée par les grandes entreprises technologiques qui accordent souvent la priorité à la monétisation des données plutôt qu'à la confidentialité, Hivenet se distingue comme meilleur service de transfert de fichiers sécurisé pour les utilisateurs qui attachent de l'importance à une véritable souveraineté des données et à une sécurité renforcée. Contrairement à de nombreuses plateformes traditionnelles qui collectent, analysent et parfois vendent les données des utilisateurs, Hivenet repose sur des principes qui résistent aux pratiques invasives des Big Tech. Hivenet vous donne également un contrôle total sur les personnes qui accèdent à votre travail, en veillant à ce que vos fichiers restent sécurisés et accessibles uniquement aux destinataires prévus.

Engagement anti-Big Tech en matière de confidentialité

Hivenet est conçu pour protéger vos fichiers contre la surveillance omniprésente et l'exploitation des données généralement associées aux grandes entreprises technologiques. Avec Hivenet, vos données ne sont jamais exploitées à des fins publicitaires, ni partagées avec des tiers à des fins lucratives. Cet engagement garantit que vos informations sensibles restent les vôtres, sans suivi ou profilage indésirables. En savoir plus sur Hive options de confidentialité.

Sécurité renforcée au-delà du chiffrement standard

Hivenet va au-delà des protocoles de chiffrement standard en intégrant technologies axées sur la protection de la vie privée qui empêchent tout accès non autorisé et résistent à la censure. C'est cadre de sécurité robuste inclut un chiffrement de bout en bout combiné à des principes de connaissance nulle, garantissant que même Hivenet ne peut pas accéder à vos fichiers. Ce niveau de protection est essentiel pour les entreprises et les particuliers qui souhaitent protéger leurs données contre la surveillance des Big Tech et les cybermenaces.

Modèle commercial éthique

Hivenet fonctionne selon un modèle commercial transparent et centré sur l'utilisateur qui évite les pièges liés aux revenus liés à la publicité. Sans la pression de monétiser les données des utilisateurs, Hivenet peut se concentrer exclusivement sur la fourniture services de transfert de fichiers sécurisés et fiables. Cette position éthique répond à la demande croissante de des alternatives respectueuses de la vie privée aux plateformes Big Tech.

Guide de mise en œuvre et de configuration

Une mise en œuvre réussie commence par une évaluation complète de la sécurité afin de comprendre vos risques et exigences actuels. Documentez les types de fichiers que vous transférez, les personnes qui ont besoin d'y accéder et les exigences de conformité applicables à votre secteur d'activité.

Configuration des comptes utilisateurs et des autorisations nécessite une planification minutieuse des rôles et des responsabilités du poste. Créez des groupes en fonction de la fonction plutôt que des utilisateurs individuels, afin de faciliter la gestion des autorisations lorsque des personnes changent de rôle ou rejoignent l'organisation. Commencez avec le minimum d'autorisations nécessaires et ajoutez l'accès selon les besoins plutôt que de commencer par un accès étendu et d'essayer de le restreindre ultérieurement.

Configuration des paramètres de chiffrement et des politiques de sécurité devrait être conforme aux normes de sécurité générales de votre organisation. Activez les options de chiffrement les plus puissantes disponibles, configurez des délais d'expiration automatiques des sessions et configurez des alertes de surveillance en cas de modèles d'activité inhabituels.

Procédures de test doit vérifier à la fois les mesures de sécurité et les fonctionnalités avant de les déployer auprès de tous les utilisateurs. Testez les transferts de fichiers entre différents types d'appareils et de systèmes d'exploitation, vérifiez que les contrôles d'accès fonctionnent comme prévu et confirmez que les pistes d'audit capturent toutes les informations nécessaires.

Formation des utilisateurs sur les procédures de transfert sécurisées permet d'éviter de nombreuses erreurs de sécurité courantes. Découvrez non seulement comment utiliser le système, mais aussi pourquoi les mesures de sécurité existent et ce qu'il faut faire en cas de problème ou de suspicion de problèmes de sécurité.

Commencez avec un groupe pilote d'utilisateurs techniquement à l'aise qui peuvent aider à identifier les problèmes et devenir des défenseurs internes du nouveau système. Leurs commentaires aident à affiner les processus avant un déploiement plus large et fournissent un soutien par les pairs lors du déploiement à l'échelle de l'organisation.

Surveillez les modèles d'utilisation lors du déploiement initial afin d'identifier les domaines dans lesquels une formation supplémentaire ou des ajustements de processus peuvent être nécessaires. Les utilisateurs qui rencontrent régulièrement des difficultés avec certaines fonctionnalités peuvent indiquer des opportunités de simplifier les flux de travail ou de fournir des ressources d'assistance supplémentaires.

L'examen régulier des modèles d'accès et des journaux de sécurité permet de s'assurer que le système continue de répondre à vos besoins de sécurité à mesure que les modèles d'utilisation évoluent et que de nouvelles menaces apparaissent. Planifiez d'abord des révisions mensuelles, puis passez à des révisions trimestrielles une fois que les processus se sont stabilisés.

L'investissement dans le transfert sécurisé de fichiers porte ses fruits grâce à la réduction des risques de sécurité, à la conformité réglementaire et à la confiance des utilisateurs dans le partage d'informations sensibles. En prenant le temps de mettre en œuvre correctement, votre organisation tire le meilleur parti des fonctionnalités de sécurité améliorées tout en maintenant la productivité qui dépend d'un partage de fichiers efficace.

Questions fréquemment posées (FAQ) sur le transfert sécurisé de fichiers

Qu'est-ce que le transfert sécurisé de fichiers ?

Le transfert sécurisé de fichiers est le processus d'envoi de fichiers entre appareils ou utilisateurs via des canaux cryptés afin de protéger les données contre tout accès non autorisé, toute interception ou toute modification pendant le transit. Il garantit la confidentialité, l'intégrité et le respect des normes de sécurité.

Pourquoi le transfert sécurisé de fichiers est-il important ?

Le transfert sécurisé de fichiers est crucial car il protège les informations sensibles telles que les données financières, les dossiers personnels et la propriété intellectuelle contre les violations de données et les tiers non autorisés. Il aide également les organisations à se conformer à des réglementations telles que le RGPD, l'HIPAA et la PCI DSS, évitant ainsi des amendes coûteuses et une atteinte à la réputation.

Comment fonctionne le chiffrement de bout en bout pour le transfert sécurisé de fichiers ?

Le chiffrement de bout en bout chiffre les fichiers sur l'appareil de l'expéditeur et les conserve cryptés jusqu'à ce qu'ils atteignent l'appareil du destinataire. Cela signifie que même le fournisseur de services ne peut pas accéder au contenu, ce qui garantit le plus haut niveau de protection des données lors du téléchargement, du stockage et du transfert.

Puis-je envoyer des fichiers volumineux en toute sécurité ?

Oui De nombreuses solutions de transfert sécurisé de fichiers prennent en charge l'envoi de fichiers volumineux, dépassant souvent plusieurs gigaoctets. Des services tels que Dropbox Transfer permettent des transferts jusqu'à 250 Go, tandis que Filemail prend en charge les fichiers de toutes tailles sans que les destinataires n'aient à s'enregistrer ou à installer de logiciel.

Quelles fonctionnalités de sécurité dois-je rechercher dans une solution de transfert de fichiers sécurisée ?

Recherchez des fonctionnalités telles que le cryptage de bout en bout, la protection par mot de passe, l'authentification multifacteur, les dates d'expiration personnalisables pour les liens partagés, les pistes d'audit détaillées, l'analyse antivirus et la possibilité de surveiller les téléchargements. Ces fonctionnalités ajoutent des niveaux de sécurité et permettent de contrôler vos données.

Comment les dates d'expiration et la protection par mot de passe améliorent-elles la sécurité des transferts de fichiers ?

Les dates d'expiration désactivent automatiquement les liens partagés après une période définie, ce qui réduit le risque d'exploitation d'anciens liens. La protection par mot de passe oblige les destinataires à vérifier leur identité avant d'accéder aux fichiers, empêchant ainsi tout accès non autorisé même si le lien est partagé.

Les services de transfert de fichiers sécurisés sont-ils conformes aux réglementations en matière de protection des données ?

Les services de transfert de fichiers sécurisés réputés respectent les normes de sécurité de pointe et sont conformes à des réglementations telles que le RGPD, l'HIPAA, la PCI DSS et la norme ISO 27001. Ils fournissent les journaux d'audit et les protocoles de cryptage nécessaires à la conformité réglementaire.

Les destinataires peuvent-ils accéder aux fichiers partagés sans créer de compte ?

De nombreuses plateformes de transfert de fichiers sécurisées permettent aux destinataires de télécharger des fichiers via des liens sécurisés sans avoir à créer de compte. Cela simplifie le processus tout en préservant la sécurité grâce à la protection par mot de passe et à des contrôles d'expiration.

Comment puis-je garantir des transferts de fichiers rapides et fiables ?

Choisissez des services de transfert de fichiers qui utilisent des serveurs distribués dans le monde entier et des technologies telles que l'accélération UDP pour minimiser la latence et augmenter les vitesses de transfert. La compression des fichiers avant leur transfert peut également réduire les temps de chargement et de téléchargement.

Quelle est la différence entre un transfert de fichiers sécurisé et un partage de fichiers sécurisé ?

Le transfert sécurisé de fichiers met l'accent sur la protection des données pendant la transmission entre l'expéditeur et le destinataire, en garantissant la confidentialité et l'intégrité. Le partage sécurisé de fichiers implique souvent des environnements collaboratifs dans lesquels plusieurs utilisateurs peuvent accéder à des fichiers, les modifier et les gérer en toute sécurité.

Quels sont les avantages des solutions de transfert de fichiers géré (MFT) pour les entreprises ?

Les solutions MFT fournissent un contrôle centralisé, une automatisation, des rapports de conformité et une sécurité renforcée pour les flux de travail d'échange de fichiers complexes et volumineux. Ils sont idéaux pour les organisations soumises à des exigences réglementaires strictes et à de multiples partenaires.

Puis-je personnaliser l'apparence de mes pages de transfert de fichiers sécurisées ?

Oui, de nombreuses plateformes vous permettent de personnaliser la page de téléchargement du transfert en ajoutant une image de fond ou le logo de votre entreprise, en améliorant l'image de marque et en offrant une expérience professionnelle aux destinataires.

Les appareils mobiles sont-ils pris en charge pour le transfert sécurisé de fichiers ?

La plupart des services de transfert de fichiers sécurisés modernes proposent des applications ou des interfaces adaptées aux mobiles pour les appareils iOS et Android, permettant aux utilisateurs de télécharger, d'envoyer et de recevoir des fichiers en toute sécurité depuis n'importe quel endroit ou appareil.

Comment puis-je révoquer l'accès aux fichiers partagés ?

Les solutions de transfert sécurisé de fichiers permettent généralement de révoquer instantanément l'accès à des fichiers ou à des liens partagés, ce qui vous permet de contrôler qui y a accès à tout moment, même après le partage.

Que dois-je faire si je soupçonne une faille de sécurité lors du transfert de fichiers ?

Révoquez immédiatement l'accès aux fichiers partagés, modifiez les mots de passe et informez votre équipe informatique ou de sécurité. Consultez les journaux d'audit pour identifier les accès non autorisés et suivez les procédures de réponse aux incidents de votre organisation afin d'atténuer les risques.

Comment intégrer le transfert sécurisé de fichiers à mes flux de travail existants ?

De nombreuses solutions de transfert de fichiers sécurisé proposent des API et des options d'intégration qui vous permettent d'automatiser les transferts de fichiers, de vous connecter aux applications métier existantes et d'appliquer les politiques de sécurité de manière cohérente dans l'ensemble de votre organisation.

Le transfert sécurisé de fichiers est-il adapté à un usage personnel ?

Oui Bien qu'il soit essentiel pour les entreprises, le transfert sécurisé de fichiers est également utile pour les personnes qui souhaitent protéger leurs documents personnels, leurs photos et leurs informations sensibles contre tout accès non autorisé lors du partage.

Quels sont les risques liés à la non-utilisation du transfert sécurisé de fichiers ?

L'utilisation de méthodes non sécurisées peut exposer vos données à des interceptions, à des accès non autorisés, à des violations de données et à des violations de conformité. Cela peut entraîner des pertes financières, des sanctions légales et une atteinte à votre réputation.

Comment choisir la meilleure solution de transfert de fichiers sécurisé pour mon organisation ?

Évaluez vos exigences de sécurité, vos besoins de conformité, les limites de taille de fichier, la facilité d'utilisation, les capacités d'intégration et le budget. Recherchez des solutions dotées d'un cryptage robuste, de contrôles d'accès, de fonctionnalités d'audit et d'un support client fiable. Pour un guide complet sur comment choisir le bon stockage dans le cloud en 2024, pensez à évaluer ces facteurs clés en détail.

Puis-je savoir qui a téléchargé mes fichiers partagés ?

Oui De nombreux services de transfert de fichiers sécurisés fournissent des fonctionnalités de surveillance et de création de rapports qui vous permettent de savoir quand les fichiers sont consultés, combien de fois ils ont été téléchargés et depuis quelles adresses IP, ce qui contribue à maintenir la supervision et la sécurité.

À quelle fréquence dois-je revoir mes politiques de transfert sécurisé de fichiers ?

Il est recommandé de revoir régulièrement vos politiques de transfert sécurisé de fichiers, au moins une fois par trimestre, afin de garantir la conformité à l'évolution des réglementations, de faire face aux nouvelles menaces de sécurité et de vous adapter à l'évolution des besoins organisationnels.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.