Meilleures pratiques pour un stockage cloud sécurisé en 2025

Les violations de données et les accès non autorisés dans le cloud vous inquiètent-ils ? Sécurisé cloud storage atténuer ces risques en utilisant des mesures de sécurité robustes telles que le cryptage et la gestion des accès. Dans cet article, vous découvrirez les meilleurs cloud storage suppliers pour 2025, les meilleures pratiques pour protéger vos données et les fonctionnalités de sécurité essentielles à prendre en compte.

Principaux points à retenir

- Le stockage sécurisé dans le cloud repose sur le cryptage, la gestion des accès et des audits réguliers pour protéger les données contre les accès non autorisés et les violations.

- Les principaux fournisseurs tels que Hivenet, Google Drive et OneDrive utilisent des mesures de sécurité avancées, notamment le cryptage et l'authentification multifactorielle, pour garantir la sécurité des données.

- L'adoption d'une stratégie de sécurité multicouche, comprenant des algorithmes de chiffrement puissants, des mises à jour régulières et la formation des employés, est cruciale pour atténuer les vulnérabilités du stockage dans le cloud.

Comprendre le stockage sécurisé dans le cloud

Le stockage sécurisé dans le cloud permet aux utilisateurs d'accéder à leurs fichiers de n'importe où, ce qui renforce la flexibilité et la collaboration, ce qui est essentiel dans l'environnement de travail à distance d'aujourd'hui. Malgré ses avantages, la sécurité des données reste une préoccupation majeure pour de nombreux utilisateurs. Le stockage sécurisé dans le cloud résout ce problème en protégeant les données contre les accès non autorisés et les violations.

Le chiffrement est au cœur du stockage sécurisé dans le cloud. Le chiffrement transforme les données lisibles en formats illisibles, constituant ainsi le principal mécanisme de défense des informations stockées dans le cloud. Le chiffrement des données en transit et au repos garantit la protection des informations sensibles contre les cybermenaces potentielles.

En outre, le stockage sécurisé dans le cloud implique une approche globale de la protection des données, notamment une gestion robuste des accès, des audits réguliers et le respect d'exigences de sécurité strictes. Cette approche holistique garantit que vos données sont non seulement protégées, mais qu'elles restent également accessibles et fonctionnelles pour les utilisateurs autorisés, répondant ainsi aux besoins de flexibilité et de sécurité.

Les meilleurs fournisseurs de stockage dans le cloud pour 2025

Choose the good cloud services storage le fournisseur est essentiel pour la sécurité des données. L'évaluation des forces, des faiblesses et des fonctionnalités générales des fournisseurs permet de prendre une décision éclairée. En 2025, les principaux acteurs du domaine du stockage dans le cloud sont Hivenet, Google Drive et OneDrive, chacun offrant des fonctionnalités uniques et des mesures de sécurité robustes. Apple iCloud, un autre fournisseur de renom, offre 5 Go de stockage gratuit à tous les propriétaires d'appareils Apple, ce qui en fait un choix pratique pour les utilisateurs Apple. Apple iCloud Plus comprend des forfaits de 50 Go pour 1$ par mois, 200 Go pour 3$ par mois, 2 To pour 11$ par mois, 6 Go pour 33$ par mois ou 12 To pour 65$ par mois.

Ils donnent la priorité aux options de sécurité avancées telles que le cryptage et l'authentification à deux facteurs pour protéger les données sensibles. L'exploitation de ces technologies leur permet de proposer des services cloud sécurisés et fiables qui répondent à des normes élevées de protection des données. Dropbox, par exemple, propose 2 Go de stockage gratuit, ce qui constitue une option d'entrée de gamme sécurisée pour les utilisateurs ayant des besoins de stockage minimaux. En outre, Dropbox propose des forfaits 2 To Plus et 3 To Essential pour 12$ par mois et 20$ par mois, respectivement.

L'examen des principaux fournisseurs de stockage dans le cloud tels que Hivenet, Google Drive et OneDrive révèle leurs mesures de sécurité des données uniques et leurs atouts sur le marché.

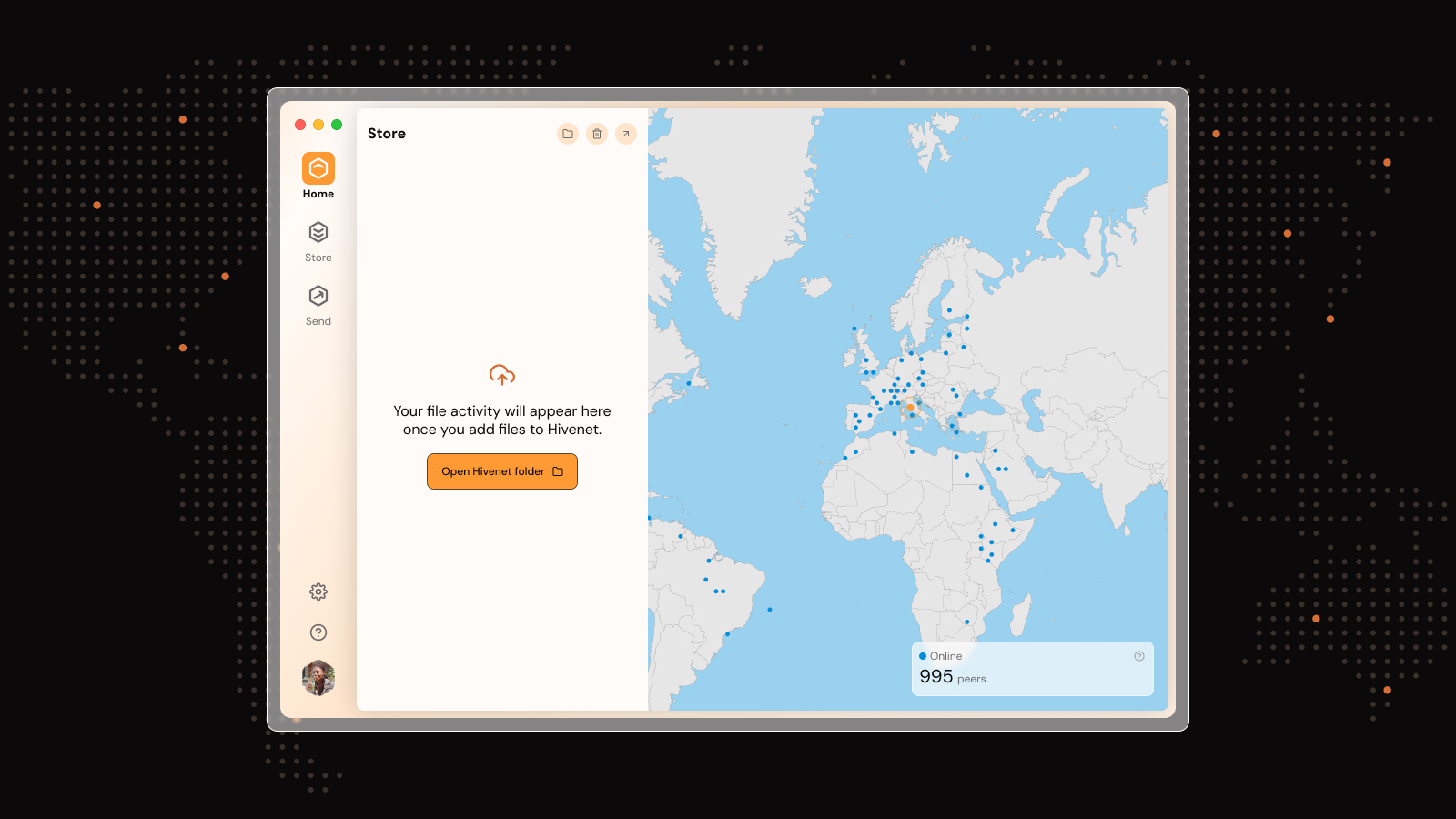

Hivenet

Hivenet se distingue en tant que premier fournisseur de cloud à utiliser un cryptage intégré et une architecture à connaissance nulle, garantissant que seul l'utilisateur a accès à ses données. Cette approche innovante améliore considérablement la confidentialité et la sécurité des données, ce qui rend difficile toute violation du système par des tiers non autorisés. Grâce à une technologie décentralisée, Hivenet atténue les risques liés au stockage centralisé, en ajoutant une couche supplémentaire de protection des données.

Ces fonctionnalités de sécurité uniques positionnent Hivenet en tant que leader sur le marché du stockage dans le cloud, offrant aux utilisateurs une protection renforcée contre les violations de données et les accès non autorisés. Pour les entreprises et les particuliers qui cherchent à sécuriser leurs actifs numériques, Hivenet fournit une solution fiable et robuste qui s'aligne sur les principes modernes de protection des données.

Google Drive

Google Drive est un acteur bien connu sur le marché du stockage dans le cloud, qui utilise un cryptage puissant à la fois pendant le transfert de fichiers et au repos pour protéger les données des utilisateurs. Ce chiffrement de bout en bout garantit la sécurité des fichiers pendant le stockage et la transmission, protégeant ainsi les données sensibles contre tout accès non autorisé. En outre, Google Drive offre 15 Go de stockage gratuit, ce qui en fait une option intéressante pour les utilisateurs à la recherche d'une solution sécurisée et rentable. Pour les utilisateurs nécessitant plus de stockage, le forfait Basic de Google One fournit 100 Go pour 2$ par mois.

En outre, les contrôles d'accès des utilisateurs de Google Drive permettent uniquement aux personnes autorisées d'accéder à des fichiers et à des dossiers spécifiques, renforçant ainsi la protection des données. Ces mesures de sécurité robustes font de Google Drive un choix fiable pour les particuliers et les entreprises qui recherchent la sécurité cloud storage solutions.

OneDrive

OneDrive, intégré à Microsoft 365, offre des fonctionnalités de collaboration fluides tout en garantissant la protection des données par les mesures de sécurité complètes de Microsoft. Cette intégration permet aux utilisateurs de collaborer efficacement sans compromettre la sécurité des données, ce qui en fait un choix populaire pour les entreprises et les organisations. Microsoft OneDrive fournit également 5 Go de stockage gratuit avec le compte Free, répondant aux besoins de stockage de base des utilisateurs. En outre, le niveau Microsoft 365 Basic comprend 100 Go de stockage pour 20$ par an (ou 2$ par mois).

Les protocoles de sécurité robustes de OneDrive, soutenus par la vaste infrastructure de sécurité de Microsoft, offrent aux utilisateurs la tranquillité d'esprit en sachant que leurs données sont bien protégées pendant la collaboration et le stockage. Cette combinaison de fonctionnalités et de sécurité fait de OneDrive l'un des principaux concurrents sur le marché du stockage dans le cloud.

Les avantages de l'architecture cloud distribuée

Architecture distribuée dans le cloud offre des avantages considérables par rapport aux modèles centralisés traditionnels. En décentralisant la gestion des données, elle atténue les risques associés aux points de défaillance centralisés, améliorant ainsi la sécurité globale des services cloud. Cette approche garantit que même si un nœud est compromis, le reste du système reste sécurisé, ce qui réduit considérablement les vulnérabilités. pCloud, un fournisseur qui exploite de tels modèles, propose des forfaits annuels et à vie pour les particuliers, les familles et les entreprises. SugarSync propose des forfaits personnels et professionnels avec un essai gratuit de 30 jours pour commencer.

De plus, l'architecture cloud distribuée améliore non seulement la sécurité et la confidentialité, mais contribue également à la durabilité environnementale. Par exemple, le modèle distribué de Hivenet permet aux utilisateurs de réduire leur empreinte carbone jusqu'à 77 % par rapport aux services cloud traditionnels. Ce double avantage de sécurité et de durabilité fait de l'architecture cloud distribuée une option intéressante pour l'avenir.

Les failles de sécurité et de confidentialité des services Big Tech

Les services Big Tech, malgré leur utilisation généralisée, présentent des lacunes notables en matière de sécurité et de confidentialité. Les problèmes tels que les attaques par déni de service (DoS), qui submergent les systèmes de demandes et provoquent des interruptions opérationnelles, sont courants. En outre, les menaces persistantes avancées (APT) présentent des risques importants en s'infiltrant dans les systèmes cloud sur de longues périodes, souvent sans être détectées.

L'utilisation abusive des services cloud peut également entraîner des risques importants, notamment l'hébergement de logiciels malveillants susceptibles de compromettre l'intégrité du système. La comparaison de ces lacunes avec les avantages de l'architecture cloud distribuée met en évidence la nécessité de trouver des solutions plus sécurisées et fiables capables de mieux protéger les données personnelles et de répondre à des exigences de sécurité strictes.

Principales fonctionnalités de sécurité à rechercher dans le stockage dans le cloud

Lors de la sélection d'un fournisseur de stockage dans le cloud, il est essentiel de rechercher les principales fonctionnalités de sécurité capables de protéger vos données contre diverses menaces. Chiffrement des données, la gestion des accès et les audits réguliers sont des éléments essentiels d'une stratégie de sécurité robuste. Les principaux fournisseurs accordent de plus en plus la priorité aux fonctionnalités de sécurité intégrées telles que le cryptage et les contrôles d'accès des utilisateurs pour protéger les données sensibles.

Les pertes et les fuites de données sont les principales préoccupations en matière de sécurité du cloud, 71 % des entreprises soulignant que ces problèmes sont primordiaux. La sécurité du cloud nécessite une combinaison de contrôles techniques et de formation des employés, ce qui souligne l'importance d'une stratégie globale.

L'exploration des principales fonctionnalités de sécurité révèle leurs importance du stockage dans le cloud.

Chiffrement des données

Le cryptage des données est une méthode qui protège les données en les convertissant dans un format illisible, jouant un rôle essentiel dans la prévention de l'accès non autorisé à des informations sensibles. Les méthodes de chiffrement des données incluent le chiffrement symétrique, qui utilise une clé unique pour le chiffrement et le déchiffrement, et le cryptage asymétrique, qui utilise une paire de clés, publiques et privées, pour sécuriser les données. Le chiffrement symétrique utilise une clé secrète unique pour le chiffrement et le déchiffrement. Les attaques par force brute constituent une menace pour le chiffrement en tentant de deviner la clé de déchiffrement.

Le chiffrement peut être appliqué de manière pratique aux bases de données, aux fichiers, aux documents, aux messages et aux canaux de communication, garantissant ainsi la sécurité des données au repos et en transit. Cependant, les défis liés au chiffrement des données, tels que les problèmes de gestion et d'intégration des clés, doivent être relevés pour mettre en œuvre efficacement des solutions de cryptage robustes.

Access management

L'authentification multifacteur (MFA) est un élément essentiel de la sécurisation de l'accès aux services cloud. Le MFA améliore considérablement la sécurité des comptes en ajoutant une couche de protection supplémentaire contre les accès non autorisés. L'accès par le moindre privilège minimise les risques d'accès non autorisé aux données en garantissant que les utilisateurs ne disposent que des autorisations nécessaires.

De solides pratiques de gestion des accès, notamment l'authentification multifacteur et l'accès au moindre privilège, sont essentielles pour protéger les données sensibles dans les environnements cloud. Ces pratiques garantissent que seules les personnes autorisées peuvent accéder aux informations critiques, renforçant ainsi la sécurité globale.

Audits et surveillance réguliers

La surveillance continue permet de détecter rapidement les failles de sécurité potentielles. La surveillance continue est essentielle pour la détection précoce des failles de sécurité potentielles, le maintien de l'intégrité et cloud data security. Les mises à jour fréquentes des protocoles de sécurité permettent de remédier aux nouvelles vulnérabilités et menaces dans les environnements cloud.

La mise à jour des logiciels et de l'infrastructure cloud à l'aide de correctifs de sécurité est essentielle pour se protéger contre les vulnérabilités. Les mises à jour régulières des mesures de sécurité répondent à l'évolution des cybermenaces et garantissent la conformité aux meilleures pratiques et réglementations.

Vulnérabilités courantes liées au stockage cloud

Les vulnérabilités du cloud sont des faiblesses de l'infrastructure cloud qui peuvent être exploitées par des attaquants. Les mauvaises configurations dans les paramètres du cloud, souvent dues à de mauvaises pratiques de gestion de la sécurité, sont l'une des principales causes de violations de données. La prévalence de l'erreur humaine est à l'origine de 83 % des failles de sécurité dans les environnements cloud, ce qui indique un besoin critique d'une meilleure formation des utilisateurs et de protocoles opérationnels plus stricts.

Les API non sécurisées présentent des failles de sécurité importantes dans les environnements cloud et peuvent exposer les entreprises à des violations de données si elles ne sont pas correctement sécurisées. Les menaces internes, qu'elles soient dues à une intention malveillante ou à une erreur humaine, représentent un risque considérable pour la sécurité des services basés sur le cloud. Les vulnérabilités zero-day sont des failles indétectables qui peuvent être exploitées par des attaquants pour accéder à des données sensibles. Les initiés malveillants peuvent accéder aux ressources du cloud en piratant leur compte à la suite d'attaques de phishing. Il est essentiel de comprendre ces vulnérabilités courantes pour développer des stratégies de sécurité efficaces.

Mauvais parametrages

Les erreurs de configuration sont souvent le résultat de pratiques de gestion de la sécurité inadéquates et peuvent entraîner d'importantes violations de données. Une configuration correcte des paramètres du cloud est cruciale pour empêcher les accès non autorisés et les fuites de données.

Des contrôles et des audits réguliers sont essentiels pour identifier et corriger les erreurs de configuration, améliorant ainsi la sécurité globale du cloud. Cette approche proactive permet d'atténuer les risques et garantit que les systèmes de stockage dans le cloud sont sécurisés et conformes aux normes du secteur.

API non sécurisée

Les API non sécurisées peuvent entraîner un accès non autorisé aux données, permettant ainsi à des acteurs malveillants d'exploiter les vulnérabilités. Les conséquences des API non sécurisées incluent des violations de données, une perte de confiance des clients et des pertes financières importantes. Les vulnérabilités courantes des API incluent une authentification incorrecte, un manque de cryptage et une limitation de débit insuffisante.

Pour sécuriser les API, il est essentiel de mettre en œuvre des mécanismes d'authentification puissants tels que OAuth et les clés API, afin de garantir que seuls les utilisateurs autorisés peuvent y accéder. L'audit et la surveillance réguliers de l'utilisation des API peuvent aider à détecter les incidents de sécurité potentiels et à y répondre rapidement.

En outre, l'adoption de protocoles de chiffrement des données pour les données au repos et en transit au sein des API est cruciale pour protéger les informations sensibles.

Human error

L'erreur humaine, souvent due à une compréhension limitée des pratiques de sécurité, contribue de manière significative aux vulnérabilités du stockage dans le cloud.

La formation des professionnels aux meilleures pratiques en matière de sécurité peut réduire de manière significative les erreurs humaines. La documentation des procédures de sécurité et de formation continue des employés peut minimiser les erreurs humaines et améliorer la protection des données des clients et d'autres informations sensibles.

Meilleures pratiques pour garantir un stockage cloud sécurisé

La mise en œuvre des meilleures pratiques de sécurité dans le stockage dans le cloud peut réduire considérablement le risque de violations de données et d'exposition non autorisée de données. Une stratégie de sécurité multicouche est essentielle pour protéger les environnements cloud contre diverses menaces. Des mises à jour et des examens réguliers des mesures de sécurité les tiennent à jour face à l'évolution des menaces.

La mise en œuvre de ces meilleures pratiques implique plusieurs éléments clés, notamment le déploiement d'algorithmes de chiffrement puissants, la mise à jour régulière des protocoles de sécurité et la formation des employés aux pratiques de sécurité. En intégrant ces éléments, les entreprises peuvent créer un cadre de sécurité robuste qui protège data stockées dans le cloud contre un large éventail de cybermenaces.

Implémenter des algorithmes de chiffrement puissants

L'Advanced Encryption Standard (AES) est un algorithme de chiffrement symétrique utilisé dans le monde entier et considéré comme la référence absolue en matière de chiffrement des données. L'AES est supérieur à la norme obsolète Triple Data Encryption Standard (TDES), offrant une sécurité accrue. Au fur et à mesure que les organisations s'éloignent du TDES, elles passent à des méthodes de cryptage plus puissantes telles que l'AES. L'Advanced Encryption Standard (AES) est largement utilisé pour le chiffrement des données par les organismes gouvernementaux du monde entier.

La cryptographie à courbe elliptique (ECC), une méthode de cryptage asymétrique, est plus rapide et offre une sécurité renforcée que le RSA avec des clés plus courtes. La collaboration avec les équipes informatiques, opérationnelles et de gestion est essentielle pour développer une stratégie de chiffrement efficace. Cette approche garantit que le chiffrement est mis en œuvre correctement et efficacement, tout en protégeant les données sensibles.

Mettez régulièrement à jour les protocoles de sécurité

La mise à jour régulière des protocoles de sécurité est cruciale pour protéger les données sensibles contre les cybermenaces émergentes. Une posture de sécurité actualisée aide les entreprises à s'adapter aux nouvelles vulnérabilités et aux nouveaux vecteurs d'attaque, réduisant ainsi considérablement les risques. L'utilisation d'outils automatisés peut rationaliser le processus de mise à jour des protocoles de sécurité, garantissant ainsi des réponses rapides aux nouvelles menaces.

L'examen et la révision réguliers des politiques de sécurité sont essentiels dans le cadre de la stratégie de gestion des risques d'une organisation. Un processus de révision planifié permet d'identifier les protocoles obsolètes nécessitant des mises à jour.

La surveillance continue des systèmes de stockage dans le cloud est essentielle pour identifier les failles de sécurité à corriger.

Sensibiliser les employés aux pratiques de sécurité

Des sessions de formation régulières sur la sécurité des données peuvent favoriser une culture de sensibilisation à la sécurité au sein d'une organisation. Une formation continue sur les meilleures pratiques de sécurité est essentielle pour réduire les erreurs humaines susceptibles d'entraîner des violations de données. Les programmes de formation devraient sensibiliser le public aux différentes cybermenaces, notamment aux tactiques de phishing et d'ingénierie sociale. Selon l'étude mondiale de Thales sur la sécurité du cloud, l'action humaine est responsable de 44 % des incidents de violation de données dans le cloud, ce qui souligne l'importance d'une telle formation.

L'éducation et la formation continues en matière de sécurité pour les employés sont essentielles pour protéger les données sensibles. La formation des employés garantit que tout le monde est au courant des dernières menaces de sécurité et des meilleures pratiques, contribuant ainsi à un environnement de stockage cloud plus sécurisé.

Aspects réglementaires et de conformité

Les considérations de conformité et de réglementation sont essentielles pour garantir la sécurité et l'intégrité des systèmes de stockage dans le cloud. Le RGPD s'applique aux organisations de l'UE et à celles situées en dehors de l'UE qui traitent les données des personnes de l'UE. La législation de l'UE considère la protection des données comme un droit fondamental, garantissant aux individus le contrôle de leurs données personnelles.

Des protocoles de cryptage robustes sont essentiels pour garantir le respect des réglementations en matière de protection des données. Des audits de sécurité réguliers garantissent la conformité aux réglementations et normes du secteur. Les organisations doivent choisir des méthodes de chiffrement utilisant les bons algorithmes et techniques qui répondent à leurs exigences de sécurité. L'article 82 du RGPD stipule que les particuliers peuvent être indemnisés pour les dommages résultant de violations du RGPD.

Conformité au RGPD

Le Règlement général sur la protection des données (RGPD) est un règlement de l'UE conçu pour renforcer le contrôle des individus sur leurs informations personnelles. Les individus peuvent accéder à leurs données personnelles gratuitement sur demande et retirer leur consentement facilement à tout moment. Les organisations doivent mettre en œuvre des mesures techniques et organisationnelles pour protéger la protection des données personnelles. La réglementation inclut des principes tels que la légalité, l'équité, la transparence, la limitation des finalités, la minimisation des données, la précision et la limitation du stockage. La nomination d'un délégué à la protection des données (DPO) est nécessaire lorsque le traitement des données implique une surveillance des données à grande échelle. La pseudonymisation est une méthode de protection des données personnelles en les transformant de manière à ce qu'elles ne puissent pas être facilement attribuées à une personne en particulier. En vertu du RGPD, le consentement au traitement des données doit être éclairé, explicite et sans ambiguïté.

Les amendes en cas de non-conformité au RGPD peuvent atteindre 20 millions d'euros soit 4 % du chiffre d'affaires mondial annuel, le montant le plus élevé étant retenu, ce qui souligne la nécessité d'un respect strict. La conformité au RGPD est une obligation légale et une étape cruciale pour protéger les données personnelles et maintenir la confiance des clients.

Reguliations spécifiques à l'industrie

Différents secteurs sont confrontés à des réglementations spécifiques qui dictent la manière dont les données doivent être stockées, consultées et protégées pour garantir la confidentialité et la sécurité. Le RGPD établit des exigences strictes en matière de protection des données, qui ont un impact sur la manière dont les entreprises gèrent les données personnelles stockées dans le cloud. Le RGPD s'applique aux organisations situées en dehors de l'UE si elles collectent ou traitent des données personnelles de personnes situées dans l'UE. Le RGPD comprend des dispositions relatives au droit à l'effacement des données personnelles, également connu sous le nom de droit à l'oubli. Le RGPD permet aux individus de s'opposer au traitement des données personnelles à des fins de marketing ou non liées aux services. Le respect des réglementations telles que le RGPD permet d'élaborer de solides stratégies de protection des données adaptées aux besoins spécifiques du secteur et aux obligations légales. Le mandat du RGPD comprend un ensemble unique de règles applicables à tous les États membres de l'UE, renforçant ainsi la cohérence de la protection des données.

Le respect des réglementations spécifiques au secteur est essentiel pour le fonctionnement légal et le maintien de la confiance des clients. La compréhension et le respect de ces réglementations garantissent que les pratiques de stockage dans le cloud répondent aux normes les plus strictes en matière de protection des données.

L'avenir du stockage sécurisé dans le cloud

Les avancées en matière de chiffrement à sécurité quantique et de systèmes de détection des menaces pilotés par l'IA façonneront l'avenir du stockage cloud sécurisé. Le chiffrement à sécurité quantique fait son apparition pour protéger les données contre les futures menaces posées par l'informatique quantique. Les méthodes de chiffrement de nouvelle génération incluent des algorithmes quantiques sécurisés et un cryptage homomorphe.

Les systèmes de détection des menaces pilotés par l'IA améliorent la sécurité en identifiant les menaces et en y répondant plus rapidement que les méthodes traditionnelles. L'intégration des technologies avancées de cryptage et d'IA est vitale pour maintenir la robustesse cloud storage security environnements.

Ces avancées joueront un rôle important dans la protection des données sensibles et la garantie de l'intégrité des systèmes de stockage dans le cloud dans les années à venir.

Informations clés sur le stockage cloud sécurisé pour 2025 : meilleures pratiques et tendances futures

En conclusion, le stockage sécurisé dans le cloud est un élément essentiel de l'infrastructure numérique moderne. Comprendre les principales fonctionnalités de sécurité, les vulnérabilités courantes et les meilleures pratiques peut améliorer considérablement la protection des données. En choisissant les bons fournisseurs de services cloud et en mettant en œuvre des mesures de sécurité robustes, les entreprises peuvent protéger leurs informations sensibles contre diverses cybermenaces. Un responsable du traitement des données doit signaler les violations de données aux autorités de surveillance nationales dans les 72 heures, en garantissant des réponses rapides aux incidents potentiels.

L'avenir du stockage cloud sécurisé réside dans l'intégration de technologies de cryptage avancées et de systèmes de détection des menaces pilotés par l'IA. En gardant une longueur d'avance sur ces tendances et en mettant continuellement à jour les protocoles de sécurité, vous garantirez la sécurité de vos données dans un paysage numérique en constante évolution. Prenons des mesures proactives dès aujourd'hui pour sécuriser notre avenir numérique.

Questions fréquemment posées

Quelle est l'importance du chiffrement des données dans le stockage dans le cloud ?

Le chiffrement des données est crucial dans le stockage dans le cloud car il sécurise les informations sensibles en les rendant illisibles pour les utilisateurs non autorisés, protégeant ainsi l'intégrité des données pendant leur transmission et leur stockage. Le chiffrement des données transforme le texte en clair en texte chiffré, ce qui nécessite une clé cryptographique unique pour l'interprétation.

Comment Hivenet améliore-t-il la sécurité des données par rapport aux autres fournisseurs ?

Hivenet améliore la sécurité des données en utilisant un cryptage intégré, une architecture à connaissance nulle et une technologie décentralisée, réduisant ainsi efficacement les risques liés au stockage central et garantissant une plus grande confidentialité des données.

Quelles sont les vulnérabilités courantes du stockage dans le cloud ?

Les vulnérabilités courantes du stockage dans le cloud proviennent principalement de mauvaises configurations, d'API non sécurisées et d'erreurs humaines, qui peuvent toutes entraîner des violations de données si elles ne sont pas traitées de manière adéquate. Il est essentiel de garantir des mesures de sécurité appropriées et des audits réguliers pour atténuer ces risques.

Pourquoi une mise à jour régulière des protocoles de sécurité est-elle nécessaire ?

La mise à jour régulière des protocoles de sécurité est essentielle pour protéger les données sensibles contre l'évolution des cybermenaces et pour maintenir la conformité aux réglementations en vigueur et aux meilleures pratiques. Cette approche proactive minimise les vulnérabilités et améliore la sécurité globale.

Quelles sont les principales fonctionnalités de sécurité à rechercher chez un fournisseur de stockage cloud ?

Pour garantir la sécurité de vos données sensibles, recherchez des fournisseurs de stockage dans le cloud qui proposent un cryptage des données, une gestion robuste des accès et des audits réguliers. Ces fonctionnalités sont essentielles pour se prémunir contre les menaces potentielles.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.