Transferência segura de arquivos: guia completo para transmissão segura de dados

A maioria das violações de dados acontece nos momentos mais simples: quando alguém clica em “enviar” em um anexo de e-mail ou carrega arquivos em uma pasta compartilhada. O que parece ser um compartilhamento rotineiro de arquivos pode expor as informações mais confidenciais da sua organização a partes não autorizadas, violações regulatórias e incidentes de segurança dispendiosos.

Transferência segura de arquivos protege seus dados por meio de criptografia e controles de segurança robustos, garantindo que os arquivos permaneçam confidenciais, independentemente de você estar compartilhando documentos financeiros, registros de pacientes ou informações comerciais proprietárias. Além da conformidade, a transferência segura protege a propriedade intelectual, as informações do cliente e os documentos confidenciais de caírem nas mãos erradas. Ele também permite que os clientes enviem e recebam arquivos grandes com segurança, garantindo privacidade e conformidade durante todo o processo de transferência de arquivos. Este guia mostra tudo o que você precisa saber sobre a implementação de soluções seguras de transferência de arquivos que protejam seus dados e atendam aos requisitos de conformidade.

O que é transferência segura de arquivos?

A transferência segura de arquivos usa criptografia para proteger os arquivos à medida que eles se movem entre remetentes e destinatários, protegendo-os contra acesso e interceptação não autorizados. Ao contrário dos métodos regulares de compartilhamento de arquivos que podem enviar dados em texto simples, a transferência segura emprega protocolos criptográficos para transformar informações legíveis em texto cifrado que somente usuários autorizados podem descriptografar.

A diferença entre o compartilhamento padrão de arquivos e os métodos seguros se resume à proteção. Quando você envia arquivos por e-mail normal ou serviços básicos em nuvem, esses dados trafegam pelas redes em um formato que os hackers podem ler se forem interceptados. A transferência segura de arquivos envolve seus dados em várias camadas de criptografia, tornando-os inúteis para qualquer pessoa sem as chaves de decodificação adequadas.

A transferência segura de arquivos não apenas garante a confidencialidade, mas também mantém a integridade dos dados durante a transmissão, preservando sua precisão e integridade.

As empresas precisam de canais seguros por vários motivos críticos. Estruturas regulatórias como GDPR, HIPAA e PCI DSS exigem que as organizações protejam dados confidenciais durante a transmissão. Além da conformidade, a transferência segura protege a propriedade intelectual, as informações do cliente e os documentos confidenciais de caírem nas mãos erradas. O custo de uma violação de dados, com uma média de milhões em danos, taxas legais e perda de reputação, faz da transferência segura de arquivos um investimento essencial, não uma atualização opcional.

Recursos essenciais de segurança para transferência de arquivos

Ao avaliar soluções seguras de transferência de arquivos, procure esses principais recursos de segurança que criam várias camadas de proteção para seus dados.

Criptografia de ponta a ponta garante que os arquivos permaneçam protegidos desde o momento em que saem do dispositivo até chegarem ao destinatário pretendido. Isso significa que mesmo que alguém intercepte os dados durante o trânsito, não poderá lê-los nem usá-los sem as chaves de criptografia. A criptografia de ponta a ponta também garante que nem mesmo o provedor de serviços possa acessar os arquivos que estão sendo compartilhados, oferecendo o máximo de privacidade e segurança. As soluções de transferência segura de arquivos criptografam automaticamente os arquivos durante o upload, o armazenamento e a transferência, mantendo a confidencialidade e a segurança dos dados em todas as etapas. Esse método protege documentos pessoais e profissionais da vigilância, fornecendo uma camada adicional de proteção contra acesso não autorizado.

Proteção por senha e autenticação multifator adicione controles de acesso cruciais. Os usuários devem verificar sua identidade por meio de vários métodos, normalmente algo que eles sabem (senha) e algo que eles têm (telefone para obter código SMS ou aplicativo autenticador). Isso evita o acesso não autorizado, mesmo que as senhas sejam comprometidas.

Datas de validade e limites de download para arquivos compartilhados, reduza os riscos de segurança ao longo do tempo. Você pode definir datas de expiração para que os links seguros se tornem automaticamente inválidos após um período especificado e limitar quantas vezes os destinatários podem baixar arquivos. Isso evita que links antigos se tornem vulnerabilidades de segurança meses depois. Por exemplo, o Proton Drive permite que os usuários definam datas de validade para links compartilhados e revoguem o acesso a arquivos e pastas compartilhados instantaneamente, garantindo que dados urgentes permaneçam protegidos. As transferências no Filemail expiram automaticamente após um período padrão, que é de 7 dias, mas você pode definir uma data de expiração mais longa com as opções disponíveis com base em planos diferentes. O monitoramento do acesso também permite que você acompanhe quantas vezes os arquivos foram baixados, fornecendo supervisão e controle adicionais. Baixar arquivos, como arquivos de vídeo, depois de visualizá-los ou transmiti-los on-line agrega conveniência aos usuários que desejam salvar conteúdo para acesso off-line.

Trilhas de auditoria e recursos de monitoramento forneça registros abrangentes de quem acessou os arquivos, quando os downloads ocorreram e de quais endereços IP. Esses registros são essenciais para relatórios de conformidade e investigação de possíveis incidentes de segurança.

Verificação de vírus e detecção de malware durante a transmissão de arquivos, proteja tanto os remetentes quanto os destinatários dos arquivos infectados. Soluções avançadas verificam uploads e downloads em tempo real, bloqueando ameaças antes que elas se espalhem pela sua organização. O Filemail oferece um plano gratuito que permite o envio de arquivos de até 5 GB, tornando o compartilhamento seguro de arquivos acessível até mesmo para equipes menores ou usuários individuais. Além disso, o Filemail fornece um link seguro para os destinatários baixarem arquivos sem a necessidade de registro, garantindo facilidade de uso e segurança robusta.

Padrões e protocolos de criptografia

Compreender os padrões de criptografia ajuda você a avaliar o nível de segurança de diferentes soluções de transferência. Aqui estão os principais protocolos que oferecem o mais alto nível de proteção:

Criptografia AES de 256 bits representa o padrão-ouro para proteger dados em repouso. Esse método de criptografia é tão forte que, mesmo com o poder computacional atual, levaria mais tempo do que a idade do universo para superar ataques de força bruta. Quando os arquivos são armazenados em servidores entre o upload e o download, o AES de 256 bits garante que eles permaneçam protegidos.

TLS 1,3 protege os dados durante a transmissão com o mais recente protocolo de segurança da camada de transporte. Isso soluciona as vulnerabilidades encontradas nas versões anteriores do TLS e, ao mesmo tempo, oferece desempenho aprimorado. Qualquer solução segura de transferência de arquivos deve usar o TLS 1.3 para proteger os dados enquanto eles trafegam pelas redes.

SFTP (protocolo de transferência de arquivos SSH) opera por meio de conexões SSH para fornecer acesso e gerenciamento seguros de arquivos. Ao contrário do FTPS, que requer várias portas abertas e pode complicar as configurações do firewall, o SFTP usa uma única porta e fornece controles de segurança mais fortes. Isso o torna ideal para transferências de servidor para servidor e fluxos de trabalho automatizados.

Criptografia HTTPS protege as transferências de arquivos baseadas na web combinando camadas HTTP com SSL/TLS. É isso que você encontrará ao usar plataformas seguras de compartilhamento de arquivos baseadas em navegador, garantindo que seus uploads e downloads permaneçam criptografados mesmo ao usar redes públicas.

As soluções de transferência segura de arquivos também podem gerar links de compartilhamento criptografados, com limite de tempo ou protegidos por senha usando esses protocolos, oferecendo maior segurança e conveniência para os usuários.

Tipos de métodos de transferência segura de arquivos

Situações diferentes exigem diferentes abordagens de transferência segura. Veja como escolher o método certo para suas necessidades:

Transferência segura de arquivos baseada em e-mail criptografa anexos e geralmente adiciona proteção por senha. Isso funciona bem para arquivos pequenos e mantém o conhecido fluxo de trabalho de e-mail, mas os limites de tamanho de arquivo geralmente restringem você a documentos em vez de arquivos grandes, como arquivos de vídeo ou conjuntos de dados extensos.

Links de compartilhamento seguros forneça URLs protegidos por senha para downloads de arquivos. Os destinatários acessam os arquivos por meio de um portal seguro na web em vez de receber anexos diretamente. Você pode definir datas de validade, limitar as tentativas de download e monitorar o acesso, o que o torna ideal para compartilhar arquivos grandes com clientes ou parceiros externos. Além disso, o Proton Drive permite que os usuários compartilhem arquivos de qualquer tamanho sem exigir que os destinatários tenham uma conta do Proton Drive, adicionando conveniência aos seus robustos recursos de segurança. O Proton Drive também protege arquivos com criptografia de ponta a ponta, protegendo-os de hackers e violações de dados. O Filemail também permite que os destinatários baixem arquivos por meio de um link seguro compartilhado por e-mail ou aplicativos de mensagens, garantindo flexibilidade e segurança.

Serviços de transferência baseados em nuvem permitir que os usuários façam upload de arquivos para o nuvem para compartilhamento seguro. Essas plataformas normalmente suportam grandes carregamentos de arquivos, fornecem controles de acesso detalhados e se integram aos sistemas comerciais existentes. Eles são particularmente eficazes para organizações que compartilham arquivos regularmente com vários destinatários ou precisam colaborar em documentos. O Filemail, por exemplo, fornece um serviço para enviar arquivos grandes de qualquer tamanho sem exigir que o destinatário registre ou instale nada, tornando-o uma opção versátil para empresas. Além disso, o Filemail oferece um serviço gerenciado de transferência de arquivos para empresas com recursos avançados de segurança, atendendo a ambientes de alto volume e orientados pela conformidade. O Dropbox também permite o envio de arquivos por e-mail ou link para download, oferecendo flexibilidade para uso pessoal e profissional.

Transmissão criptografada direta ponto a ponto envia arquivos diretamente entre dispositivos sem armazená-los em servidores de terceiros. Isso reduz o risco de violações centralizadas de dados, mas exige que ambas as partes estejam on-line simultaneamente e pode ter limitações para transferências muito grandes.

Soluções de transferência gerenciada de arquivos (MFT) fornecem plataformas corporativas abrangentes que automatizam, monitoram e registram todas as atividades de troca de arquivos. Esses sistemas se destacam em ambientes com requisitos regulatórios pesados, transferências de alto volume ou fluxos de trabalho complexos envolvendo vários sistemas e parceiros. As soluções MFT também oferecem recursos avançados para compartilhar arquivos, como monitorar a atividade de compartilhamento e fornecer atualizações instantâneas para garantir transferências de arquivos seguras e eficientes.

Necessidades de transferência comercial versus pessoal

Os requisitos corporativos diferem significativamente das necessidades pessoais de compartilhamento de arquivos. As empresas devem cumprir regulamentos como o GDPR para proteção de dados na Europa, HIPAA para informações de saúde e SOX para relatórios financeiros. Essas estruturas exigem trilhas de auditoria detalhadas, padrões específicos de criptografia e controles de acesso rígidos que os serviços básicos de compartilhamento de arquivos não podem oferecer. Por exemplo, todos os usuários do Dropbox, incluindo assinantes do Dropbox Basic, podem usar o Dropbox Transfer para enviar arquivos, embora o limite de tamanho do arquivo dependa do plano. O Dropbox Transfer permite que os usuários enviem arquivos de até 250 GB, mesmo que o destinatário não tenha uma conta do Dropbox.

As organizações trocam regularmente contratos, dados financeiros, registros de pacientes e propriedade intelectual — documentos que podem causar danos graves se comprometidos. Eles precisam de soluções que possam lidar com arquivos grandes, oferecer suporte a vários usuários com diferentes níveis de permissão e se integrar à infraestrutura de segurança existente.

O compartilhamento de arquivos pessoais geralmente envolve fotos de família, documentos pessoais ou colaboração casual que não exige recursos extensivos de registro ou conformidade. No entanto, os profissionais que trabalham com clientes geralmente estão entre as necessidades pessoais e corporativas — eles exigem segurança e confiabilidade sem a complexidade de soluções corporativas completas.

A principal distinção está na responsabilidade e nas consequências. As transferências de arquivos comerciais devem ser rastreáveis, compatíveis e recuperáveis, enquanto as transferências pessoais priorizam a conveniência e a proteção básica.

Velocidade de transferência de arquivos: como enviar arquivos rapidamente

No ambiente digital acelerado de hoje, a capacidade de enviar arquivos rapidamente é crucial para manter a produtividade e a colaboração perfeita. A velocidade de transferência de arquivos depende de vários fatores, incluindo sua conexão com a Internet, o tamanho do arquivo e o protocolo de transferência de arquivos subjacente. Para otimizar o compartilhamento de arquivos e garantir que os arquivos sejam entregues sem demora, é importante escolher um serviço de transferência de arquivos que aproveite tecnologias avançadas, como aceleração de UDP e servidores distribuídos globalmente. Esses recursos ajudam a minimizar a distância física que seus arquivos devem percorrer, reduzindo a latência e aumentando as velocidades de transferência.

Além disso, compactar arquivos antes de iniciar uma transferência pode diminuir significativamente o tempo necessário para carregar e baixar arquivos, especialmente ao lidar com arquivos grandes ou vários documentos. A seleção de uma plataforma confiável de transferência de arquivos que ofereça suporte a conexões de alta velocidade e roteamento eficiente garante que os usuários possam transferir arquivos rapidamente, independentemente de sua localização. Ao otimizar os tamanhos dos arquivos e utilizar soluções avançadas de transferência de arquivos, os usuários podem aprimorar sua experiência de compartilhamento de arquivos e manter os projetos em andamento sem atrasos desnecessários.

Limitações de tamanho de arquivo: lidar com transferências de arquivos grandes

A transferência de arquivos grandes geralmente apresenta desafios devido às limitações de tamanho de arquivo impostas por muitos serviços de transferência de arquivos. Essas restrições podem ser particularmente problemáticas ao trabalhar com arquivos grandes, como arquivos de vídeo, imagens de alta resolução ou documentos extensos. Para empresas e profissionais criativos que precisam enviar arquivos grandes regularmente, é essencial selecionar uma solução de transferência de arquivos que acomode grandes tamanhos de arquivo sem restrições desnecessárias.

Serviços como o Filemail facilitam a transferência de arquivos grandes, oferecendo transferências gratuitas de até 5 GB e limites ainda maiores com planos pagos. Essa flexibilidade é ideal para usuários que precisam compartilhar arquivos grandes com rapidez e eficiência, seja para apresentações de negócios, produção de mídia ou projetos colaborativos. Ao entender os limites de tamanho de arquivo de diferentes plataformas e escolher uma que se alinhe às suas necessidades, você pode garantir transferências de arquivos tranquilas e ininterruptas e evitar a frustração de uploads malsucedidos ou transferências incompletas. Priorizar serviços que suportam grandes transferências de arquivos permite que usuários e empresas compartilhem arquivos de qualquer tamanho com confiança.

Expiração de arquivos e controle de acesso

O compartilhamento eficaz de arquivos não se trata apenas de mover dados de um lugar para outro, mas de manter o controle sobre quem pode acessar seus arquivos e por quanto tempo. A expiração de arquivos e o controle de acesso são recursos essenciais para o compartilhamento seguro de arquivos, oferecendo aos usuários a capacidade de estabelecer limites para arquivos compartilhados e proteger informações confidenciais contra acesso não autorizado ou violações de dados.

Ao definir datas de expiração em arquivos compartilhados, os usuários podem garantir que o acesso seja automaticamente revogado após um período especificado, reduzindo o risco de links compartilhados persistentes se tornarem vulnerabilidades de segurança. Os recursos de controle de acesso, como proteção por senha, exigem que os destinatários verifiquem sua identidade antes de acessar os arquivos, adicionando uma camada extra de segurança. Esses recursos não apenas ajudam a proteger seus dados, mas também apoiam a conformidade com os requisitos regulatórios, garantindo que somente usuários autorizados possam acessar arquivos protegidos. Com controle robusto de expiração e acesso de arquivos, os usuários podem compartilhar arquivos com confiança, sabendo que seus dados permanecem seguros e sob seu controle.

Definindo datas de expiração para arquivos compartilhados

Definir datas de validade para arquivos compartilhados é uma maneira simples, mas poderosa, de aprimorar a segurança e o controle dos arquivos. A maioria dos principais serviços de transferência de arquivos, incluindo o Dropbox e o WeTransfer, permite que os usuários especifiquem quando um arquivo ou link compartilhado deve expirar. Ao definir uma data de expiração, você limita a janela durante a qual os destinatários podem acessar os arquivos, garantindo que dados confidenciais não estejam disponíveis indefinidamente.

Esse processo normalmente envolve a seleção de uma data de validade ao criar um link compartilhado ou enviar arquivos por e-mail. Quando a data de expiração é atingida, o link se torna automaticamente inativo, impedindo novos acessos e reduzindo o risco de violações de dados. Esse recurso é especialmente valioso para projetos urgentes ou documentos confidenciais, pois oferece aos usuários maior controle sobre seus dados e ajuda a manter a conformidade com as políticas de segurança. De forma proativa

Gateway de transferência de arquivos: aprimorando a segurança e a eficiência

Requisitos regulatórios e de conformidade

A conformidade regulatória impulsiona muitas implementações seguras de transferência de arquivos, especialmente em setores que lidam com dados confidenciais. Compreender esses requisitos ajuda você a escolher soluções que atendam às suas obrigações específicas.

Conformidade com GDPR afeta qualquer organização que processe dados pessoais de residentes da UE. O regulamento exige medidas técnicas para proteger os dados durante a transmissão, incluindo criptografia e controles de acesso. Os processadores de dados devem ser capazes de demonstrar conformidade por meio de trilhas de auditoria e documentação de medidas de segurança.

Requisitos da HIPAA exigir proteções específicas para informações de saúde nos Estados Unidos. As entidades cobertas devem garantir que os dados do paciente transmitidos eletronicamente usem criptografia que torne as informações inutilizáveis para destinatários não autorizados. Isso inclui não apenas registros médicos, mas qualquer comunicação contendo identificadores de pacientes.

Padrões PCI DSS governam como as organizações lidam com as informações do cartão de pagamento. Esses padrões exigem a transmissão criptografada dos dados do titular do cartão e testes regulares de segurança dos sistemas de transferência de arquivos. Mesmo as empresas que não processam pagamentos diretamente podem precisar de conformidade com o PCI se lidarem com as informações de pagamento do cliente.

Certificação ISO 27001 fornece uma estrutura para sistemas de gerenciamento de segurança da informação. As organizações que buscam essa certificação devem demonstrar abordagens sistemáticas para proteger os ativos de informação, incluindo procedimentos seguros de transferência de arquivos e avaliações regulares de segurança.

As regulamentações específicas do setor adicionam camadas adicionais. Os escritórios jurídicos devem proteger o privilégio advogado-cliente por meio de canais de comunicação seguros. As instituições financeiras enfrentam regulamentações sobre prevenção de uso de informações privilegiadas e proteção de dados de clientes. As organizações de saúde devem considerar a HIPAA e as leis de privacidade médica específicas do estado.

Melhores práticas para transferência segura de arquivos

A implementação eficaz da transferência segura de arquivos exige atenção contínua às práticas de segurança e ao comportamento do usuário. Aqui estão as práticas essenciais que maximizam sua proteção:

Auditorias regulares de segurança e avaliações de vulnerabilidade ajude a identificar pontos fracos antes que eles se tornem problemas. Agende análises trimestrais de seus processos de transferência de arquivos, padrões de acesso do usuário e configurações de segurança. Isso inclui testar implementações de criptografia, revisar as permissões do usuário e atualizar as políticas de segurança com base em novas ameaças.

Treinamento de funcionários evita muitos incidentes de segurança que a tecnologia sozinha não consegue impedir. Os usuários precisam entender por que a transferência segura é importante, como reconhecer tentativas de phishing direcionadas às credenciais de compartilhamento de arquivos e o que fazer se suspeitarem de um problema de segurança. Sessões regulares de treinamento e testes simulados de phishing ajudam a manter a consciência de segurança.

Políticas de senha fortes e gerenciamento de controle de acesso formam a base do acesso seguro. Implemente a autenticação multifatorial para todos os usuários, exija atualizações regulares de senha e use permissões baseadas em funções que limitam o acesso somente ao que cada usuário precisa para sua função de trabalho.

Atualizações regulares de software e gerenciamento de patches de segurança garanta que seus sistemas de transferência permaneçam protegidos contra vulnerabilidades conhecidas. Estabeleça procedimentos para testar e implantar atualizações rapidamente, especialmente para patches de segurança que abordam vulnerabilidades críticas.

A capacidade de personalizar a interface de transferência de arquivos, os formulários de upload e as configurações de segurança permite que as organizações alinhem esses recursos com sua marca e com as necessidades específicas do usuário, aprimorando a segurança e a experiência do usuário.

Procedimentos de backup e recuperação proteja contra a perda de dados durante as transferências e garanta a continuidade dos negócios se os sistemas falharem. Isso inclui manter backups seguros dos arquivos transferidos e testar procedimentos para se recuperar de vários cenários de falha. O WeTransfer criptografa os dados em cada etapa, garantindo a segurança durante a transferência e o armazenamento, o que aumenta ainda mais a confiabilidade dos processos de backup e recuperação.

Controle de acesso e permissões

O controle de acesso eficaz começa com permissões baseadas em funções que se alinham às responsabilidades do trabalho. As equipes de vendas podem precisar compartilhar arquivos com clientes potenciais, mas não devem acessar dados financeiros. Os administradores de TI precisam de amplo acesso ao sistema para manutenção, mas podem não precisar acessar documentos de recursos humanos.

Acesso por tempo limitado permite uma colaboração temporária segura sem criar riscos de segurança permanentes. Ao trabalhar com consultores externos ou parceiros de curto prazo, você pode conceder acesso que expira automaticamente quando os projetos terminam. Isso evita que contas esquecidas se tornem vulnerabilidades de segurança.

Restrições de endereço IP adicione outra camada de segurança limitando onde os usuários podem acessar seus sistemas de transferência de arquivos. Isso é particularmente valioso para dados altamente confidenciais ou quando se trabalha com parceiros que acessam seus sistemas a partir de escritórios conhecidos.

Capacidades de revogação imediata são essenciais quando os funcionários saem ou quando você suspeita de comprometimento da credencial. Sua solução segura de transferência de arquivos deve permitir que os administradores desativem instantaneamente o acesso e revoguem quaisquer links compartilhados pendentes ou transferências pendentes.

Ameaças e prevenção comuns à segurança

Compreender as ameaças que protegem os endereços de transferência de arquivos ajuda você a avaliar soluções e educar os usuários sobre os riscos que eles podem não considerar.

Ataques do tipo man-in-the-middle ocorrem quando hackers interceptam as comunicações entre o remetente e o destinatário. Sem criptografia, os invasores podem ler, modificar ou roubar dados à medida que eles trafegam pelas redes. Protocolos seguros de transferência de arquivos, como SFTP e HTTPS, evitam esses ataques criptografando dados para que as comunicações interceptadas permaneçam ilegíveis.

Prevenção de violação de dados depende de várias camadas de segurança trabalhando juntas. Mesmo que os hackers tenham acesso aos seus sistemas, os arquivos criptografados permanecem protegidos. Controles de acesso robustos limitam o que os invasores podem acessar, enquanto os sistemas de monitoramento podem detectar padrões de atividade incomuns que indicam possíveis violações.

Proteção contra malware e vírus durante as transferências de arquivos, evita que os arquivos infectados se espalhem pela sua organização. Mecanismos de varredura avançados verificam os arquivos enviados e baixados em tempo real, colocando as ameaças em quarentena antes que elas possam ser executadas ou espalhadas para outros sistemas.

Tentativas de phishing geralmente têm como alvo as credenciais de compartilhamento de arquivos porque as contas comprometidas fornecem acesso direto a documentos confidenciais. A autenticação multifatorial torna esses ataques muito menos eficazes, enquanto o treinamento do usuário ajuda as pessoas a reconhecer e denunciar e-mails suspeitos ou solicitações de login.

Ameaças internas representam um dos riscos de segurança mais desafiadores porque envolvem usuários autorizados usando indevidamente seu acesso. Trilhas de auditoria abrangentes e monitoramento comportamental podem detectar padrões incomuns de download ou acesso não autorizado a arquivos, enquanto os controles de acesso adequados limitam os danos que qualquer usuário individual pode causar.

Escolhendo a solução certa para transferência segura de arquivos

Selecionar a solução certa exige equilibrar os requisitos de segurança, as necessidades de usabilidade e as restrições orçamentárias. Comece avaliando a robustez dos recursos de segurança disponíveis — a força da criptografia, as opções de autenticação e os recursos de auditoria devem atender ou exceder os requisitos do seu setor.

Escalabilidade as considerações incluem as necessidades atuais e o crescimento futuro. A solução pode lidar com o aumento do tamanho dos arquivos e do número de usuários? Os preços aumentam razoavelmente à medida que sua organização cresce? Considere a escalabilidade técnica e a escalabilidade de custos ao longo do tempo.

Capacidades de integração com a infraestrutura de TI existente, pode impactar significativamente a adoção e a eficácia. Procure soluções que funcionem com seus serviços de diretório, ferramentas de segurança e aplicativos de negócios atuais. A disponibilidade da API permite automação e integrações personalizadas que melhoram a eficiência. Também é importante escolher uma solução que ofereça suporte à transferência segura de arquivos em dispositivos Android e iPhone para garantir a compatibilidade entre plataformas para usuários móveis.

Estruturas de custos variam significativamente entre as soluções. Alguns cobram por usuário, outros por volume de dados ou recursos usados. Considere os custos de implementação, o tempo de treinamento e a administração contínua ao comparar as opções. A solução mais barata pode custar mais a longo prazo se exigir ampla personalização ou não tiver os principais recursos.

Reputação do fornecedor e histórico de segurança é importante quando você confia seus dados confidenciais a uma empresa. Pesquise seu histórico de incidentes de segurança, a rapidez com que eles respondem às vulnerabilidades e sua transparência sobre as práticas de segurança. Procure fornecedores que passem por auditorias regulares de segurança terceirizadas e mantenham certificações relevantes.

Principais características a serem procuradas

Limites de tamanho de arquivo e velocidades de transferência impacta diretamente a experiência e a capacidade do usuário. Se sua equipe trabalha regularmente com arquivos de vídeo, ativos de design ou grandes conjuntos de dados, garanta que a solução possa lidar com eles sem forçar os usuários a buscar soluções alternativas que ignorem os controles de segurança.

Interfaces fáceis de usar são cruciais para a adoção em organizações com diferentes níveis de habilidade técnica. A solução mais segura do mundo não protegerá você se os usuários acharem que é muito difícil e recorrem a alternativas inseguras, como e-mail pessoal ou serviços de compartilhamento de arquivos para consumidores. Além disso, a capacidade de selecionar uma imagem de fundo para a página de download de transferência pode aprimorar a marca e melhorar a experiência do usuário.

Disponibilidade de aplicativos móveis dá suporte à força de trabalho distribuída atual. Procure aplicativos que mantenham os mesmos padrões de segurança do acesso a desktops e, ao mesmo tempo, ofereçam acesso conveniente para usuários que precisam compartilhar arquivos enquanto viajam ou trabalham remotamente.

Capacidades de integração de API permitem a automação de transferências de rotina e a integração com fluxos de trabalho de negócios. Isso reduz os erros manuais e garante a aplicação consistente das políticas de segurança em processos automatizados.

Qualidade do suporte ao cliente torna-se fundamental durante a implementação e quando surgem problemas de segurança. Avalie os tempos de resposta, os níveis de conhecimento técnico e a disponibilidade durante o horário comercial, o que é particularmente importante se você opera em vários fusos horários.

Por que escolher a Hivenet para transferência segura de arquivos?

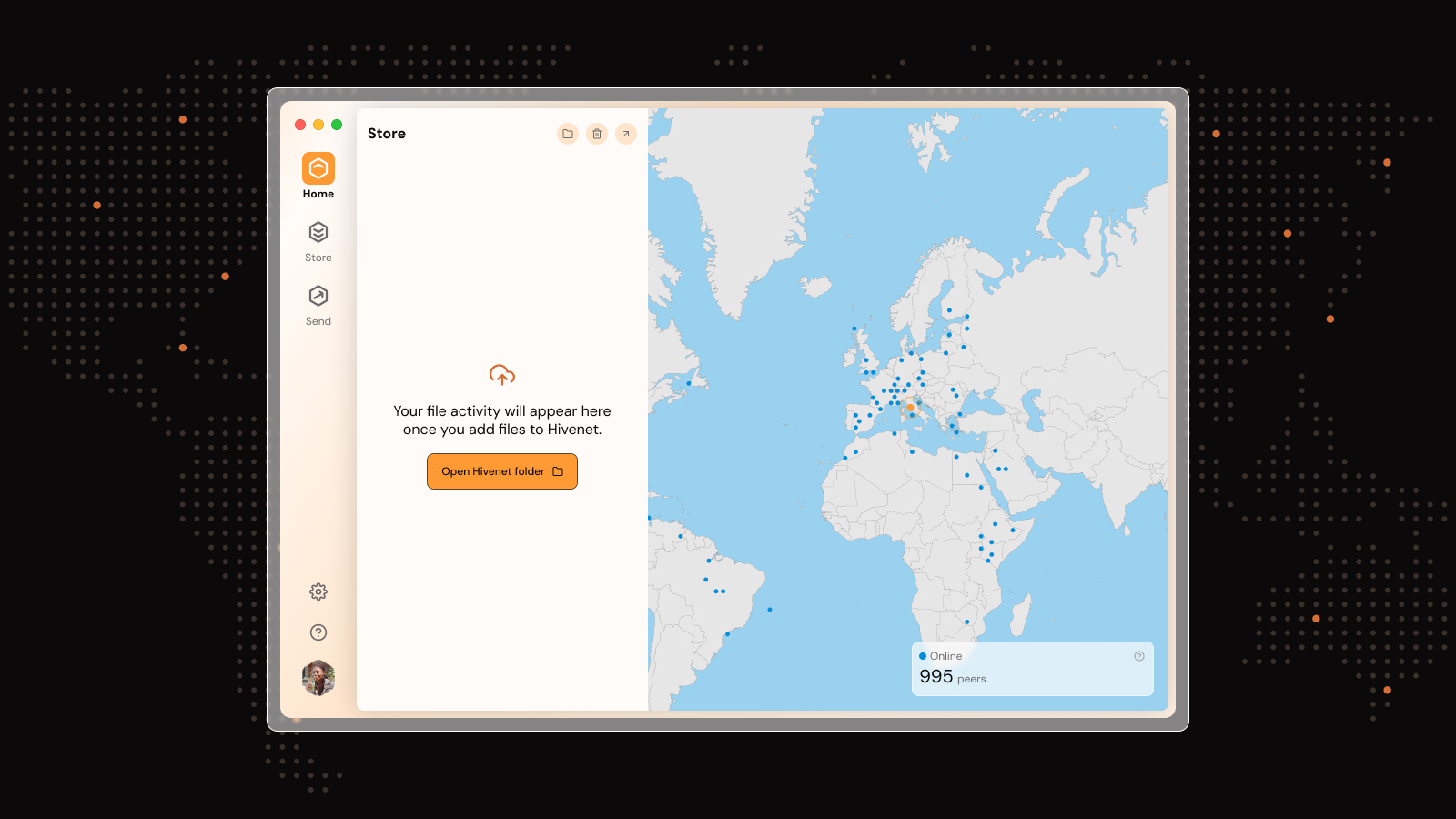

Em uma era dominada por grandes empresas de tecnologia que geralmente priorizam a monetização de dados em detrimento da privacidade, a Hivenet se destaca como a melhor serviço seguro de transferência de arquivos para usuários que valorizam a verdadeira soberania dos dados e a segurança aprimorada. Ao contrário de muitas plataformas convencionais que coletam, analisam e às vezes vendem dados de usuários, a Hivenet é construída com base em princípios que resistem às práticas invasivas da Big Tech. A Hivenet também oferece controle total sobre quem acessa seu trabalho, garantindo que seus arquivos permaneçam seguros e acessíveis somente aos destinatários pretendidos.

Compromisso de privacidade anti-big tech

O Hivenet foi projetado para proteger seus arquivos da vigilância generalizada e da exploração de dados comumente associadas às principais corporações de tecnologia. Com a Hivenet, seus dados nunca são extraídos para fins publicitários, nem compartilhados com terceiros para fins lucrativos. Esse compromisso garante que suas informações confidenciais permaneçam somente suas, livres de rastreamento ou criação de perfis indesejados — saiba mais sobre a Hive opções de privacidade.

Segurança aprimorada além da criptografia padrão

A Hivenet vai além dos protocolos de criptografia padrão ao integrar tecnologias focadas na privacidade que impedem o acesso não autorizado e resistem à censura. É estrutura de segurança robusta inclui criptografia de ponta a ponta combinada com princípios de conhecimento zero, garantindo que nem mesmo a Hivenet possa acessar seus arquivos. Esse nível de proteção é essencial para empresas e indivíduos que desejam proteger seus dados contra a vigilância da Big Tech e as ameaças cibernéticas.

Modelo de negócios ético

A Hivenet opera em um modelo de negócios transparente e centrado no usuário que evita as armadilhas da receita baseada em anúncios. Sem a pressão de monetizar os dados do usuário, a Hivenet pode se concentrar exclusivamente em fornecer serviços de transferência de arquivos seguros e confiáveis. Essa postura ética se alinha com a crescente demanda por alternativas que respeitam a privacidade às plataformas de grande tecnologia.

Guia de implementação e configuração

A implementação bem-sucedida começa com uma avaliação de segurança abrangente para entender seus riscos e requisitos atuais. Documente quais tipos de arquivos você transfere, quem precisa acessar e quais requisitos de conformidade se aplicam ao seu setor.

Configurando contas de usuário e permissões exige um planejamento cuidadoso das funções e responsabilidades do trabalho. Crie grupos com base na função em vez de usuários individuais, facilitando o gerenciamento de permissões à medida que as pessoas mudam de função ou ingressam na organização. Comece com as permissões mínimas necessárias e adicione acesso conforme necessário, em vez de começar com o acesso amplo e tentar restringi-lo posteriormente.

Definindo configurações de criptografia e políticas de segurança devem estar alinhados com os padrões gerais de segurança da sua organização. Ative as opções de criptografia mais fortes disponíveis, configure tempos limite de sessão automáticos e configure alertas de monitoramento para padrões de atividade incomuns.

Procedimentos de teste deve verificar as medidas de segurança e a funcionalidade antes de implementá-las para todos os usuários. Teste as transferências de arquivos entre diferentes tipos de dispositivos e sistemas operacionais, verifique se os controles de acesso funcionam conforme o esperado e confirme se as trilhas de auditoria capturam todas as informações necessárias.

Treinamento de usuários em procedimentos de transferência segura evita muitos erros comuns de segurança. Explique não apenas como usar o sistema, mas também por que existem medidas de segurança e o que fazer se eles encontrarem problemas ou suspeitarem de problemas de segurança.

Comece com um grupo piloto de usuários tecnicamente confortáveis que podem ajudar a identificar problemas e se tornar defensores internos do novo sistema. Seu feedback ajuda a refinar os processos antes de uma implantação mais ampla e fornece suporte de colegas durante a implantação em toda a organização.

Monitore os padrões de uso durante a implantação inicial para identificar áreas em que treinamento adicional ou ajustes de processo possam ser necessários. Os usuários que sempre enfrentam dificuldades com determinados recursos podem indicar oportunidades de simplificar os fluxos de trabalho ou fornecer recursos de suporte adicionais.

A revisão regular dos padrões de acesso e dos registros de segurança ajuda a garantir que o sistema continue atendendo às suas necessidades de segurança à medida que os padrões de uso evoluem e novas ameaças surgem. Agende inicialmente as revisões mensais e, em seguida, passe para as trimestrais quando os processos se estabilizarem.

O investimento na transferência segura de arquivos paga dividendos por meio da redução dos riscos de segurança, da conformidade regulatória e da confiança do usuário no compartilhamento de informações confidenciais. Reservar um tempo para implementar adequadamente garante que sua organização obtenha o máximo valor dos recursos aprimorados de segurança, mantendo a produtividade que depende do compartilhamento eficiente de arquivos.

Perguntas frequentes (FAQ) sobre a transferência segura de arquivos

O que é transferência segura de arquivos?

A transferência segura de arquivos é o processo de envio de arquivos entre dispositivos ou usuários por meio de canais criptografados para proteger os dados contra acesso, interceptação ou alteração não autorizados durante o trânsito. Ele garante confidencialidade, integridade e conformidade com os padrões de segurança.

Por que a transferência segura de arquivos é importante?

A transferência segura de arquivos é crucial porque protege informações confidenciais, como dados financeiros, registros pessoais e propriedade intelectual, contra violações de dados e partes não autorizadas. Também ajuda as organizações a cumprirem regulamentações como GDPR, HIPAA e PCI DSS, evitando multas caras e danos à reputação.

Como a criptografia de ponta a ponta funciona na transferência segura de arquivos?

A criptografia de ponta a ponta criptografa os arquivos no dispositivo do remetente e os mantém criptografados até chegarem ao dispositivo do destinatário. Isso significa que nem mesmo o provedor de serviços pode acessar o conteúdo, fornecendo o mais alto nível de proteção de dados durante o upload, armazenamento e transferência.

Posso enviar arquivos grandes com segurança?

Sim. Muitas soluções seguras de transferência de arquivos suportam o envio de arquivos grandes, geralmente excedendo vários gigabytes. Serviços como o Dropbox Transfer permitem transferências de até 250 GB, enquanto o Filemail suporta arquivos de qualquer tamanho sem exigir que os destinatários se registrem ou instalem software.

Quais recursos de segurança devo procurar em uma solução segura de transferência de arquivos?

Procure recursos como criptografia de ponta a ponta, proteção por senha, autenticação multifator, datas de expiração personalizáveis para links compartilhados, trilhas de auditoria detalhadas, verificação de vírus e a capacidade de monitorar downloads. Esses recursos adicionam camadas de segurança e controle sobre seus dados.

Como as datas de validade e a proteção por senha aumentam a segurança da transferência de arquivos?

As datas de expiração desativam automaticamente os links compartilhados após um determinado período, reduzindo o risco de exploração de links antigos. A proteção por senha exige que os destinatários verifiquem sua identidade antes de acessar os arquivos, impedindo o acesso não autorizado mesmo que o link seja compartilhado.

Os serviços de transferência segura de arquivos estão em conformidade com os regulamentos de proteção de dados?

Serviços confiáveis de transferência segura de arquivos aderem aos padrões de segurança líderes do setor e estão em conformidade com regulamentações como GDPR, HIPAA, PCI DSS e ISO 27001. Eles fornecem registros de auditoria e protocolos de criptografia necessários para a conformidade regulatória.

Os destinatários podem acessar arquivos compartilhados sem criar uma conta?

Muitas plataformas de transferência segura de arquivos permitem que os destinatários baixem arquivos por meio de links seguros sem precisar criar contas. Isso simplifica o processo e, ao mesmo tempo, mantém a segurança por meio da proteção por senha e dos controles de expiração.

Como posso garantir transferências de arquivos rápidas e confiáveis?

Escolha serviços de transferência de arquivos que usem servidores e tecnologias distribuídos globalmente, como aceleração UDP, para minimizar a latência e aumentar as velocidades de transferência. A compactação de arquivos antes da transferência também pode reduzir os tempos de upload e download.

Qual é a diferença entre transferência segura de arquivos e compartilhamento seguro de arquivos?

A transferência segura de arquivos se concentra na proteção dos dados durante a transmissão entre o remetente e o destinatário, garantindo confidencialidade e integridade. O compartilhamento seguro de arquivos geralmente envolve ambientes colaborativos nos quais vários usuários podem acessar, editar e gerenciar arquivos com segurança.

Como as soluções de transferência gerenciada de arquivos (MFT) beneficiam as empresas?

As soluções MFT fornecem controle centralizado, automação, relatórios de conformidade e segurança aprimorada para fluxos de trabalho de troca de arquivos complexos e de alto volume. Eles são ideais para organizações com requisitos regulatórios rígidos e vários parceiros.

Posso personalizar a aparência das minhas páginas de transferência segura de arquivos?

Sim, muitas plataformas permitem que você personalize a página de download da transferência adicionando uma imagem de fundo ou o logotipo da sua empresa, aprimorando a marca e proporcionando uma experiência profissional aos destinatários.

Os dispositivos móveis são compatíveis com a transferência segura de arquivos?

A maioria dos serviços modernos de transferência segura de arquivos oferece aplicativos ou interfaces compatíveis com dispositivos móveis para dispositivos iOS e Android, permitindo que os usuários carreguem, enviem e recebam arquivos com segurança de qualquer local ou dispositivo.

Como faço para revogar o acesso aos arquivos compartilhados?

As soluções de transferência segura de arquivos geralmente oferecem a capacidade de revogar instantaneamente o acesso a arquivos ou links compartilhados, garantindo que você possa controlar quem tem acesso a qualquer momento, mesmo após o compartilhamento.

O que devo fazer se suspeitar de uma violação de segurança durante a transferência de arquivos?

Revogue imediatamente o acesso aos arquivos compartilhados, altere as senhas e notifique sua equipe de TI ou de segurança. Analise os registros de auditoria para identificar o acesso não autorizado e siga os procedimentos de resposta a incidentes da sua organização para reduzir os riscos.

Como posso integrar a transferência segura de arquivos em meus fluxos de trabalho existentes?

Muitas soluções de transferência segura de arquivos oferecem APIs e opções de integração que permitem automatizar as transferências de arquivos, conectar-se a aplicativos comerciais existentes e aplicar políticas de segurança de forma consistente em toda a organização.

A transferência segura de arquivos é adequada para uso pessoal?

Sim. Embora seja essencial principalmente para empresas, a transferência segura de arquivos também é valiosa para pessoas que desejam proteger documentos pessoais, fotos e informações confidenciais contra acesso não autorizado durante o compartilhamento.

Quais são os riscos de não usar a transferência segura de arquivos?

O uso de métodos não seguros pode expor seus dados à interceptação, acesso não autorizado, violações de dados e violações de conformidade. Isso pode levar a perdas financeiras, penalidades legais e danos à sua reputação.

Como escolho a melhor solução segura de transferência de arquivos para minha organização?

Avalie seus requisitos de segurança, necessidades de conformidade, limites de tamanho de arquivo, facilidade de uso, recursos de integração e orçamento. Procure soluções com criptografia forte, controles de acesso, recursos de auditoria e suporte confiável ao cliente. Para obter um guia abrangente sobre como escolher o armazenamento em nuvem certo em 2024, considere avaliar esses fatores-chave em detalhes.

Posso rastrear quem baixou meus arquivos compartilhados?

Sim. Muitos serviços seguros de transferência de arquivos oferecem recursos de monitoramento e geração de relatórios que permitem que você veja quando os arquivos são acessados, quantas vezes eles foram baixados e de quais endereços IP, ajudando a manter a supervisão e a segurança.

Com que frequência devo revisar minhas políticas de transferência segura de arquivos?

É recomendável revisar regularmente suas políticas de transferência segura de arquivos, pelo menos trimestralmente, para garantir a conformidade com as regulamentações em evolução, lidar com novas ameaças à segurança e se adaptar às mudanças nas necessidades organizacionais.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.