Chiffrement à connaissance zéro : le guide ultime pour une sécurité des données infaillible

Chiffrement à connaissance zéro : le guide ultime pour une sécurité des données infaillible

Votre gestionnaire de mots de passe connaît vos mots de passe. Votre espace de stockage dans le cloud voit vos fichiers. Votre fournisseur de messagerie lit vos messages. Et si rien de tout cela ne devait être vrai ?

Les violations de données révèlent des milliards d'enregistrements chaque année, et la plupart des utilisateurs confient leurs informations les plus sensibles aux fournisseurs de services. Dans les systèmes traditionnels, des données sensibles ou des clés de chiffrement peuvent être révélées lors d'une violation, permettant ainsi un accès non autorisé. Le cryptage est le processus de conversion des informations en un code spécial pour empêcher tout accès non autorisé. Le chiffrement à connaissance nulle modifie complètement cette dynamique. Cette méthode de sécurité garantit que vous êtes la seule personne à pouvoir accéder à vos données, même si les entreprises qui les stockent souhaitaient y jeter un coup d'œil.

Explorons comment fonctionne le chiffrement à connaissance nulle, pourquoi il est important et comment choisir des solutions qui protègent réellement vos informations privées.

Qu'est-ce que Zero Knowledge Encryption ?

Le chiffrement à connaissance nulle garantit que seul l'utilisateur peut accéder à ses données en les chiffrant avant qu'elles ne quittent son appareil. Contrairement au stockage cloud traditionnel, où les entreprises peuvent déchiffrer vos fichiers, les systèmes à connaissance nulle rendent cela techniquement impossible.

La preuve de connaissance zéro, un concept développé par les chercheurs du MIT Shafi Goldwasser, Silvio Micali et Charles Rackoff dans les années 1980, sous-tend cette technologie. Voici la principale différence : vos données sont cryptées à l'aide de clés de chiffrement dérivées de votre mot de passe principal, et ces clés ne quittent jamais votre contrôle. Les fournisseurs de services n'ont jamais accès aux clés de chiffrement ou aux données en texte brut, préservant ainsi la confidentialité totale des utilisateurs, même lorsque leurs serveurs sont confrontés à des menaces de sécurité.

Pensez-y de cette façon. Le stockage cloud traditionnel revient à placer vos documents dans un coffre-fort où la banque conserve une copie de votre clé. Le chiffrement à connaissance nulle, c'est comme fermer son propre coffre-fort et être la seule personne à connaître la combinaison.

Les données restent cryptées pendant leur transmission, leur stockage et leur traitement sur des serveurs externes. Le fournisseur de services ne voit que des données cryptées dénuées de sens qui ressemblent à des caractères aléatoires. Cette méthode de cryptage élimine le risque d'exposition des données, même si les fournisseurs de services sont compromis par des pirates informatiques, des demandes gouvernementales ou des menaces internes. Le chiffrement côté client permet aux utilisateurs de chiffrer leurs données avant leur téléchargement dans le cloud, garantissant ainsi la protection des informations sensibles dès le départ.

Un protocole à connaissance nulle est la base mathématique qui permet à ces systèmes de fonctionner sans révéler d'informations sensibles à quiconque, y compris au fournisseur de services.

La plupart des systèmes à connaissance nulle utilisent le cryptage AES-256 conforme aux normes de l'industrie, la même technologie qui protège les informations gouvernementales classifiées. Les protocoles de chiffrement courants incluent les normes de chiffrement avancées (AES) et le protocole TLS (Transport Layer Security). La différence réside dans la personne qui contrôle les clés de chiffrement, et avec une architecture à connaissances nulle, seul l'utilisateur détient ce pouvoir.

Comment fonctionne le chiffrement Zero-Knowledge

Pour comprendre le fonctionnement du chiffrement à connaissance nulle, il faut examiner deux composants principaux : le processus de cryptage et la méthode d'authentification. Des protocoles à connaissance nulle ont été créés pour permettre aux utilisateurs de prouver leur connaissance ou leur autorisation sans révéler d'informations sensibles.

Processus de chiffrement côté client

Les données sont cryptées sur l'appareil de l'utilisateur à l'aide de clés dérivées de son mot de passe principal. Cela se produit avant que les informations ne circulent sur Internet. Les algorithmes de chiffrement tels que l'AES-256 brouillent les données avant qu'elles ne quittent l'appareil de l'utilisateur, convertissant ainsi les fichiers lisibles en texte chiffré inintelligible. Le code de César est un exemple de chiffrement symétrique.

Votre mot de passe principal génère des clés de chiffrement uniques par le biais d'un processus mathématique appelé dérivation de clés. Ces touches ne quittent jamais le contrôle de l'utilisateur : elles n'existent que dans la mémoire de votre appareil lorsque vous utilisez le service. Les mots de passe principaux génèrent la même clé à chaque fois grâce à des algorithmes mathématiques complexes, mais la clé réelle n'est jamais stockée ni transmise. La preuve à connaissance nulle, un concept développé par des chercheurs du MIT dans les années 1980, sous-tend ce processus sécurisé en permettant une vérification sans révéler d'informations sensibles.

Les fichiers sont convertis en texte chiffré illisible à l'aide de ces algorithmes. Un simple document texte devient une chaîne de caractères d'apparence aléatoire. Une image devient des blocs de données dénués de sens. Seuls les appareils dotés des clés de déchiffrement correctes peuvent restaurer les données dans leur forme d'origine.

Chiffré chiffrement des données les données sont transmises à des serveurs où elles restent sous forme de texte chiffré. La société de stockage dans le cloud reçoit et stocke vos fichiers, mais ils ressemblent à du charabia numérique. Sans votre clé de chiffrement, il n'est pas possible de donner un sens aux informations stockées.

Authentification sans preuve de connaissance

Les utilisateurs prouvent qu'ils connaissent leur mot de passe sans le révéler au serveur. Cela peut sembler impossible, mais des preuves de connaissance nulle permettent de le faire fonctionner grâce à des mathématiques intelligentes.

Le processus fonctionne comme cette célèbre analogie : imaginez une grotte dont deux sentiers se rejoignent à une porte verrouillée. Vous voulez prouver que vous connaissez la clé secrète sans la révéler. Vous entrez dans la grotte pendant qu'un vérificateur attend à l'extérieur. Le vérificateur vous indique ensuite le chemin par lequel il souhaite que vous quittiez. Si vous connaissez le secret, vous pouvez toujours quitter le chemin demandé en déverrouillant la porte si nécessaire. Si vous ne connaissez pas le secret, vous vous tromperez environ la moitié du temps. Dans cette analogie, votre réponse correcte à la question posée par le vérificateur prouve que vous connaissez le secret, sans pour autant le révéler.

Les protocoles mathématiques vérifient l'identité au moyen de défis et de réponses probabilistes. Dans les systèmes numériques, votre appareil effectue des calculs complexes en utilisant votre mot de passe comme entrée. Le serveur pose à votre appareil des problèmes mathématiques qui ne peuvent être résolus que si vous connaissez la clé secrète. Le processus de vérification de l'exactitude de la preuve garantit que le serveur peut confirmer vos connaissances sans jamais connaître lui-même les informations secrètes. L'analogie avec les grottes montre comment les connaissances peuvent être prouvées sans être divulguées, et les ordinateurs peuvent répéter ce processus des centaines de fois en millisecondes. La preuve à connaissance nulle nécessite des tâches répétées pour établir la preuve sans révéler d'informations, garantissant ainsi une sécurité robuste.

Les tentatives d'authentification réussies répétées confirment statistiquement l'accès légitime. Après plusieurs séries de défis et des réponses correctes, la probabilité que quelqu'un réussisse sans connaître le mot de passe devient négligeable, voire impossible.

Un système de preuve à connaissance nulle permet une connexion sécurisée tout en préservant la confidentialité de votre mot de passe réel. Le serveur n'apprend rien de votre mot de passe au cours de ce processus, conservant la propriété de connaissance nulle.

Types de protection dans les systèmes Zero-Knowledge

La sécurité à connaissance zéro fournit plusieurs niveaux de protection qui fonctionnent ensemble pour sécuriser vos données sensibles.

Chiffrement au repos protège les données stockées à l'aide du cryptage standard AES-256. Les Advanced Encryption Standards (AES) sont la norme industrielle pour les protocoles de chiffrement au repos. Vos fichiers sont stockés sur les serveurs de l'entreprise sous forme cryptée, illisible pour quiconque sans votre clé secrète. Même si les pirates volent l'intégralité de la base de données, ils obtiennent un texte chiffré dénué de sens. Cela signifie que vos données sont entièrement sécurisées et inaccessibles à quiconque ne dispose pas de la clé secrète.

Chiffrement en transit sécurise les données pendant le chargement et le téléchargement à l'aide de protocoles de sécurité de la couche transport. Le protocole TLS (Transport Layer Security) est la norme industrielle pour les protocoles de chiffrement en transit. Cela empêche toute interception lorsque vos fichiers chiffrés circulent entre votre appareil et les serveurs de stockage. Les données étaient déjà cryptées avant leur transmission, ce qui ajoute une couche de protection supplémentaire.

chiffrement de bout en bout garantit la protection des données tout au long de leur cycle de vie. À partir du moment où vous créez un fichier jusqu'à ce que vous le supprimiez, les informations restent cryptées. Seuls vos appareils peuvent déchiffrer et afficher le contenu réel. Seules les données de l'utilisateur sont accessibles à celui-ci, et non au fournisseur de services ou à un tiers.

Cryptographie à clé publique permet une communication sécurisée sans partager de clés privées. Ce cryptage asymétrique permet des fonctionnalités d'échange et de partage de clés sécurisées tout en maintenant le principe de connaissance zéro. Deux parties peuvent communiquer en toute sécurité même si elles ne se sont jamais rencontrées auparavant. Le chiffrement asymétrique utilise des paires de clés liées mathématiquement (clés publiques et clés privées) pour garantir que seul le destinataire peut déchiffrer le message.

Ces types de protection fonctionnent ensemble. Votre gestionnaire de mots de passe peut utiliser un cryptage symétrique pour les données de votre coffre-fort de mots de passe, un cryptage asymétrique pour un partage sécurisé et des preuves à connaissance nulle pour l'authentification. Chaque couche renforce la sécurité sans compromettre le principe fondamental selon lequel vous êtes le seul à contrôler l'accès à vos informations.

Chiffrement de bout en bout : la base de la communication privée

Le chiffrement de bout en bout (E2EE) est la pierre angulaire de la communication numérique privée, garantissant que seuls l'expéditeur et le destinataire peuvent accéder aux données cryptées. Avec E2EE, les messages et les fichiers sont chiffrés sur l'appareil de l'utilisateur avant leur envoi, et seul l'appareil du destinataire peut les déchiffrer. Cette méthode signifie que même si les données transitent par plusieurs serveurs ou réseaux, aucun intermédiaire, y compris les fournisseurs de services ou les acteurs malveillants, ne peut lire le contenu.

Dans le contexte du chiffrement à connaissance nulle, le chiffrement de bout en bout est essentiel pour protéger les informations sensibles contre les violations de données. Étant donné que les données sont cryptées avant même qu'elles ne quittent votre appareil, même un serveur compromis ne peut pas exposer vos informations privées. Cette approche est particulièrement cruciale pour les communications impliquant des données financières, des informations personnelles ou des informations commerciales confidentielles, pour lesquelles un cryptage robuste des connaissances est requis pour empêcher tout accès non autorisé.

En combinant les principes de connaissance zéro et le chiffrement de bout en bout, les utilisateurs disposent d'une méthode sécurisée pour communiquer et stocker les données, sachant que seules les personnes disposant des clés de déchiffrement correctes peuvent accéder aux informations. Ce niveau de sécurité est vital dans un monde où les violations de données sont de plus en plus fréquentes et où la confidentialité de vos données ne devrait jamais dépendre de la fiabilité d'un serveur tiers.

Chiffrement asymétrique ou symétrique : explication des concepts fondamentaux

Comprendre la différence entre le chiffrement asymétrique et symétrique est essentiel pour comprendre comment l'architecture à connaissance nulle assure la sécurité de vos données. Les deux méthodes sont utilisées pour crypter et déchiffrer des informations sensibles, mais elles fonctionnent de différentes manières.

Chiffrement symétrique utilise la même clé pour chiffrer et déchiffrer les données. Cela signifie que toute personne possédant la clé peut à la fois verrouiller et déverrouiller les informations. Le chiffrement symétrique est rapide et efficace, ce qui le rend idéal pour chiffrer de grandes quantités de données, telles que des fichiers stockés dans le cloud ou sur votre appareil. Cependant, le partage sécurisé de la même clé entre deux parties peut s'avérer difficile, en particulier sur des réseaux non fiables.

Chiffrement asymétrique, en revanche, utilise une paire de clés : une clé publique et une clé privée. La clé publique est utilisée pour crypter les données, tandis que la clé privée est utilisée pour les déchiffrer. Cela permet à deux parties de communiquer en toute sécurité sans jamais partager leurs clés privées, ce qui permet de prouver leurs connaissances ou d'échanger des informations sensibles sans révéler les données sous-jacentes. Dans les systèmes à connaissance nulle, le chiffrement asymétrique est souvent utilisé pour établir des connexions sécurisées et activer des fonctionnalités telles que le partage de mots de passe ou l'authentification sécurisée.

En utilisant à la fois le chiffrement symétrique et asymétrique, l'architecture Zero Knowledge fournit un moyen sécurisé de protéger les informations sensibles, en garantissant que seuls les utilisateurs autorisés peuvent accéder aux données cryptées, sans révéler de secrets à qui que ce soit d'autre.

Chiffrement asymétrique dans les systèmes à connaissance nulle

Le chiffrement asymétrique est un élément essentiel des systèmes à connaissance nulle. Il permet une communication et une authentification sécurisées sans révéler d'informations sensibles. Dans le cadre d'une preuve à connaissance nulle, un utilisateur (le prouveur) peut démontrer à une autre partie (le vérificateur) qu'il possède certaines connaissances, telles qu'un mot de passe ou une clé secrète, sans réellement révéler le secret lui-même.

Cela se fait à l'aide d'une paire de clés cryptographiques : une clé publique, qui peut être partagée ouvertement, et une clé privée, qui est gardée secrète. Lorsque vous utilisez un gestionnaire de mots de passe ou une solution de gestion de mots de passe qui ne prend en charge aucune connaissance, le chiffrement asymétrique vous permet de stocker et de récupérer des mots de passe chiffrés en toute sécurité. Seules vos clés privées peuvent déchiffrer les informations stockées, garantissant ainsi que même le fournisseur de services ne peut pas accéder à vos données sensibles.

Le cryptage asymétrique est également utilisé pour faciliter le partage sécurisé des mots de passe et les processus d'authentification, permettant aux utilisateurs de prouver leur identité ou leurs droits d'accès sans exposer leurs véritables mots de passe. Cette approche est essentielle à la sécurité à connaissance nulle, car elle permet une protection robuste des informations sensibles tout en préservant la confidentialité des utilisateurs.

Le chiffrement symétrique et son rôle

Le chiffrement symétrique joue un rôle tout aussi important dans l'architecture à connaissance nulle, en particulier lorsqu'il s'agit de protéger les données au repos. En utilisant la même clé pour le chiffrement et le déchiffrement, le chiffrement symétrique constitue un moyen sûr et efficace de stocker et de récupérer des données chiffrées. Cette méthode est couramment utilisée pour protéger les fichiers, les données du coffre-fort et d'autres informations sensibles stockées sur des serveurs ou des appareils utilisateur.

Dans un système à connaissance nulle, le chiffrement symétrique garantit que même si les serveurs d'un fournisseur de services sont compromis, les données cryptées restent inaccessibles aux acteurs malveillants. Seuls les utilisateurs disposant de la bonne clé peuvent déchiffrer les informations et y accéder, offrant ainsi un niveau de sécurité élevé contre les accès non autorisés. Le chiffrement symétrique est souvent associé à un chiffrement asymétrique pour créer une défense multicouche, ce qui rend encore plus difficile la violation de vos données par les attaquants.

En s'appuyant sur un chiffrement symétrique pour les données au repos et un cryptage asymétrique pour une communication et une authentification sécurisées, les systèmes Zero Knowledge offrent une protection complète des informations sensibles, garantissant ainsi la sécurité, la confidentialité et le contrôle de vos données.

Gestion des clés de chiffrement : sécurisation des clés de vos données

La gestion efficace des clés de chiffrement est au cœur de la sécurité à connaissance nulle. Dans un système à connaissance nulle, la clé de cryptage qui protège vos données est généralement dérivée de votre mot de passe principal et stockée en toute sécurité sur votre appareil. Cela signifie que seul l'utilisateur a accès à la clé de chiffrement et que personne d'autre, y compris le fournisseur de services, ne peut déchiffrer vos données cryptées.

Une gestion adéquate des clés est essentielle pour protéger les informations sensibles et prévenir les violations de données. Si les clés de chiffrement sont perdues ou compromises, l'accès aux données chiffrées peut être définitivement perdu ou exposé à des acteurs malveillants. C'est pourquoi il est essentiel d'utiliser un gestionnaire de mots de passe sécurisé pour générer, stocker et gérer votre mot de passe principal et vos clés de chiffrement. En suivant les meilleures pratiques, telles que la création de mots de passe uniques et sécurisés et la sauvegarde sécurisée des clés de restauration, les utilisateurs peuvent garantir la protection de leurs données.

Zero Knowledge Security place la responsabilité de la gestion des clés entre les mains de l'utilisateur, offrant ainsi un maximum de confidentialité et de contrôle. En comprenant et en mettant en œuvre une gestion robuste des clés de chiffrement, vous pouvez chiffrer les données en toute confiance, sachant que vous êtes le seul à pouvoir accéder à vos informations les plus sensibles et les déchiffrer. Cette approche protège non seulement contre les accès non autorisés, mais apporte également la tranquillité d'esprit à une époque de violations de données fréquentes et de cybermenaces en constante évolution.

Chiffrement de bout en bout : la base de la communication privée

Le chiffrement de bout en bout (E2EE) est la pierre angulaire de la communication numérique privée, garantissant que seuls l'expéditeur et le destinataire peuvent accéder aux données cryptées. Avec E2EE, les messages et les fichiers sont chiffrés sur l'appareil de l'utilisateur avant leur envoi, et seul l'appareil du destinataire peut les déchiffrer. Cette méthode signifie que même si les données transitent par plusieurs serveurs ou réseaux, aucun intermédiaire, y compris les fournisseurs de services ou les acteurs malveillants, ne peut lire le contenu.

Dans le contexte du chiffrement à connaissance nulle, le chiffrement de bout en bout est essentiel pour protéger les informations sensibles contre les violations de données. Étant donné que les données sont cryptées avant même qu'elles ne quittent votre appareil, même un serveur compromis ne peut pas exposer vos informations privées. Cette approche est particulièrement cruciale pour les communications impliquant des données financières, des informations personnelles ou des informations commerciales confidentielles, pour lesquelles un cryptage robuste des connaissances est requis pour empêcher tout accès non autorisé.

En combinant les principes de connaissance zéro et le chiffrement de bout en bout, les utilisateurs bénéficient d'une méthode sécurisée pour communiquer et stocker les données, sachant que seules les personnes disposant des clés de déchiffrement correctes peuvent accéder aux informations. Ce niveau de sécurité est vital dans un monde où les violations de données sont de plus en plus fréquentes et où la confidentialité de vos données ne devrait jamais dépendre de la fiabilité d'un serveur tiers.

Chiffrement asymétrique ou symétrique : explication des concepts fondamentaux

Comprendre la différence entre le chiffrement asymétrique et symétrique est essentiel pour comprendre comment l'architecture à connaissance nulle assure la sécurité de vos données. Les deux méthodes sont utilisées pour crypter et déchiffrer des informations sensibles, mais elles fonctionnent de différentes manières.

Chiffrement symétrique utilise la même clé pour chiffrer et déchiffrer les données. Cela signifie que toute personne possédant la clé peut à la fois verrouiller et déverrouiller les informations. Le chiffrement symétrique est rapide et efficace, ce qui le rend idéal pour chiffrer de grandes quantités de données, telles que des fichiers stockés dans le cloud ou sur votre appareil. Cependant, le partage sécurisé de la même clé entre deux parties peut s'avérer difficile, en particulier sur des réseaux non fiables.

Chiffrement asymétrique, en revanche, utilise une paire de clés : une clé publique et une clé privée. La clé publique est utilisée pour crypter les données, tandis que la clé privée est utilisée pour les déchiffrer. Cela permet à deux parties de communiquer en toute sécurité sans jamais partager leurs clés privées, ce qui permet de prouver leurs connaissances ou d'échanger des informations sensibles sans révéler les données sous-jacentes. Dans les systèmes à connaissance nulle, le chiffrement asymétrique est souvent utilisé pour établir des connexions sécurisées et activer des fonctionnalités telles que le partage de mots de passe ou l'authentification sécurisée.

En utilisant à la fois le chiffrement symétrique et asymétrique, l'architecture Zero Knowledge fournit un moyen sécurisé de protéger les informations sensibles, en garantissant que seuls les utilisateurs autorisés peuvent accéder aux données cryptées, sans révéler de secrets à qui que ce soit d'autre.

Chiffrement asymétrique dans les systèmes à connaissance nulle

Le chiffrement asymétrique est un élément essentiel des systèmes à connaissance nulle. Il permet une communication et une authentification sécurisées sans révéler d'informations sensibles. Dans le cadre d'une preuve à connaissance nulle, un utilisateur (le prouveur) peut démontrer à une autre partie (le vérificateur) qu'il possède certaines connaissances, telles qu'un mot de passe ou une clé secrète, sans réellement révéler le secret lui-même.

Cela se fait à l'aide d'une paire de clés cryptographiques : une clé publique, qui peut être partagée ouvertement, et une clé privée, qui est gardée secrète. Lorsque vous utilisez un gestionnaire de mots de passe ou une solution de gestion de mots de passe qui ne prend en charge aucune connaissance, le chiffrement asymétrique vous permet de stocker et de récupérer des mots de passe chiffrés en toute sécurité. Seules vos clés privées peuvent déchiffrer les informations stockées, garantissant ainsi que même le fournisseur de services ne peut pas accéder à vos données sensibles.

Le cryptage asymétrique est également utilisé pour faciliter le partage sécurisé des mots de passe et les processus d'authentification, permettant aux utilisateurs de prouver leur identité ou leurs droits d'accès sans exposer leurs véritables mots de passe. Cette approche est essentielle à la sécurité à connaissance nulle, car elle permet une protection robuste des informations sensibles tout en préservant la confidentialité des utilisateurs.

Le chiffrement symétrique et son rôle

Le chiffrement symétrique joue un rôle tout aussi important dans l'architecture à connaissance nulle, en particulier lorsqu'il s'agit de protéger les données au repos. En utilisant la même clé pour le chiffrement et le déchiffrement, le chiffrement symétrique constitue un moyen sûr et efficace de stocker et de récupérer des données chiffrées. Cette méthode est couramment utilisée pour protéger les fichiers, les données du coffre-fort et d'autres informations sensibles stockées sur des serveurs ou des appareils utilisateur.

Dans un système à connaissance nulle, le chiffrement symétrique garantit que même si les serveurs d'un fournisseur de services sont compromis, les données cryptées restent inaccessibles aux acteurs malveillants. Seuls les utilisateurs disposant de la bonne clé peuvent déchiffrer les informations et y accéder, offrant ainsi un niveau de sécurité élevé contre les accès non autorisés. Le chiffrement symétrique est souvent associé à un chiffrement asymétrique pour créer une défense multicouche, ce qui rend encore plus difficile la violation de vos données par les attaquants.

En s'appuyant sur un chiffrement symétrique pour les données au repos et un cryptage asymétrique pour une communication et une authentification sécurisées, les systèmes Zero Knowledge offrent une protection complète des informations sensibles, garantissant ainsi la sécurité, la confidentialité et le contrôle de vos données.

Gestion des clés de chiffrement : sécurisation des clés de vos données

La gestion efficace des clés de chiffrement est au cœur de la sécurité à connaissance nulle. Dans un système à connaissance nulle, la clé de cryptage qui protège vos données est généralement dérivée de votre mot de passe principal et stockée en toute sécurité sur votre appareil. Cela signifie que seul l'utilisateur a accès à la clé de chiffrement et que personne d'autre, y compris le fournisseur de services, ne peut déchiffrer vos données cryptées.

Une gestion adéquate des clés est essentielle pour protéger les informations sensibles et prévenir les violations de données. Si les clés de chiffrement sont perdues ou compromises, l'accès aux données chiffrées peut être définitivement perdu ou exposé à des acteurs malveillants. C'est pourquoi il est essentiel d'utiliser un gestionnaire de mots de passe sécurisé pour générer, stocker et gérer votre mot de passe principal et vos clés de chiffrement. En suivant les meilleures pratiques, telles que la création de mots de passe uniques et sécurisés et la sauvegarde sécurisée des clés de restauration, les utilisateurs peuvent garantir la protection de leurs données.

Zero Knowledge Security place la responsabilité de la gestion des clés entre les mains de l'utilisateur, offrant ainsi un maximum de confidentialité et de contrôle. En comprenant et en mettant en œuvre une gestion robuste des clés de chiffrement, vous pouvez chiffrer les données en toute confiance, sachant que vous êtes le seul à pouvoir accéder à vos informations les plus sensibles et les déchiffrer. Cette approche protège non seulement contre les accès non autorisés, mais apporte également la tranquillité d'esprit à une époque de violations de données fréquentes et de cybermenaces en constante évolution.

Avantages du chiffrement à connaissance nulle

La confidentialité complète des données constitue le principal avantage car les fournisseurs de services ne peuvent pas déchiffrer les informations des utilisateurs. Cela va au-delà des politiques de confidentialité habituelles : il est techniquement impossible pour les entreprises d'accéder à vos données, quelles que soient leurs intentions ou des pressions externes. Le chiffrement à connaissance nulle contribue à réduire la responsabilité des fournisseurs de services en cas d'attaque externe. L'une des principales fonctionnalités du chiffrement à connaissance nulle est d'authentifier les utilisateurs sans révéler aucune de leurs données, garantissant ainsi le maintien de la confidentialité même pendant le processus d'authentification.

La protection contre les violations des serveurs rend le chiffrement à connaissance nulle particulièrement précieux. Lorsque des pirates informatiques attaquent des services traditionnels, ils peuvent voler des données utilisables. Avec des systèmes à connaissance nulle, les attaquants obtiennent des données cryptées qui nécessitent votre clé de cryptage personnelle pour les déchiffrer. Les récentes violations de données touchant des millions d'utilisateurs montrent pourquoi cette protection est importante.

Les avantages liés à la conformité réglementaire aident les entreprises à gérer des informations sensibles. Les entreprises utilisant une architecture à connaissance nulle ne peuvent pas exposer accidentellement les données de leurs clients car elles n'y ont jamais accès. Cela simplifie la conformité au RGPD, à l'HIPAA et à d'autres réglementations en matière de confidentialité. Les entreprises bénéficient du chiffrement en protégeant leur réputation et en empêchant les attaques de rançongiciels.

La réduction de la responsabilité protège les fournisseurs de services qui ne peuvent pas accéder aux données des utilisateurs. Les entreprises sont confrontées à moins de risques juridiques lorsqu'elles ne peuvent pas déchiffrer les informations des clients. Ils ne peuvent pas être contraints de communiquer des données auxquelles ils ne disposent pas de clés d'accès.

La sécurité renforcée profite aux gestionnaires de mots de passe, au stockage dans le cloud et aux applications de messagerie. Les solutions de gestion des mots de passe utilisant un cryptage à connaissance nulle protègent vos informations d'identification même si l'entreprise est piratée. Seules les clés et les connaissances de l'utilisateur sont impliquées dans le déchiffrement et l'accès à ses données, garantissant ainsi que les informations sensibles restent sous le contrôle exclusif de l'utilisateur. Le stockage dans le cloud avec une architecture à connaissance nulle protège vos fichiers à la fois contre les pirates informatiques et contre l'entreprise de stockage elle-même.

Le chiffrement à connaissance zéro protège également contre l'usurpation d'identité et les acteurs malveillants ciblant les mots de passe stockés ou les informations sensibles. Vos mots de passe cryptés restent sécurisés même si les serveurs du gestionnaire de mots de passe sont compromis.

Limites et considérations

La perte de mots de passe principaux ou de clés de récupération peut entraîner une perte permanente de données. Cela représente la limite la plus importante des systèmes à connaissance nulle. Étant donné que seul l'utilisateur contrôle les clés de déchiffrement, la perte de mots de passe ou de clés de récupération entraîne la perte de l'accès à toutes les données cryptées. Le fournisseur de services ne peut pas réinitialiser votre mot de passe ni récupérer vos fichiers.

Les options de récupération de compte sont limitées car les fournisseurs ne peuvent pas réinitialiser les clés utilisateur. Les e-mails traditionnels de réinitialisation de mot de passe ne fonctionneront pas car l'entreprise ne stocke pas votre clé de cryptage. La plupart des services à connaissance nulle proposent des options de restauration limitées, telles que des codes de sauvegarde, des clés de restauration ou une vérification fiable des appareils. La clé de récupération est une solution de secours cruciale pour retrouver l'accès aux données cryptées en cas d'oubli de votre mot de passe.

Certaines fonctionnalités peuvent être limitées en raison des exigences strictes en matière de contrôle des touches. La recherche côté serveur dans vos fichiers devient impossible lorsque le serveur ne peut pas lire vos données. Le traitement automatique des fichiers, l'analyse du contenu et certaines fonctionnalités de partage peuvent ne pas fonctionner de la même manière que les services cloud traditionnels.

Les utilisateurs doivent conserver des copies de sauvegarde sécurisées de leurs clés de chiffrement. Cette responsabilité supplémentaire nécessite de bonnes pratiques de sécurité. Il se peut que vous deviez stocker les codes de restauration dans plusieurs emplacements sécurisés ou utiliser les méthodes de sauvegarde proposées par le service. Il est également important de tenir un journal des tentatives d'accès ou des activités de sauvegarde à des fins d'audit et de sécurité.

La gestion des mots de passe devient de plus en plus critique avec les systèmes à connaissance nulle. La perte de mots de passe étant synonyme de perte permanente de données, les utilisateurs ont besoin de pratiques plus strictes en matière de mots de passe. Certaines personnes trouvent cette responsabilité intimidante par rapport aux services traditionnels, dans lesquels les entreprises peuvent les aider à recouvrer leurs comptes.

La courbe d'apprentissage peut être plus ardue pour les utilisateurs habitués aux services cloud traditionnels. Comprendre les implications du chiffrement à connaissance nulle et développer de bonnes habitudes de sauvegarde demande du temps et de l'éducation.

Applications et cas d'utilisation dans le monde réel

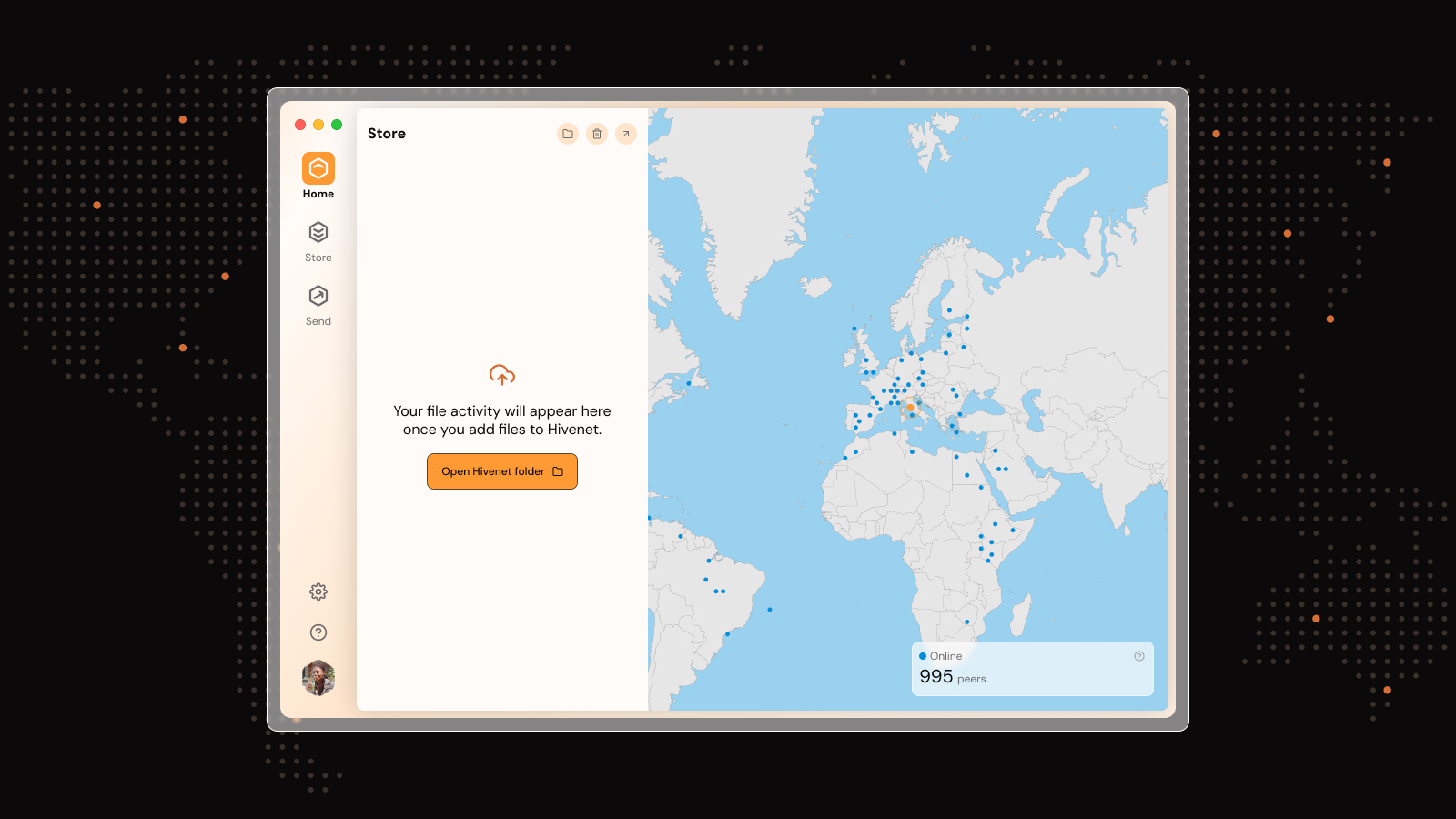

Services de stockage dans le cloud tels que Hivenet, NordLocker et Tresorit protègent les fichiers des utilisateurs grâce à une architecture à connaissance nulle. Ces plateformes chiffrent vos documents, photos et fichiers avant de les télécharger sur leurs serveurs. Vous êtes le seul à pouvoir déchiffrer votre contenu stocké et y accéder, ce qui le rend idéal pour les documents commerciaux sensibles ou les informations personnelles.

gestionnaires de mots de passe tels que les informations d'identification sécurisées Keeper et Uniqkey sans accès au fournisseur. Ces solutions de gestion des mots de passe chiffrent votre coffre de mots de passe à l'aide de votre mot de passe principal. Même si les serveurs de l'entreprise sont piratés, vos mots de passe enregistrés restent protégés par un cryptage que vous êtes la seule personne à pouvoir déverrouiller.

Applications relatives à la blockchain comme Zcash, autorisez les transactions privées de crypto-monnaie en utilisant des preuves à connaissance nulle. Ces systèmes prouvent la validité des transactions sans révéler le montant des transactions ni l'identité des participants. Cela montre comment les protocoles à connaissance nulle peuvent assurer à la fois la sécurité et la confidentialité des systèmes financiers.

Plateformes de messagerie sécurisées protégez les communications contre la surveillance par des tiers à l'aide d'un chiffrement de bout en bout selon le principe de connaissance zéro. Les messages sont chiffrés sur votre appareil et ne peuvent être déchiffrés que par les destinataires prévus, ce qui permet de préserver la confidentialité des conversations vis-à-vis des fournisseurs de services et de la surveillance gouvernementale.

Solutions d'entreprise aider les entreprises à se conformer au RGPD et à d'autres réglementations en matière de confidentialité. Les entreprises qui traitent des données sensibles de leurs clients utilisent un cryptage à connaissance nulle pour s'assurer qu'elles ne peuvent pas divulguer accidentellement des informations privées. Cela est particulièrement utile dans les secteurs de la santé, de la finance et du droit où les exigences en matière de protection des données sont strictes. Les preuves à connaissance nulle peuvent également être utilisées dans diverses applications, notamment les systèmes de vote sécurisés et les transactions blockchain, démontrant ainsi leur polyvalence en matière d'amélioration de la confidentialité et de la sécurité.

Partage de fichiers devient plus sécurisé lorsqu'il est associé à un chiffrement à connaissance nulle. Les utilisateurs peuvent partager des fichiers cryptés avec des personnes spécifiques tout en préservant la confidentialité depuis la plateforme de partage elle-même. La plateforme facilite le partage sans pouvoir lire le contenu partagé.

Choisir les solutions de chiffrement Zero Knowledge

Évaluez l'architecture de sécurité et les normes de chiffrement des fournisseurs, telles que l'AES-256. Recherchez des entreprises qui expliquent clairement leurs méthodes de cryptage et qui se soumettent à des audits de sécurité réguliers. Les implémentations open source permettent une vérification indépendante des allégations de sécurité.

Envisagez les options de restauration et stratégies de sauvegarde pour la protection des données critiques. Comprenez ce qui se passe si vous perdez votre mot de passe principal. Certains services proposent des codes de sauvegarde, une restauration fiable des appareils ou d'autres méthodes permettant de retrouver l'accès sans compromettre les principes de connaissance zéro.

Évaluez les limites des fonctionnalités par rapport aux avantages de sécurité pour répondre à vos besoins spécifiques. Le chiffrement à connaissance nulle peut restreindre certaines fonctionnalités pratiques telles que la recherche côté serveur ou le traitement automatique des fichiers. Décidez si le renforcement de la confidentialité vaut ces compromis pour votre cas d'utilisation.

Recherchez des fournisseurs établis qui ont fait leurs preuves en matière de mise en œuvre du zéro connaissance. Les entreprises ayant de nombreuses années d'expérience sont plus susceptibles de relever correctement les défis techniques et d'utilisabilité complexes. Vérifiez les certifications de sécurité et les audits indépendants.

Testez l'expérience utilisateur avant de vous engager sur des données importantes. La plupart des services à connaissance nulle proposent des essais gratuits ou des forfaits de base. Cela vous permet de comprendre le flux de travail et de vous assurer que le service répond à vos besoins avant de stocker des informations critiques.

Envisagez l'intégration à votre flux de travail existant. Certaines solutions à connaissance nulle fonctionnent mieux avec des systèmes d'exploitation spécifiques ou s'intègrent à des applications particulières. Choisissez des solutions adaptées à votre configuration actuelle sans nécessiter de modifications majeures.

Hivenet : un fournisseur de stockage cloud à connaissance nulle

Hivenet est un service de stockage cloud à connaissance nulle qui garantit que vos données restent totalement privées et sécuriser. Grâce à une architecture à connaissance nulle, tous les chiffrements et déchiffrements sont effectués sur votre appareil avec un cryptage AES-GCM 256 bits, de sorte que Hivenet n'a jamais accès à votre mot de passe ou à vos fichiers. Vos données sont divisées en blocs chiffrés et distribuées sur un réseau d'appareils utilisateur plutôt que sur des serveurs centralisés, ce qui améliore à la fois la confidentialité et la résilience.

Comme Hivenet ne peut pas récupérer votre mot de passe, sa perte signifie que vos données sont irrécupérables, une caractéristique clé des systèmes à connaissance nulle. Cette approche garantit que vous êtes le seul à détenir les clés de vos données, tout en maintenant le chiffrement de bout en bout pendant le stockage et la récupération. Le modèle de stockage distribué de Hivenet offre une alternative sécurisée et privée aux fournisseurs de cloud traditionnels.

L'avenir de la protection des données

Le chiffrement à connaissance zéro représente la référence absolue en matière de confidentialité des données, mais il oblige les utilisateurs à assumer davantage de responsabilités en matière de sécurité. La technologie continue d'évoluer pour trouver un équilibre entre confidentialité maximale et facilité d'utilisation pratique.

À mesure que les violations de données deviennent plus courantes et que les réglementations en matière de confidentialité deviennent de plus en plus strictes, l'architecture à connaissance nulle deviendra probablement la norme attendue plutôt qu'une fonctionnalité premium. Les entreprises qui ne peuvent pas accéder aux données des clients sont confrontées à moins de risques et à des exigences de conformité plus simples.

Déterminez si le chiffrement à connaissance nulle répond à vos besoins de sécurité. Si vous gérez des informations sensibles, que vous accordez la priorité à la confidentialité à la commodité ou que vous travaillez dans des secteurs réglementés, les solutions à connaissance nulle offrent une protection inégalée. La responsabilité supplémentaire en matière de gestion des clés vaut les avantages en termes de sécurité pour la plupart des utilisateurs qui comprennent les compromis à faire.

L'essentiel est simple : grâce au chiffrement à connaissance nulle, vos données ne vous appartiennent qu'à vous. Aucune entreprise, aucun pirate informatique ou aucun gouvernement ne peut accéder à ce qu'il ne peut pas déchiffrer, et il ne peut pas déchiffrer ce qu'il n'a jamais eu les clés pour déverrouiller.

Questions fréquemment posées (FAQ) sur le chiffrement Zero-Knowledge

Qu'est-ce que le chiffrement à connaissance nulle ?

Le chiffrement à connaissance zéro est un modèle de sécurité dans lequel les données sont cryptées et déchiffrées uniquement sur l'appareil de l'utilisateur, garantissant que personne d'autre, y compris le fournisseur de services, n'a accès aux clés de cryptage ou aux données en texte brut. Cela signifie que seul l'utilisateur peut accéder à ses informations sensibles, même si les serveurs du fournisseur de services sont compromis.

Comment le chiffrement à connaissance zéro protège-t-il mes données ?

Le chiffrement à connaissance zéro protège vos données en les chiffrant avant qu'elles ne quittent votre appareil (chiffrement côté client) et en gardant les clés de chiffrement sous votre contrôle exclusif. Les données restent cryptées pendant leur transmission (chiffrement en transit) et pendant leur stockage sur des serveurs (cryptage au repos), ce qui les rend inaccessibles aux parties non autorisées, notamment aux fournisseurs de services et aux acteurs malveillants.

Qu'est-ce qu'un système de preuve de connaissance zéro ?

Un système de preuve à connaissance nulle permet à un utilisateur (prouveur) de prouver à une autre partie (vérificateur) qu'il connaît un secret (tel qu'un mot de passe ou une clé de cryptage) sans le révéler lui-même. Ce processus d'authentification garantit la confidentialité en vérifiant les connaissances sans divulguer d'informations sensibles.

Puis-je récupérer mes données si j'oublie mon mot de passe principal ?

Dans la plupart des systèmes de chiffrement à connaissance nulle, si vous perdez votre mot de passe principal ou votre clé de récupération, vous ne pourrez pas récupérer vos données chiffrées car le fournisseur de services n'a pas accès à vos clés de chiffrement. Il est essentiel de sauvegarder en toute sécurité votre mot de passe principal et toutes les clés de récupération fournies pour éviter une perte de données permanente.

Quels sont les avantages de l'utilisation du chiffrement à connaissance nulle ?

Les avantages incluent une confidentialité des données inégalée puisque vous êtes le seul à détenir les clés de cryptage, une protection contre les violations de données même en cas de piratage des serveurs, une responsabilité réduite pour les fournisseurs de services, le respect des réglementations en matière de confidentialité et une protection renforcée contre le vol d'identité et les accès non autorisés.

Existe-t-il des limites au chiffrement à connaissance nulle ?

Les limites incluent le risque de perte permanente de données en cas de perte de clés de cryptage ou de mots de passe, des vitesses de transfert de données potentiellement plus lentes en raison de processus de cryptage supplémentaires, et des fonctionnalités limitées telles que la recherche côté serveur ou l'analyse de contenu car les fournisseurs de services ne peuvent pas accéder à vos données.

En quoi le chiffrement à connaissance nulle diffère-t-il du cryptage traditionnel ?

Le chiffrement traditionnel implique souvent que le fournisseur de services ait accès à des clés de chiffrement ou à des données en texte brut, ce qui peut constituer une vulnérabilité lors de violations. Le chiffrement à connaissance nulle garantit que les clés de chiffrement ne quittent jamais l'appareil de l'utilisateur, et le fournisseur ne voit que les données cryptées, ce qui rend pratiquement impossible tout déchiffrement non autorisé.

Quelles sont les normes de chiffrement utilisées dans les systèmes à connaissance nulle ?

Les systèmes à connaissance nulle utilisent généralement des protocoles de chiffrement standard tels que les normes avancées de chiffrement (AES-256) pour le chiffrement au repos et le protocole TLS (Transport Layer Security) pour le chiffrement en transit. Des techniques de chiffrement symétriques et asymétriques sont utilisées pour sécuriser les données et les processus d'authentification.

Comment le chiffrement à connaissance nulle améliore-t-il la gestion des mots de passe ?

Les gestionnaires de mots de passe utilisant le chiffrement à connaissance nulle chiffrent les mots de passe enregistrés à l'aide de clés dérivées de votre mot de passe principal, garantissant ainsi que vous êtes le seul à pouvoir les déchiffrer et y accéder. Même si les serveurs du gestionnaire de mots de passe sont piratés, vos informations d'identification restent sécurisées et inaccessibles à quiconque.

Le chiffrement à connaissance nulle peut-il être utilisé avec le stockage dans le cloud ?

Oui, le chiffrement à connaissance nulle est largement utilisé dans les solutions de stockage cloud pour sécuriser les fichiers avant leur téléchargement. Ce chiffrement côté client garantit que seul l'utilisateur peut déchiffrer ses fichiers, préservant ainsi la confidentialité et la sécurité même si les serveurs du fournisseur de cloud sont compromis.

Quel est le rôle du chiffrement asymétrique et symétrique dans les systèmes à connaissance nulle ?

Le chiffrement symétrique utilise la même clé pour chiffrer et déchiffrer les données, offrant ainsi une protection efficace des fichiers stockés. Le chiffrement asymétrique utilise des paires de clés publiques et privées pour permettre une communication et une authentification sécurisées sans partager de clés privées, en prenant en charge des fonctionnalités telles que le partage de mots de passe et l'authentification à connaissance nulle.

Comment le chiffrement à connaissance nulle contribue-t-il à la conformité réglementaire ?

En garantissant que seuls les utilisateurs ont accès à leurs clés de chiffrement et que les fournisseurs ne peuvent pas déchiffrer les données des utilisateurs, le chiffrement à connaissance nulle simplifie la conformité aux réglementations en matière de confidentialité des données telles que le RGPD et la HIPAA. Il minimise les risques d'exposition accidentelle des données et répond aux exigences d'audit en matière de protection des données.

Le chiffrement à connaissance nulle convient-il aux entreprises ?

Absolument Les entreprises qui traitent des données sensibles de leurs clients ou de leurs employés bénéficient d'un chiffrement à connaissance nulle en réduisant la responsabilité, en se protégeant contre les rançongiciels et les violations de données et en respectant des exigences réglementaires strictes. Il est particulièrement utile dans des secteurs tels que les secteurs de la santé, de la finance et du droit.

Que dois-je prendre en compte lors du choix d'un fournisseur de chiffrement à connaissance nulle ?

Recherchez des fournisseurs dotés d'architectures de sécurité transparentes, utilisant des normes de cryptage strictes telles que l'AES-256, des audits de sécurité réguliers, des options de restauration claires et un bon équilibre entre confidentialité et facilité d'utilisation. Tester l'expérience utilisateur par le biais d'essais gratuits ou de démonstrations peut vous aider à vous assurer que la solution répond à vos besoins.

Quel est l'impact du chiffrement à connaissance nulle sur l'expérience utilisateur ?

Bien que le chiffrement à connaissance nulle maximise la sécurité et la confidentialité, il peut limiter certaines fonctionnalités pratiques telles que la recherche côté serveur ou le traitement automatique du contenu. Les utilisateurs sont également responsables de la gestion de leurs clés de chiffrement et de leurs options de restauration, ce qui nécessite des pratiques de sécurité rigoureuses.

Le chiffrement à connaissance nulle peut-il empêcher le vol d'identité ?

Oui En chiffrant les informations sensibles telles que les mots de passe et les données personnelles à l'aide de clés contrôlées uniquement par l'utilisateur, le chiffrement à connaissance nulle réduit le risque d'usurpation d'identité, même en cas de violation de données ou de compromission du serveur.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.