Partage de fichiers protégé par mot de passe : sécurisez vos documents grâce à un contrôle d'accès avancé

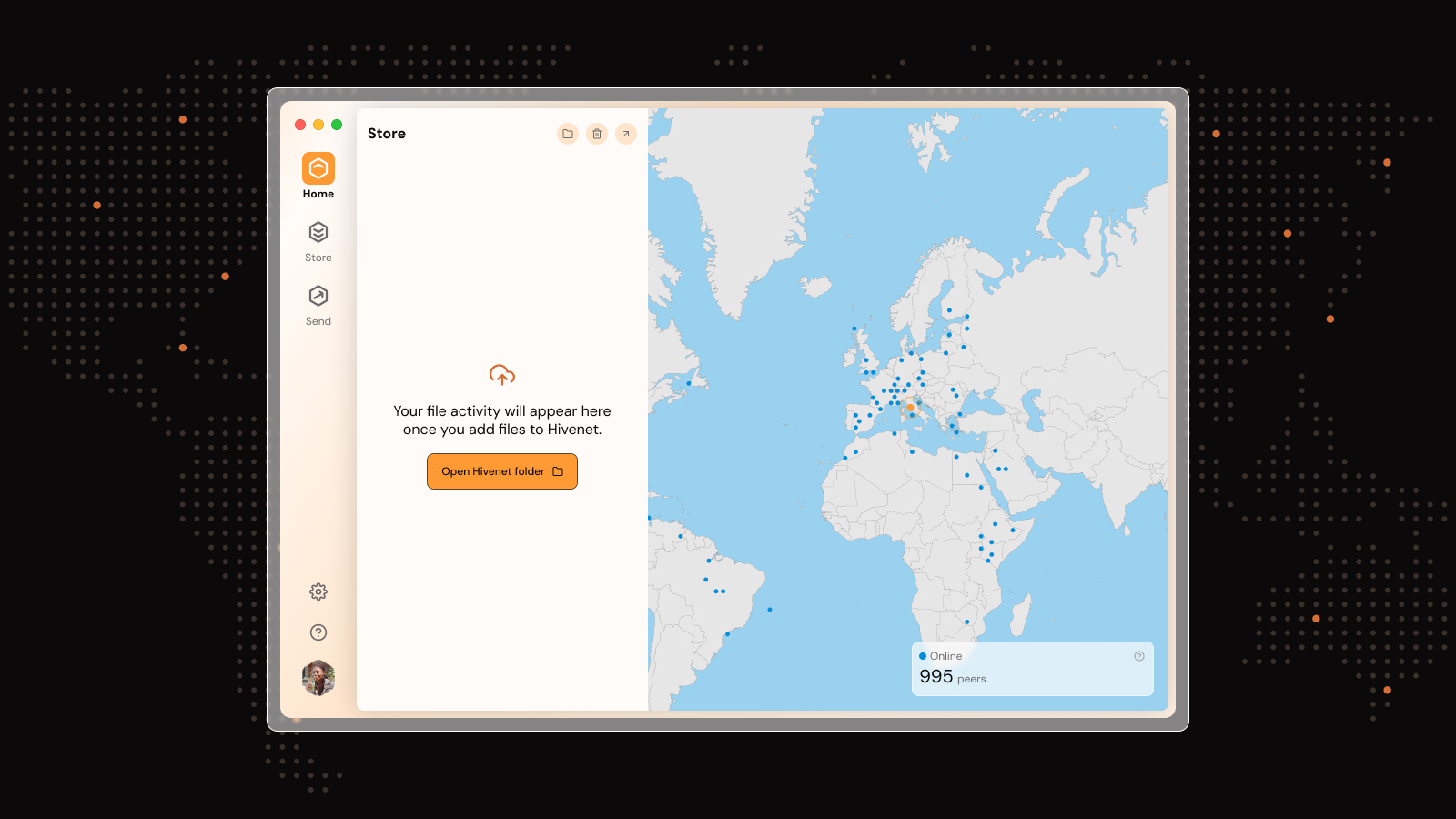

Votre lien partagé vient de devenir un problème de sécurité. Chaque fois que vous envoyez un document via le partage de liens de base, vous laissez votre porte d'entrée déverrouillée avec une note indiquant « fichiers sensibles à l'intérieur ». Le partage de fichiers protégé par mot de passe modifie complètement cette dynamique. Envoyer avec Hivenet facilite le partage de fichiers en toute sécurité et sans effort en temps réel. Vous pouvez partager des fichiers et des dossiers avec n'importe qui, y compris des personnes ne disposant pas de compte Hivenet. Hivenet le rend également gratuit pour les utilisateurs qui souhaitent essayer gratuitement le partage de fichiers protégé par mot de passe.

Les liens d'envoi peuvent être partagés et accessibles depuis n'importe quel appareil, y compris votre ordinateur, votre smartphone ou votre tablette, et l'interface Web facilite la gestion de vos fichiers.

Cette approche de sécurité ajoute une couche d'authentification à votre processus de partage de fichiers, obligeant les destinataires à saisir un mot de passe correct avant d'accéder au contenu partagé. Il associe la commodité du partage de liens à des mesures de sécurité renforcées qui protègent les documents commerciaux sensibles, les fichiers personnels et les informations confidentielles contre tout accès non autorisé. Le partage de fichiers protégé par mot de passe vous permet d'envoyer des fichiers volumineux et de partager des fichiers volumineux en toute sécurité sur Internet, que vous les téléchargiez depuis votre ordinateur ou un autre appareil. Les fichiers sont chiffrés pendant le chargement et le téléchargement et sont stockés en toute sécurité sur l'infrastructure distribuée de Hivenet. Vous pouvez générer des liens de partage pour vos fichiers, ce qui facilite la distribution de documents ou de dossiers à d'autres personnes.

Qu'est-ce que le partage de fichiers protégé par mot de passe ?

Le partage de fichiers protégé par mot de passe transforme la distribution standard des fichiers en exigeant une authentification avant d'y accéder. Lorsque vous créez des liens sécurisés pour vos documents, les destinataires doivent fournir des informations d'identification correctes pour consulter, télécharger ou modifier le contenu partagé. Hivenet permet aux utilisateurs de envoyer des fichiers de 4 Go maximum et de tout type à n'importe qui, même s'il n'a pas de compte Hivenet. Le partage de fichiers protégé par mot de passe fonctionne parfaitement sur tous les appareils, vous permettant d'accéder à des fichiers et de les gérer depuis votre ordinateur, votre tablette ou votre smartphone.

Cette méthode va au-delà du contrôle d'accès de base en ajoutant des exigences de mot de passe au lien de partage lui-même. Même si des personnes non autorisées obtiennent le lien par transfert, interception ou exposition accidentelle, elles ne peuvent pas accéder à vos fichiers sans le mot de passe approprié. Le système chiffre vos données et les verrouille jusqu'à ce que l'authentification correcte soit fournie. Les fichiers sont chargés sur des serveurs sécurisés et stockés de manière cryptée, ce qui garantit leur protection lors de leur partage sur Internet. Hivenet permet aux utilisateurs de définir des mots de passe et des dates d'expiration pour le partage de liens.

Le processus fonctionne pour tous les types et toutes les tailles de fichiers. Que vous envoyiez des documents, des photos, des fichiers volumineux ou des dossiers entiers, la protection par mot de passe garantit le même niveau de sécurité. Vous pouvez créer et partager des liens pour vos fichiers, ce qui facilite la distribution sécurisée de documents à d'autres personnes. Votre contenu reste stocké sur des serveurs sécurisés dotés d'un cryptage de bout en bout, accessibles uniquement aux personnes qui possèdent à la fois le lien et le mot de passe. Le chiffrement de bout en bout protège les documents sensibles contre les violations de données, en garantissant que seuls les utilisateurs autorisés peuvent accéder aux informations. Hivenet protège les fichiers grâce à un chiffrement de bout en bout, empêchant ainsi tout accès non autorisé. Les utilisateurs peuvent également suivre le nombre de fois que les fichiers ont été téléchargés à l'aide de Hivenet.

Comment fonctionne la protection par mot de passe dans le partage de fichiers

Le processus technique qui sous-tend le partage de fichiers protégé par mot de passe implique la collaboration de plusieurs niveaux de sécurité. Lorsque vous créez des liens pour partager des fichiers, le système chiffre d'abord le contenu à l'aide de normes de cryptage avancées. Ce cryptage garantit que vos données restent illisibles sans informations d'identification de déchiffrement appropriées. Hivenet assure le chiffrement des fichiers au repos et en transit avec protection SSL/TLS et chiffre les fichiers en transit et au repos, garantissant ainsi sécurité des données. De plus, ces fichiers sont stockés dans les centres de données les plus sûrs au monde afin de protéger vos données.

Voici comment se déroule le processus :

- Création de mot de passe: vous définissez un mot de passe unique avant de générer le lien de partage

- Chiffrement de fichiers: le système chiffre vos fichiers à l'aide du mot de passe intégré à la clé de chiffrement

- Génération de liens sécurisés: un lien protégé est créé qui pointe vers le contenu chiffré

- Vérification de l'accès: les destinataires doivent saisir le mot de passe correct pour déchiffrer les fichiers et y accéder

- Journalisation des audits: Le système enregistre toutes les tentatives d'accès à des fins de surveillance de sécurité. Lorsque vous partagez des fichiers, la création d'un lien expirant après un certain temps peut améliorer la sécurité. Les liens à usage unique peuvent être utilisés pour partager des données sensibles en toute sécurité tout en garantissant leur expiration immédiatement après l'accès. Vous pouvez également générer des liens de partage en un clic et limiter l'accès à des destinataires spécifiques, rationalisant ainsi le processus de partage sécurisé.

Les journaux d'audit et les enregistrements d'accès sont généralement stockés dans des bases de données sécurisées, ce qui permet aux organisations de gérer et de consulter efficacement l'historique des accès à des fins de conformité et de surveillance de la sécurité.

Les exigences relatives aux mots de passe incluent souvent des règles de complexité visant à renforcer la sécurité. De nombreux systèmes imposent des exigences de longueur minimale, imposent des caractères spéciaux et nécessitent une combinaison de lettres majuscules et minuscules. Certaines plateformes mettent également en œuvre des outils de génération automatique de mots de passe qui créent des informations d'identification fiables et aléatoires.

Les tentatives d'accès infructueuses déclenchent des protocoles de sécurité. Après plusieurs saisies de mots de passe incorrectes, le système peut bloquer temporairement l'accès ou alerter les administrateurs en cas de tentatives d'accès non autorisées potentielles. Cela permet d'éviter les attaques par force brute dans le cadre desquelles les pirates informatiques tentent de deviner les mots de passe par des tentatives répétées.

Méthodes de partage de fichiers

Le partage de fichiers a connu une transformation remarquable, passant des pièces jointes de base aux e-mails et des serveurs FTP à des solutions sophistiquées basées sur le cloud qui privilégient la sécurité et la facilité d'utilisation. Aujourd'hui, le partage sécurisé des liens et le chiffrement de bout en bout sont au cœur des méthodes modernes de partage de fichiers. Des services tels que Hivenet, Dropbox et WeTransfer permettent aux utilisateurs de créer des liens sécurisés pour partager des fichiers, des dossiers et des documents, leur donnant ainsi un contrôle d'accès granulaire sur les personnes autorisées à consulter, télécharger ou modifier le contenu partagé.

Cette approche est particulièrement utile lors du partage de fichiers volumineux ou d'informations sensibles, car elle garantit que seules les personnes autorisées peuvent accéder aux données. Les plateformes de partage de fichiers sécurisées chiffrent les fichiers en transit et au repos, les protégeant contre tout accès non autorisé sur les serveurs et pendant le transfert. En permettant aux utilisateurs de créer des liens sécurisés, ces services simplifient le partage de fichiers avec des collègues, des clients ou des partenaires, où qu'ils se trouvent, tout en maintenant le plus haut niveau de sécurité.

Envoyer avec Hivenet est une alternative supérieure et plus écologique au partage de fichiers Big Tech

Envoyer avec Hivenet propose une solution de pointe pour le partage de fichiers protégés par mot de passe qui se démarque des plateformes Big Tech traditionnelles. Construit sur un réseau décentralisé et distribué, Hivenet réduit la dépendance à l'égard des serveurs centralisés, ce qui en fait une option plus résiliente et plus axée sur la confidentialité. Son architecture réduit considérablement la consommation d'énergie par rapport aux fournisseurs de stockage cloud classiques, ce qui en fait un choix écologique pour les organisations soucieuses de leur impact environnemental.

Envoyer avec Hivenet permet aux utilisateurs d'envoyer des fichiers volumineux et de partager des fichiers volumineux en toute sécurité, ce qui en fait la solution idéale pour un usage personnel et professionnel. Les fichiers peuvent être chargés depuis n'importe quel appareil, chiffrés pendant le transfert et stockés en toute sécurité sur le réseau distribué.

Send with Hivenet permet aux utilisateurs de définir des mots de passe pour les fichiers et les liens partagés, garantissant ainsi un contrôle d'accès sécurisé tout en bénéficiant d'une confidentialité des données améliorée. En combinant des fonctionnalités de sécurité avancées avec une infrastructure plus verte et plus distribuée, Send with Hivenet fournit une plate-forme idéale pour le partage de fichiers sécurisé, conforme aux valeurs modernes et aux besoins de conformité.

Principaux avantages du partage protégé par mot de passe

La protection par mot de passe empêche tout accès non autorisé, même lorsque des liens de partage sont accidentellement exposés ou transmis à des destinataires indésirables. Contrairement au partage de liens de base, où toute personne disposant de l'URL peut accéder à votre contenu, la protection par mot de passe garantit que seules les personnes disposant d'informations d'identification appropriées peuvent consulter vos fichiers.

Les avantages en matière de sécurité vont au-delà du simple contrôle d'accès :

Sécurité renforcée de la collaboration: Les équipes peuvent partager des fichiers en toute sécurité avec des partenaires externes, des clients et des fournisseurs sans compromettre les informations sensibles. L'exigence d'un mot de passe crée un canal de communication sécurisé qui préserve la confidentialité tout en permettant la collaboration nécessaire. Les organisations peuvent également gérer l'accès de groupes d'utilisateurs, rationaliser les autorisations et s'assurer que seuls les membres autorisés de l'équipe peuvent consulter ou modifier les fichiers partagés.

Assistance en matière de conformité réglementaire: De nombreux secteurs exigent des efforts démontrables pour protéger les informations personnelles et sensibles. Le partage de fichiers protégé par mot de passe aide les entreprises à répondre aux exigences de conformité aux réglementations telles que le RGPD, la HIPAA et la SOX en fournissant des contrôles d'accès documentés et des pistes d'audit.

Capacités d'audit complètes: les systèmes modernes enregistrent chaque tentative d'accès, réussie ou échouée, créant ainsi des enregistrements détaillés pour la surveillance de la sécurité et les rapports de conformité. Ces journaux indiquent qui a accédé à quels fichiers, quand et depuis quels emplacements.

Exposition aux risques réduite: Lorsque des liens partagés tombent accidentellement entre de mauvaises mains à la suite d'un transfert d'e-mails ou d'un vol d'appareil, la protection par mot de passe apporte une sécurité supplémentaire qui protège votre contenu. Cette barrière supplémentaire réduit considérablement le risque de violations de données dues à une erreur humaine.

Fonctionnalités de sécurité avancées

Les solutions modernes de partage de fichiers protégées par mot de passe intègrent plusieurs niveaux de sécurité qui vont bien au-delà des exigences de base en matière de mots de passe. Ces fonctionnalités fournissent une protection de niveau professionnel aux organisations qui gèrent des données hautement sensibles.

Les fonctionnalités de sécurité avancées sont essentielles pour protéger les secrets tels que les données commerciales confidentielles, les informations d'identification et les informations exclusives contre tout accès non autorisé.

Intégration de l'authentification multifactorielle

L'authentification à deux facteurs associée à la protection par mot de passe crée un cadre de sécurité robuste. Les utilisateurs doivent fournir à la fois un mot de passe et une méthode de vérification secondaire, telle qu'un code envoyé à leur appareil mobile ou une vérification biométrique. Cette approche de double authentification élimine pratiquement les risques d'accès non autorisés, même si les mots de passe sont compromis.

Contrôles d'accès temporels

Les mots de passe limités dans le temps limitent l'accès à des plages horaires spécifiques, expirant automatiquement après des périodes prédéterminées. Cette fonctionnalité s'avère particulièrement utile pour les projets temporaires ou les collaborations urgentes. Vous pouvez définir des dates d'expiration qui correspondent à la chronologie du projet, afin de vous assurer que l'accès est automatiquement révoqué lorsqu'il n'est plus nécessaire. Les liens à usage unique sont idéaux pour protéger les informations financières et les accords confidentiels. Cette méthode est également idéale pour partager des informations secrètes, telles que des informations d'identification ou des détails confidentiels de projets, en veillant à ce que les données sensibles ne soient accessibles qu'une seule fois. Les discussions sécurisées peuvent également être menées à l'aide de liens à usage unique, qui garantissent la confidentialité des communications et s'autodétruisent automatiquement après utilisation.

Les mots de passe à usage unique vont encore plus loin dans ce concept en devenant invalides après le premier accès réussi. Cette approche fonctionne parfaitement pour les révisions ponctuelles de documents ou pour les informations confidentielles qui ne doivent être consultées qu'une seule fois. Les liens à usage unique garantissent que les données ne peuvent pas être récupérées à nouveau après l'accès, garantissant ainsi une confidentialité totale.

Restrictions géographiques et de réseau

Les restrictions relatives aux adresses IP limitent l'accès aux documents à des emplacements géographiques spécifiques ou à des réseaux connus. Les organisations peuvent configurer le partage pour n'autoriser l'accès qu'à partir de réseaux d'entreprise, de pays spécifiques ou de plages IP prédéfinies. Cette fonctionnalité empêche l'accès depuis des emplacements inattendus susceptibles d'indiquer des menaces de sécurité.

Mesures de sécurité automatisées

La génération automatique de mots de passe crée des informations d'identification complexes et aléatoires qui résistent aux attaques par force brute. Ces systèmes génèrent des mots de passe présentant une longueur et des combinaisons de caractères optimales, éliminant ainsi les erreurs humaines lors de la création des mots de passe.

Le verrouillage des comptes est activé après plusieurs tentatives d'accès infructueuses, empêchant ainsi les tentatives de piratage automatisées. Le système bloque temporairement l'accès à partir d'adresses IP spécifiques ou de comptes utilisateurs présentant des comportements suspects.

Meilleures pratiques pour le partage de fichiers protégé par mot de passe

Une protection efficace par mot de passe ne se limite pas à définir des informations d'identification fiables. Les organisations doivent mettre en œuvre des pratiques complètes qui couvrent l'ensemble du cycle de vie du partage.

Il est essentiel de suivre les meilleures pratiques pour protéger les secrets et garantir la sécurité des informations confidentielles tout au long du processus de partage.

Stratégie de gestion des mots de passe

Utilisez des mots de passe uniques et sécurisés pour chaque fichier ou dossier partagé. La réutilisation des mots de passe sur plusieurs documents crée des failles de sécurité lorsqu'un mot de passe compromis expose plusieurs fichiers. Générez des mots de passe d'au moins 12 caractères, y compris des lettres majuscules, des lettres minuscules, des chiffres et des symboles spéciaux.

Partagez les mots de passe via des canaux de communication séparés et sécurisés à partir des liens vers les fichiers. N'incluez jamais le lien de partage et le mot de passe dans le même e-mail ou message. Utilisez des applications de messagerie cryptées, des appels téléphoniques ou des plateformes de communication sécurisées pour transmettre les mots de passe séparément.

Gestion du contrôle d'accès

Définissez des dates d'expiration raisonnables pour limiter les fenêtres d'accès en fonction des besoins réels de l'entreprise. Les collaborations temporaires devraient être assorties de périodes d'accès temporaires correspondantes. Vérifiez et mettez à jour les dates d'expiration à mesure que le calendrier du projet change afin de maintenir des niveaux de sécurité appropriés.

Auditez régulièrement l'accès aux fichiers et révoquez les autorisations pour les projets terminés. Les membres de l'équipe qui quittent une organisation ou changent de rôle devraient voir leur accès immédiatement révoqué. Procédez à des examens périodiques des partages actifs afin d'identifier et de supprimer les autorisations d'accès inutiles.

Documentation et procédures

Documentez les procédures de partage des mots de passe pour assurer la cohérence des équipes. Créez des directives claires concernant les exigences de complexité des mots de passe, les méthodes de partage et les calendriers de révision des accès. Formez les membres de l'équipe aux procédures appropriées pour éviter les failles de sécurité dues à une erreur humaine ou à une mauvaise communication.

Établissez des protocoles pour gérer les mots de passe oubliés et les problèmes d'accès. Définissez qui peut réinitialiser les mots de passe, à quelle vitesse les réinitialisations doivent être effectuées et quelles étapes de vérification sont requises avant de fournir de nouvelles informations d'identification.

Cas d'utilisation spécifiques à l'industrie

Différents secteurs ont des exigences uniques en matière de partage de fichiers protégé par mot de passe, en raison des exigences de conformité réglementaire et de la sensibilité de leurs données.

Soins de santé et dossiers médicaux

Les établissements de santé utilisent la protection par mot de passe pour maintenir la conformité à la loi HIPAA lorsqu'ils partagent des informations sur les patients entre prestataires. Les dossiers médicaux, les images diagnostiques, les résultats des tests et les enregistrements de sessions de télésanté doivent tous être manipulés en toute sécurité pendant la transmission et le stockage. Le partage de liens sécurisés est particulièrement bénéfique pour des secteurs tels que la biotechnologie et la santé, où les données sensibles doivent être protégées contre tout accès non autorisé.

Protégez par mot de passe les fichiers des patients partagés entre les prestataires de soins de santé afin de garantir que seuls les professionnels de santé autorisés puissent accéder aux informations de santé sensibles. Permettez le partage sécurisé des résultats des tests et des images de diagnostic tout en conservant des pistes d'audit détaillées démontrant la conformité aux réglementations en matière de confidentialité.

Les plateformes de télésanté bénéficient particulièrement de la protection par mot de passe lors du stockage et du partage des enregistrements de consultations. Ces sessions contiennent souvent des informations de santé très personnelles qui nécessitent le plus haut niveau de sécurité lors du stockage et du transfert entre les membres de l'équipe soignante.

Gestion des documents juridiques

Les cabinets juridiques protègent la confidentialité de leurs clients en sécurisant les dossiers, les documents de découverte et les communications avocat-client grâce à une protection par mot de passe. Les exigences strictes de confidentialité du secteur juridique rendent le partage sécurisé de fichiers essentiel pour préserver l'éthique professionnelle et la confiance des clients.

Partagez les documents de découverte en toute sécurité entre les équipes juridiques pendant les litiges tout en conservant des journaux d'accès détaillés qui peuvent être utilisés lors des procédures judiciaires. La protection par mot de passe garantit la confidentialité des communications confidentielles, même lorsqu'elles sont partagées avec un co-avocat ou des témoins experts.

Les négociations de contrats bénéficient de fonctionnalités de partage sécurisées qui permettent à plusieurs parties de consulter et de commenter des accords sensibles tout en contrôlant qui peut accéder à chaque version des documents.

Sécurité des services financiers

Les institutions financières s'appuient sur la protection par mot de passe pour sécuriser les documents de transaction, les pistes d'audit et les informations sensibles des clients. Les exigences réglementaires en matière de finance exigent des mesures de sécurité complètes avec une documentation détaillée des contrôles d'accès.

Les sociétés d'investissement utilisent le partage protégé par mot de passe lorsqu'elles distribuent des rapports de recherche, des informations sur les portefeuilles et des documents de due diligence à des investisseurs qualifiés. Le système tient des registres indiquant qui a accédé à quelles informations et quand, afin de garantir la conformité à la réglementation sur les valeurs mobilières.

Les opérations bancaires nécessitent un partage sécurisé pour la documentation des prêts, les dossiers de solvabilité et les analyses financières. La protection par mot de passe garantit la confidentialité des données financières des clients tout en permettant la collaboration nécessaire entre les services et les partenaires externes.

Choisir la bonne solution de partage protégée par mot de passe

Le choix d'une solution appropriée nécessite l'évaluation de multiples facteurs techniques et commerciaux qui correspondent aux besoins spécifiques et aux exigences de sécurité de votre organisation.

Évaluation de la sécurité et de la conformité

Les normes de chiffrement constituent la base de toute solution de partage sécurisée. Recherchez les plateformes qui proposent le cryptage AES-256 ou des normes de haut niveau équivalentes. Vérifiez que la solution fournit un cryptage de bout en bout, garantissant que vos données restent protégées à la fois pendant le transfert et pendant leur stockage sur les serveurs. L'importance du chiffrement de bout en bout réside dans la protection des données des utilisateurs contre la surveillance, en offrant un niveau critique de confidentialité et de sécurité.

Les certifications de sécurité telles que la norme ISO 27001 indiquent que le fournisseur suit les pratiques de gestion de la sécurité établies. Ces certifications attestent de la validation par des tiers des contrôles de sécurité et des processus qui protègent vos données.

Les fonctionnalités de conformité spécifiques à l'industrie deviennent essentielles pour les secteurs réglementés. Les établissements de santé ont besoin de solutions conformes à la loi HIPAA, tandis que les services financiers ont besoin de fonctionnalités compatibles avec la norme SOX. Évaluez si la plateforme fournit les fonctionnalités de reporting et de documentation de conformité nécessaires.

Facteurs d'intégration et d'utilisabilité

La compatibilité avec les outils métier existants influe sur l'adoption par les utilisateurs et l'efficacité du flux de travail. La solution doit s'intégrer parfaitement aux systèmes de messagerie, aux plateformes de gestion de projet et aux services de stockage cloud que votre organisation utilise déjà.

Les considérations d'évolutivité incluent la prise en charge des équipes en pleine croissance, l'augmentation des volumes de fichiers et l'extension des besoins de collaboration. Évaluez si la plateforme peut gérer la trajectoire de croissance de votre organisation sans nécessiter de modifications importantes des processus de partage.

L'expérience utilisateur a un impact direct sur l'efficacité de la sécurité. Les processus d'authentification complexes ou fastidieux encouragent les utilisateurs à trouver des solutions qui compromettent la sécurité. Testez la solution auprès d'utilisateurs réels pour vous assurer que l'interface répond à la fois aux objectifs de sécurité et de productivité.

Critères d'évaluation des fonctionnalités

Erreurs courantes à éviter en matière de protection par mot de passe

Les entreprises compromettent fréquemment leur sécurité par le biais d'erreurs prévisibles qui compromettent l'efficacité de la protection par mot de passe. Comprendre ces pièges permet de renforcer les pratiques de sécurité.

Pratiques de mots de passe faibles

L'utilisation de mots de passe faibles ou faciles à deviner représente la faille de sécurité la plus courante. Les mots de passe tels que « password123 » ou les noms de sociétés avec des années offrent une protection minimale contre les attaquants déterminés. Évitez les mots du dictionnaire, les informations personnelles et les modèles prévisibles que les outils automatisés peuvent facilement déchiffrer.

La réutilisation des mots de passe sur plusieurs fichiers partagés crée des risques de sécurité en cascade. Lorsqu'un mot de passe est compromis, les attaquants accèdent à tous les fichiers à l'aide du même identifiant. Générez des mots de passe uniques pour chaque instance de partage afin de limiter les violations potentielles.

Incidences en matière de sécurité des communications

Le partage de mots de passe et de liens de fichiers via le même canal de communication augmente considérablement les risques de sécurité. Les e-mails contenant les deux éléments fournissent tout ce dont un attaquant a besoin s'il intercepte la communication. Utilisez des canaux sécurisés distincts pour la transmission des mots de passe.

Les méthodes de transmission de mots de passe inadéquates incluent les e-mails non chiffrés, les SMS et les plateformes de messagerie instantanée sans cryptage de bout en bout. Ces méthodes de communication peuvent être interceptées pendant la transmission ou stockées de manière non sécurisée sur des serveurs.

Supervisions de la gestion des accès

L'oubli de définir des dates d'expiration permet d'accéder indéfiniment à des fichiers dont la disponibilité devrait être limitée. Les collaborations temporaires nécessitent des périodes d'accès temporaires. Sans date d'expiration, les anciens employés, les projets achevés et les partenariats périmés conservent un accès inutile à des informations sensibles.

Le fait de ne pas révoquer l'accès lorsque les circonstances changent crée des failles de sécurité persistantes. Les membres de l'équipe qui changent de rôle, quittent l'organisation ou terminent des projets doivent voir leur accès immédiatement supprimé. Les contrôles d'accès réguliers permettent d'identifier et d'éliminer les autorisations inutiles.

Si vous négligez de surveiller les journaux d'accès, vous omettez des modèles d'activités suspectes susceptibles d'indiquer des failles de sécurité. Des temps d'accès inhabituels, des emplacements géographiques inattendus ou de multiples tentatives de connexion infructueuses signalent souvent des tentatives d'accès non autorisées qui nécessitent une attention immédiate.

L'avenir du partage de fichiers protégé par mot de passe

Tout comme les liens statiques traditionnels fournissaient un accès de base, les solutions modernes de partage de fichiers protégées par mot de passe offrent une sécurité et un contrôle avancés, de la même manière que les autres processus d'automatisation numérique ont évolué pour relever de nouveaux défis.

Les technologies émergentes redéfinissent la façon dont les entreprises abordent le partage de fichiers protégé par mot de passe, promettant une sécurité accrue et une meilleure expérience utilisateur.

Authentification de nouvelle génération

L'intégration de l'authentification biométrique offre une sécurité renforcée par rapport aux mots de passe traditionnels tout en simplifiant l'expérience utilisateur. La reconnaissance des empreintes digitales, la reconnaissance faciale et l'authentification vocale fournissent des identifiants uniques qui ne peuvent pas être oubliés, partagés ou facilement compromis.

Les systèmes d'accès sans mot de passe utilisent des clés cryptographiques et une authentification basée sur l'appareil pour éliminer complètement les vulnérabilités liées aux mots de passe. Ces systèmes génèrent des informations d'accès uniques pour chaque session, offrant ainsi des avantages en matière de sécurité sans que les utilisateurs n'aient à mémoriser des mots de passe complexes.

Intégration de l'intelligence artificielle

Les systèmes de détection des menaces alimentés par l'IA analysent les modèles d'accès pour identifier automatiquement les comportements suspects. Ces systèmes peuvent détecter des temps de connexion inhabituels, des accès géographiques inattendus ou des modèles d'accès aux fichiers anormaux qui peuvent indiquer des comptes compromis ou des tentatives d'accès non autorisées.

La gestion automatisée des accès utilise l'apprentissage automatique pour optimiser les politiques de sécurité en fonction des modèles d'utilisation réels. Le système peut ajuster automatiquement les dates d'expiration, les exigences en matière de mots de passe et les contrôles d'accès en fonction du calendrier des projets et des modèles de collaboration.

Blockchain et systèmes à connaissance nulle

La technologie blockchain offre des fonctionnalités de journalisation et de vérification infalsifiables qui renforcent la responsabilité et la transparence. Ces systèmes créent des enregistrements immuables des accès aux fichiers qui ne peuvent être ni modifiés ni supprimés, fournissant ainsi des pistes d'audit de qualité pour les enquêtes de conformité et de sécurité.

Les modèles de chiffrement à connaissance nulle garantissent que les fournisseurs de services ne peuvent pas déchiffrer les fichiers des utilisateurs, même s'ils disposent d'un accès administratif. Cette approche assure une protection maximale de la confidentialité en garantissant que seuls les utilisateurs autorisés peuvent déchiffrer le contenu partagé et y accéder.

Analyses et surveillance avancées

Des systèmes d'analyse sophistiqués identifient les modèles d'accès inhabituels et signalent les risques de sécurité potentiels avant que les attaques ne se concrétisent. Ces systèmes analysent le comportement des utilisateurs, les délais d'accès et les modèles d'interaction avec les fichiers afin de détecter les anomalies susceptibles d'indiquer des menaces de sécurité.

Les modèles de sécurité prédictifs utilisent des données historiques pour anticiper les vulnérabilités potentielles et recommander des mesures de sécurité proactives. Les organisations peuvent ajuster leurs politiques de partage et leurs contrôles de sécurité sur la base d'informations basées sur des données concernant les modèles d'utilisation réels et les facteurs de risque.

Stratégie de mise en œuvre pour les organisations

Le déploiement réussi du partage de fichiers protégé par mot de passe nécessite une approche structurée qui tient compte des facteurs techniques, procéduraux et culturels au sein de votre organisation.

Phase d'évaluation et de planification

Évaluez vos pratiques actuelles en matière de partage de fichiers afin d'identifier les failles de sécurité et les exigences de conformité. Documentez la manière dont votre organisation partage actuellement des informations sensibles, qui a accès à quels fichiers et où existent des failles de sécurité.

Définissez les exigences de sécurité en fonction des réglementations de votre secteur, de vos besoins commerciaux et de votre tolérance au risque. Déterminez quels types de fichiers nécessitent une protection par mot de passe, combien de temps l'accès doit rester valide et quelles sont les fonctionnalités d'audit dont vous avez besoin pour les rapports de conformité.

Démarche de déploiement et de formation

Déployez progressivement le partage protégé par mot de passe, en commençant par les fichiers les plus sensibles et les scénarios les plus risqués. Cette approche progressive vous permet d'affiner les processus et de répondre aux préoccupations des utilisateurs avant de passer à une mise en œuvre à l'échelle de l'organisation.

Fournir une formation complète qui couvre à la fois les procédures techniques et les raisons de sécurité. Les utilisateurs doivent comprendre non seulement comment créer des liens sécurisés et gérer les mots de passe, mais aussi pourquoi ces mesures de sécurité sont importantes pour protéger les informations des entreprises et des clients.

Surveillance et optimisation

Établissez des indicateurs pour mesurer l'efficacité de la sécurité et l'adoption par les utilisateurs. Suivez la conformité des mots de passe, les anomalies des journaux d'accès et les commentaires des utilisateurs pour identifier les domaines à améliorer dans vos politiques et procédures de partage.

Des examens de sécurité réguliers devraient évaluer si vos politiques de protection par mot de passe restent efficaces à mesure que votre organisation se développe et que ses besoins évoluent. Mettez à jour les exigences en fonction des nouvelles réglementations, des menaces émergentes et des leçons tirées des modèles d'utilisation réels.

Le partage de fichiers protégé par mot de passe représente un contrôle de sécurité fondamental pour les organisations soucieuses de protéger leurs informations sensibles. La combinaison de commodité et de sécurité permet de partager des fichiers en toute sécurité tout en préservant la productivité et l'efficacité de la collaboration.

La clé du succès réside dans la mise en œuvre de politiques complètes qui traitent de la sécurité des mots de passe, de la gestion des accès et de la formation des utilisateurs. Les organisations qui adoptent une approche systématique du partage protégé par mot de passe peuvent partager des fichiers en toute sécurité tout en respectant les exigences de conformité et en protégeant leurs actifs de données les plus précieux.

Commencez par évaluer vos pratiques actuelles en matière de partage de fichiers et identifiez les domaines dans lesquels la protection par mot de passe peut réduire les risques de sécurité. Ayez l'esprit tranquille en sachant que la mise en œuvre appropriée de ces mesures de sécurité renforcera considérablement les capacités de protection des données de votre organisation tout en permettant une collaboration sécurisée avec les partenaires et les clients.

Réflexions finales

Le partage de fichiers protégé par mot de passe est une mesure de sécurité essentielle pour protéger les informations sensibles dans le paysage numérique actuel. En combinant la commodité du partage de liens avec un contrôle d'accès robuste, un cryptage et des fonctionnalités de sécurité avancées, les organisations et les particuliers peuvent partager des fichiers en toute confiance sans risquer un accès non autorisé. Des solutions telles que Hivenet fournissent des plateformes conviviales qui prennent en charge le partage sécurisé de fichiers volumineux, la surveillance des accès en temps réel et la conformité aux réglementations du secteur. À mesure que les menaces évoluent, l'adoption du partage de fichiers protégé par mot de passe ainsi que de technologies émergentes telles que l'authentification multifactorielle et la sécurité pilotée par l'IA garantira la protection de vos données. L'adoption de ces meilleures pratiques vous permet de préserver la confidentialité, d'améliorer la collaboration et de garder l'esprit tranquille en sachant que vos documents sont sécurisés.

Questions fréquemment posées (FAQ)

Qu'est-ce que le partage de fichiers protégé par mot de passe ?

Le partage de fichiers protégé par mot de passe est une méthode permettant de partager des fichiers ou des dossiers en demandant aux destinataires de saisir un mot de passe avant d'accéder au contenu. Cela ajoute un niveau de sécurité supplémentaire au-delà du simple partage d'un lien, en garantissant que seuls les utilisateurs autorisés peuvent consulter ou télécharger les fichiers.

Comment le partage de fichiers protégé par mot de passe renforce-t-il la sécurité ?

En exigeant un mot de passe pour accéder aux fichiers partagés, les utilisateurs non autorisés qui obtiennent le lien ne peuvent pas ouvrir le contenu sans le mot de passe correct. Combiné au cryptage et aux contrôles d'accès, cela empêche les violations de données causées par une exposition ou une interception accidentelle.

Puis-je partager des fichiers avec des personnes qui n'ont pas de compte ?

Oui De nombreuses plateformes de partage de fichiers sécurisées, dont Hivenet, vous permettent de partager des fichiers avec n'importe qui, qu'il possède un compte ou non. Les destinataires utilisent simplement le lien sécurisé et le mot de passe que vous avez fournis pour accéder aux fichiers.

Quels types et tailles de fichiers puis-je partager en toute sécurité ?

Vous pouvez partager des fichiers de tout type et de toute taille, y compris des fichiers volumineux et des dossiers entiers. Des plateformes comme Hivenet prennent en charge des fichiers allant jusqu'à plusieurs gigaoctets, ce qui vous permet de tout partager en toute sécurité, des documents aux photos, en passant par les vidéos et les fichiers CAO.

Comment créer un lien protégé par mot de passe ?

Lors du téléchargement de vos fichiers, vous pouvez définir un mot de passe et éventuellement une date d'expiration avant de générer le lien de partage. Ce lien, associé au mot de passe, garantit un accès sécurisé aux fichiers.

Puis-je définir des dates d'expiration ou révoquer l'accès ?

Oui La plupart des services de partage de fichiers sécurisés vous permettent de définir des dates d'expiration pour les liens afin qu'ils soient automatiquement désactivés après un certain temps. Vous pouvez également révoquer l'accès manuellement à tout moment pour empêcher immédiatement les destinataires de consulter les fichiers.

Mes données sont-elles cryptées lors du partage ?

Absolument Les fichiers sont chiffrés à la fois en transit et au repos à l'aide de normes de cryptage avancées telles que l'AES-256. Le chiffrement de bout en bout garantit que seuls vous et les destinataires autorisés pouvez déchiffrer les données et y accéder.

Que se passe-t-il si quelqu'un saisit un mauvais mot de passe ?

Après plusieurs tentatives infructueuses de mot de passe, de nombreuses plateformes mettent en œuvre des mesures de sécurité telles que le verrouillage temporaire de l'accès ou l'alerte des administrateurs pour empêcher les attaques par force brute.

Puis-je savoir qui a accédé à mes fichiers partagés ?

Oui Les solutions de partage de fichiers sécurisé fournissent souvent des journaux d'audit et des enregistrements d'accès indiquant qui a accédé aux fichiers, quand et depuis quel appareil ou emplacement. Cela contribue à la conformité et à la surveillance.

Des liens à usage unique sont-ils disponibles pour les données sensibles ?

Oui Les liens à usage unique permettent d'accéder au contenu partagé une seule fois avant que le lien n'expire automatiquement. C'est idéal pour partager des informations hautement confidentielles telles que des informations financières ou des accords.

Puis-je protéger par mot de passe des dossiers ainsi que des fichiers individuels ?

Oui Vous pouvez généralement protéger par mot de passe des fichiers individuels et des dossiers entiers, en contrôlant l'accès à plusieurs niveaux.

Comment puis-je partager le mot de passe avec les destinataires en toute sécurité ?

Pour des raisons de sécurité, partagez toujours les mots de passe via un canal de communication distinct de celui du lien vers le fichier, par exemple par appel téléphonique, application de messagerie cryptée ou SMS, afin de réduire le risque d'interception.

Quels sont les secteurs qui bénéficient le plus du partage de fichiers protégé par mot de passe ?

Les secteurs soumis à des exigences strictes en matière de confidentialité des données et de conformité, tels que les soins de santé, le droit, les services financiers et la biotechnologie, en bénéficient grandement. La protection par mot de passe permet de respecter les réglementations telles que HIPAA, GDPR et SOX.

Puis-je intégrer le partage de fichiers protégé par mot de passe à d'autres outils ?

De nombreuses plateformes proposent des API et des intégrations avec des outils professionnels courants, ce qui vous permet d'intégrer le partage sécurisé à vos flux de travail et applications existants.

Quelles sont les erreurs courantes à éviter lors de l'utilisation du partage de fichiers protégé par mot de passe ?

Évitez les mots de passe faibles ou réutilisés, le partage de mots de passe et de liens entre eux, la négligence de définir des dates d'expiration et le fait de ne pas révoquer l'accès lorsqu'il n'est plus nécessaire. Des audits réguliers et une formation des utilisateurs sont essentiels.

Comment le partage de fichiers protégé par mot de passe se compare-t-il au partage de liens de base ?

Contrairement au partage de liens de base où toute personne disposant de l'URL peut accéder aux fichiers, le partage protégé par mot de passe nécessite une authentification, ce qui réduit considérablement les risques d'accès non autorisés.

Le partage de fichiers protégé par mot de passe est-il facile à utiliser ?

Oui Les plateformes modernes fournissent des interfaces conviviales qui simplifient le téléchargement de fichiers, la définition de mots de passe, la génération de liens et la gestion des accès depuis n'importe quel appareil.

Puis-je utiliser le partage de fichiers protégé par mot de passe sur des appareils mobiles ?

Définitivement. La plupart des services prennent en charge les applications mobiles ou les interfaces Web réactives, ce qui permet un partage et un accès sécurisés sur les smartphones et les tablettes.

À quoi dois-je faire attention lorsque je choisis un service de partage de fichiers protégé par mot de passe ?

Les facteurs clés incluent des normes de cryptage strictes, la facilité d'utilisation, la possibilité de définir des mots de passe et des dates d'expiration, la journalisation des audits, les certifications de conformité et la prise en charge des fichiers et dossiers volumineux.

Comment l'authentification multifactorielle améliore-t-elle le partage de fichiers protégé par mot de passe ?

L'authentification multifacteur ajoute une étape de vérification supplémentaire au-delà du mot de passe, telle qu'un code envoyé à un appareil mobile, ce qui améliore considérablement la sécurité en réduisant le risque d'accès non autorisé.

Puis-je personnaliser l'expérience de partage avec un domaine ou une marque personnalisés ?

Oui Certaines plateformes proposent des options permettant d'utiliser un domaine personnalisé et de supprimer la marque par défaut, offrant ainsi une expérience fluide et professionnelle à vos destinataires.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.