Criptografia de conhecimento zero: o guia definitivo para segurança de dados inquebrável

Criptografia de conhecimento zero: o guia definitivo para segurança de dados inquebrável

Seu gerenciador de senhas conhece suas senhas. Seu armazenamento em nuvem vê seus arquivos. Seu provedor de e-mail lê suas mensagens. E se nada disso tivesse que ser verdade?

As violações de dados expõem bilhões de registros a cada ano, e a maioria dos usuários confia aos provedores de serviços suas informações mais confidenciais. Em sistemas tradicionais, dados confidenciais ou chaves de criptografia podem ser revelados durante uma violação, permitindo acesso não autorizado. A criptografia é o processo de converter informações em um código especial para impedir o acesso não autorizado. A criptografia de conhecimento zero muda completamente essa dinâmica. Esse método de segurança garante que somente você possa acessar seus dados, mesmo que as empresas que os armazenam queiram dar uma olhada neles.

Vamos explorar como a criptografia de conhecimento zero funciona, por que ela é importante e como escolher soluções que realmente protejam suas informações privadas.

O que é criptografia de conhecimento zero?

A criptografia de conhecimento zero garante que somente o usuário possa acessar seus dados criptografando-os antes que eles saiam do dispositivo. Ao contrário do armazenamento em nuvem tradicional, em que as empresas podem descriptografar seus arquivos, os sistemas de conhecimento zero tornam isso tecnicamente impossível.

A prova de conhecimento zero, um conceito desenvolvido pelos pesquisadores do MIT Shafi Goldwasser, Silvio Micali e Charles Rackoff na década de 1980, sustenta essa tecnologia. Aqui está a principal diferença: seus dados são criptografados usando chaves de criptografia derivadas da sua senha mestra, e essas chaves nunca saem do seu controle. Os provedores de serviços nunca têm acesso a chaves de criptografia ou dados em texto simples, mantendo a privacidade total do usuário mesmo quando seus servidores enfrentam ameaças à segurança.

Pense nisso dessa maneira. O armazenamento em nuvem tradicional é como colocar seus documentos em um cofre onde o banco guarda uma cópia da sua chave. A criptografia de conhecimento zero é como fechar seu próprio cofre e ser a única pessoa que conhece a combinação.

Os dados permanecem criptografados durante a transmissão, armazenamento e processamento em servidores externos. O provedor de serviços vê apenas dados criptografados sem sentido que parecem caracteres aleatórios. Esse método de criptografia elimina o risco de exposição de dados, mesmo que os provedores de serviços sejam comprometidos por hackers, solicitações governamentais ou ameaças internas. A criptografia do lado do cliente permite que os usuários criptografem seus dados antes de serem enviados para a nuvem, garantindo que as informações confidenciais sejam protegidas desde o início.

Um protocolo de conhecimento zero é a base matemática que permite que esses sistemas funcionem sem revelar informações confidenciais a ninguém, incluindo o provedor de serviços.

A maioria dos sistemas de conhecimento zero usa criptografia AES-256 padrão do setor, a mesma tecnologia que protege informações confidenciais do governo. Os protocolos de criptografia comuns incluem Advanced Encryption Standards (AES) e Transport Layer Security (TLS). A diferença está em quem controla as chaves de criptografia e, com arquitetura de conhecimento zero, somente o usuário detém esse poder.

Como funciona a criptografia de conhecimento zero

Para entender como a criptografia de conhecimento zero funciona, é necessário analisar dois componentes principais: o processo de criptografia e o método de autenticação. Protocolos de conhecimento zero foram criados para permitir que os usuários provem conhecimento ou autorização sem revelar informações confidenciais.

Processo de criptografia do lado do cliente

Os dados são criptografados no dispositivo do usuário usando chaves derivadas de sua senha mestra. Isso acontece antes que qualquer informação trafegue pela Internet. Algoritmos de criptografia como o AES-256 embaralham os dados antes que eles saiam do dispositivo do usuário, convertendo arquivos legíveis em texto cifrado ininteligível. A cifra de César é um exemplo de criptografia simétrica.

Sua senha mestra gera chaves de criptografia exclusivas por meio de um processo matemático chamado derivação de chave. Essas chaves nunca saem do controle do usuário — elas existem apenas na memória do seu dispositivo enquanto você usa o serviço. As senhas mestras geram sempre a mesma chave por meio de algoritmos matemáticos complexos, mas a chave real nunca é armazenada ou transmitida. A prova de conhecimento zero, um conceito desenvolvido por pesquisadores do MIT na década de 1980, sustenta esse processo seguro ao permitir a verificação sem revelar informações confidenciais.

Os arquivos são convertidos em texto cifrado ilegível usando esses algoritmos. Um documento de texto simples se torna uma sequência de caracteres de aparência aleatória. Uma imagem se torna um bloco de dados sem sentido. Somente dispositivos com as chaves de decodificação corretas podem restaurar os dados à sua forma original.

Encriptado criptografia de dados os dados são transmitidos para servidores onde permanecem em formato de texto cifrado. A empresa de armazenamento em nuvem recebe e armazena seus arquivos, mas eles parecem bobagens digitais. Sem sua chave de criptografia, não há como entender as informações armazenadas.

Autenticação à prova de conhecimento zero

Os usuários comprovam o conhecimento de sua senha sem realmente revelá-la ao servidor. Isso pode parecer impossível, mas provas de conhecimento zero fazem com que funcione por meio de matemática inteligente.

O processo funciona como essa famosa analogia: imagine uma caverna com dois caminhos que se encontram em uma porta trancada. Você quer provar que conhece a chave secreta sem revelá-la. Você entra na caverna enquanto um verificador espera do lado de fora. O verificador então grita de qual caminho eles querem que você saia. Se você souber o segredo, sempre poderá sair do caminho solicitado abrindo a porta, se necessário. Se você não conhece o segredo, estará errado cerca de metade das vezes. Nessa analogia, sua resposta correta ao desafio do verificador serve como prova de que você conhece o segredo, sem realmente revelar qual é o segredo.

Os protocolos matemáticos verificam a identidade por meio de desafios e respostas probabilísticas. Em sistemas digitais, seu dispositivo realiza cálculos complexos usando sua senha como entrada. O servidor desafia seu dispositivo com problemas matemáticos que só podem ser resolvidos se você souber a chave secreta. O processo de verificação da exatidão da prova garante que o servidor possa confirmar seu conhecimento sem nunca aprender as informações secretas em si. A analogia da caverna demonstra como o conhecimento pode ser comprovado sem divulgação, e os computadores podem repetir esse processo centenas de vezes em milissegundos. A prova de conhecimento zero exige tarefas repetidas para estabelecer a prova sem revelar informações, garantindo uma segurança robusta.

Tentativas repetidas de autenticação bem-sucedidas confirmam estatisticamente o acesso legítimo. Depois de várias rodadas de desafios e respostas corretas, a probabilidade de alguém ter sucesso sem saber a senha se torna insignificante, essencialmente impossível.

Um sistema à prova de conhecimento zero permite um login seguro e, ao mesmo tempo, mantém sua senha real em segredo. O servidor não aprende nada sobre sua senha durante esse processo, mantendo a propriedade de conhecimento zero.

Tipos de proteção em sistemas de conhecimento zero

A segurança de conhecimento zero fornece várias camadas de proteção que funcionam juntas para proteger seus dados confidenciais.

Criptografia em repouso protege os dados armazenados usando a criptografia AES-256 padrão do setor. Os Padrões Avançados de Criptografia (AES) são o padrão do setor para protocolos de criptografia em repouso. Seus arquivos ficam nos servidores da empresa em formato criptografado, ilegíveis para qualquer pessoa sem sua chave secreta. Mesmo que os hackers roubem todo o banco de dados, eles obtêm texto cifrado sem sentido. Isso significa que seus dados estão totalmente protegidos e inacessíveis para qualquer pessoa sem a chave secreta.

Criptografia em trânsito protege os dados durante o upload e o download usando protocolos de segurança da camada de transporte. O Transport Layer Security (TLS) é o padrão do setor para protocolos de criptografia em trânsito. Isso evita a interceptação enquanto seus arquivos criptografados trafegam entre seu dispositivo e os servidores de armazenamento. Os dados já estavam criptografados antes da transmissão, então isso adiciona outra camada protetora.

Criptografia de ponta a ponta garante que os dados permaneçam protegidos durante todo o ciclo de vida. Do momento em que você cria um arquivo até que você o exclui, as informações permanecem criptografadas. Somente seus dispositivos podem descriptografar e visualizar o conteúdo real. Somente os dados do usuário estão acessíveis a eles, e não ao provedor de serviços ou a terceiros.

Criptografia de chave pública permite a comunicação segura sem compartilhar chaves privadas. Essa criptografia assimétrica permite recursos seguros de troca e compartilhamento de chaves, mantendo os princípios de conhecimento zero. Duas partes podem se comunicar com segurança, mesmo que nunca tenham se encontrado antes. A criptografia assimétrica usa pares de chaves matematicamente relacionados — chaves públicas e privadas — para garantir que somente o destinatário pretendido possa descriptografar a mensagem.

Esses tipos de proteção funcionam juntos. Seu gerenciador de senhas pode usar criptografia simétrica para os dados do seu cofre de senhas, criptografia assimétrica para compartilhamento seguro e provas de conhecimento zero para autenticação. Cada camada adiciona segurança sem comprometer o princípio fundamental de que somente você controla o acesso às suas informações.

Criptografia de ponta a ponta: a base da comunicação privada

A criptografia de ponta a ponta (E2EE) é a base da comunicação digital privada, garantindo que somente o remetente e o destinatário pretendido possam acessar os dados criptografados. Com o E2EE, as mensagens e os arquivos são criptografados no dispositivo do usuário antes de serem enviados, e somente o dispositivo do destinatário pode descriptografá-los. Esse método significa que, mesmo que os dados passem por vários servidores ou redes, nenhum intermediário, incluindo provedores de serviços ou agentes mal-intencionados, poderá ler o conteúdo.

No contexto da criptografia de conhecimento zero, a criptografia de ponta a ponta é essencial para proteger informações confidenciais contra violações de dados. Como os dados são criptografados antes mesmo de saírem do seu dispositivo, até mesmo um servidor comprometido não pode expor suas informações privadas. Essa abordagem é especialmente crítica para comunicações envolvendo dados financeiros, detalhes pessoais ou informações comerciais confidenciais, nas quais a criptografia robusta de conhecimento é necessária para impedir o acesso não autorizado.

Ao combinar princípios de conhecimento zero com criptografia de ponta a ponta, os usuários obtêm um método seguro para se comunicar e armazenar dados, sabendo que somente aqueles com as chaves de decodificação corretas podem acessar as informações. Esse nível de segurança é vital em um mundo em que as violações de dados são cada vez mais comuns e onde a privacidade de seus dados nunca deve depender da confiabilidade de um servidor de terceiros.

Criptografia assimétrica versus simétrica: conceitos básicos explicados

Entender a diferença entre criptografia assimétrica e simétrica é fundamental para entender como a arquitetura de conhecimento zero mantém seus dados seguros. Ambos os métodos são usados para criptografar e descriptografar informações confidenciais, mas operam de maneiras distintas.

Criptografia simétrica usa a mesma chave para criptografar e descriptografar dados. Isso significa que qualquer pessoa que tenha a chave pode bloquear e desbloquear as informações. A criptografia simétrica é rápida e eficiente, o que a torna ideal para criptografar grandes quantidades de dados, como arquivos armazenados na nuvem ou em seu dispositivo. No entanto, compartilhar com segurança a mesma chave entre duas partes pode ser um desafio, especialmente em redes não confiáveis.

Criptografia assimétrica, por outro lado, usa um par de chaves: uma chave pública e uma chave privada. A chave pública é usada para criptografar dados, enquanto a chave privada é usada para descriptografá-los. Isso permite que duas partes se comuniquem com segurança sem nunca compartilhar suas chaves privadas, possibilitando comprovar conhecimento ou trocar informações confidenciais sem revelar os dados subjacentes. Em sistemas de conhecimento zero, a criptografia assimétrica é frequentemente usada para estabelecer conexões seguras e ativar recursos como compartilhamento de senhas ou autenticação segura.

Ao aproveitar a criptografia simétrica e assimétrica, a arquitetura de conhecimento zero fornece uma maneira segura de proteger informações confidenciais, garantindo que somente usuários autorizados possam acessar dados criptografados, sem revelar segredos a ninguém.

Criptografia assimétrica em sistemas de conhecimento zero

A criptografia assimétrica é um componente essencial em sistemas à prova de conhecimento zero. Ele permite comunicação e autenticação seguras sem revelar informações confidenciais. Em uma prova de conhecimento zero, um usuário (o provador) pode demonstrar a outra pessoa (o verificador) que possui determinado conhecimento, como uma senha ou chave secreta, sem realmente revelar o segredo em si.

Isso é feito usando um par de chaves criptográficas: uma chave pública, que pode ser compartilhada abertamente, e uma chave privada, que é mantida em segredo. Quando você usa um gerenciador de senhas ou uma solução de gerenciamento de senhas que suporta conhecimento zero, a criptografia assimétrica permite armazenar e recuperar senhas criptografadas com segurança. Somente suas chaves privadas podem descriptografar as informações armazenadas, garantindo que até mesmo o provedor de serviços não possa acessar seus dados confidenciais.

A criptografia assimétrica também é usada para facilitar os processos seguros de compartilhamento e autenticação de senhas, permitindo que os usuários provem sua identidade ou direitos de acesso sem expor suas senhas reais. Essa abordagem é fundamental para a segurança de conhecimento zero, pois permite uma proteção robusta de informações confidenciais e, ao mesmo tempo, mantém a privacidade do usuário.

Criptografia simétrica e seu papel

A criptografia simétrica desempenha um papel igualmente importante na arquitetura de conhecimento zero, especialmente quando se trata de proteger dados em repouso. Ao usar a mesma chave para criptografia e decodificação, a criptografia simétrica oferece uma maneira segura e eficiente de armazenar e recuperar dados criptografados. Esse método geralmente é usado para proteger arquivos, dados do cofre e outras informações confidenciais armazenadas em servidores ou dispositivos do usuário.

Em um sistema de conhecimento zero, a criptografia simétrica garante que, mesmo que os servidores de um provedor de serviços sejam comprometidos, os dados criptografados permaneçam inacessíveis a agentes mal-intencionados. Somente usuários com a chave correta podem descriptografar e acessar as informações, fornecendo uma forte camada de segurança contra acesso não autorizado. A criptografia simétrica geralmente é combinada com a criptografia assimétrica para criar uma defesa em várias camadas, tornando ainda mais difícil para os invasores violarem seus dados.

Ao confiar na criptografia simétrica para dados em repouso e na criptografia assimétrica para comunicação e autenticação seguras, os sistemas de conhecimento zero oferecem proteção abrangente para informações confidenciais, garantindo que seus dados permaneçam seguros, privados e sob seu controle.

Gerenciamento de chaves de criptografia: protegendo as chaves de seus dados

O gerenciamento eficaz de chaves de criptografia está no centro da segurança de conhecimento zero. Em um sistema de conhecimento zero, a chave de criptografia que protege seus dados geralmente é derivada da sua senha mestra e armazenada com segurança no seu dispositivo. Isso significa que somente o usuário tem acesso à chave de criptografia e ninguém mais, incluindo o provedor de serviços, pode descriptografar seus dados criptografados.

O gerenciamento adequado de chaves é essencial para proteger informações confidenciais e evitar violações de dados. Se as chaves de criptografia forem perdidas ou comprometidas, o acesso aos dados criptografados poderá ser perdido permanentemente ou exposto a agentes mal-intencionados. É por isso que é fundamental usar um gerenciador de senhas seguro para gerar, armazenar e gerenciar sua senha mestra e chaves de criptografia. Seguindo as melhores práticas, como criar senhas fortes e exclusivas e fazer backup seguro das chaves de recuperação, os usuários podem garantir que seus dados permaneçam protegidos.

A segurança de conhecimento zero coloca a responsabilidade pelo gerenciamento de chaves nas mãos do usuário, oferecendo o máximo de privacidade e controle. Ao entender e implementar um gerenciamento robusto de chaves de criptografia, você pode criptografar dados com confiança, sabendo que somente você pode acessar e descriptografar suas informações mais confidenciais. Essa abordagem não apenas protege contra o acesso não autorizado, mas também proporciona tranquilidade em uma era de frequentes violações de dados e ameaças cibernéticas em evolução.

Criptografia de ponta a ponta: a base da comunicação privada

A criptografia de ponta a ponta (E2EE) é a base da comunicação digital privada, garantindo que somente o remetente e o destinatário pretendido possam acessar os dados criptografados. Com o E2EE, as mensagens e os arquivos são criptografados no dispositivo do usuário antes de serem enviados, e somente o dispositivo do destinatário pode descriptografá-los. Esse método significa que, mesmo que os dados passem por vários servidores ou redes, nenhum intermediário, incluindo provedores de serviços ou agentes mal-intencionados, poderá ler o conteúdo.

No contexto da criptografia de conhecimento zero, a criptografia de ponta a ponta é essencial para proteger informações confidenciais contra violações de dados. Como os dados são criptografados antes mesmo de saírem do seu dispositivo, até mesmo um servidor comprometido não pode expor suas informações privadas. Essa abordagem é especialmente crítica para comunicações envolvendo dados financeiros, detalhes pessoais ou informações comerciais confidenciais, nas quais a criptografia robusta de conhecimento é necessária para impedir o acesso não autorizado.

Ao combinar princípios de conhecimento zero com criptografia de ponta a ponta, os usuários obtêm um método seguro para se comunicar e armazenar dados, sabendo que somente aqueles com as chaves de decodificação corretas podem acessar as informações. Esse nível de segurança é vital em um mundo em que as violações de dados são cada vez mais comuns e onde a privacidade de seus dados nunca deve depender da confiabilidade de um servidor de terceiros.

Criptografia assimétrica versus simétrica: conceitos básicos explicados

Entender a diferença entre criptografia assimétrica e simétrica é fundamental para entender como a arquitetura de conhecimento zero mantém seus dados seguros. Ambos os métodos são usados para criptografar e descriptografar informações confidenciais, mas operam de maneiras distintas.

Criptografia simétrica usa a mesma chave para criptografar e descriptografar dados. Isso significa que qualquer pessoa que tenha a chave pode bloquear e desbloquear as informações. A criptografia simétrica é rápida e eficiente, o que a torna ideal para criptografar grandes quantidades de dados, como arquivos armazenados na nuvem ou em seu dispositivo. No entanto, compartilhar com segurança a mesma chave entre duas partes pode ser um desafio, especialmente em redes não confiáveis.

Criptografia assimétrica, por outro lado, usa um par de chaves: uma chave pública e uma chave privada. A chave pública é usada para criptografar dados, enquanto a chave privada é usada para descriptografá-los. Isso permite que duas partes se comuniquem com segurança sem nunca compartilhar suas chaves privadas, possibilitando comprovar conhecimento ou trocar informações confidenciais sem revelar os dados subjacentes. Em sistemas de conhecimento zero, a criptografia assimétrica é frequentemente usada para estabelecer conexões seguras e ativar recursos como compartilhamento de senhas ou autenticação segura.

Ao aproveitar a criptografia simétrica e assimétrica, a arquitetura de conhecimento zero fornece uma maneira segura de proteger informações confidenciais, garantindo que somente usuários autorizados possam acessar dados criptografados, sem revelar segredos a ninguém.

Criptografia assimétrica em sistemas de conhecimento zero

A criptografia assimétrica é um componente essencial em sistemas à prova de conhecimento zero. Ele permite comunicação e autenticação seguras sem revelar informações confidenciais. Em uma prova de conhecimento zero, um usuário (o provador) pode demonstrar a outra pessoa (o verificador) que possui determinado conhecimento, como uma senha ou chave secreta, sem realmente revelar o segredo em si.

Isso é feito usando um par de chaves criptográficas: uma chave pública, que pode ser compartilhada abertamente, e uma chave privada, que é mantida em segredo. Quando você usa um gerenciador de senhas ou uma solução de gerenciamento de senhas que suporta conhecimento zero, a criptografia assimétrica permite armazenar e recuperar senhas criptografadas com segurança. Somente suas chaves privadas podem descriptografar as informações armazenadas, garantindo que até mesmo o provedor de serviços não possa acessar seus dados confidenciais.

A criptografia assimétrica também é usada para facilitar os processos seguros de compartilhamento e autenticação de senhas, permitindo que os usuários provem sua identidade ou direitos de acesso sem expor suas senhas reais. Essa abordagem é fundamental para a segurança de conhecimento zero, pois permite uma proteção robusta de informações confidenciais e, ao mesmo tempo, mantém a privacidade do usuário.

Criptografia simétrica e seu papel

A criptografia simétrica desempenha um papel igualmente importante na arquitetura de conhecimento zero, especialmente quando se trata de proteger dados em repouso. Ao usar a mesma chave para criptografia e decodificação, a criptografia simétrica oferece uma maneira segura e eficiente de armazenar e recuperar dados criptografados. Esse método geralmente é usado para proteger arquivos, dados do cofre e outras informações confidenciais armazenadas em servidores ou dispositivos do usuário.

Em um sistema de conhecimento zero, a criptografia simétrica garante que, mesmo que os servidores de um provedor de serviços sejam comprometidos, os dados criptografados permaneçam inacessíveis a agentes mal-intencionados. Somente usuários com a chave correta podem descriptografar e acessar as informações, fornecendo uma forte camada de segurança contra acesso não autorizado. A criptografia simétrica geralmente é combinada com a criptografia assimétrica para criar uma defesa em várias camadas, tornando ainda mais difícil para os invasores violarem seus dados.

Ao confiar na criptografia simétrica para dados em repouso e na criptografia assimétrica para comunicação e autenticação seguras, os sistemas de conhecimento zero oferecem proteção abrangente para informações confidenciais, garantindo que seus dados permaneçam seguros, privados e sob seu controle.

Gerenciamento de chaves de criptografia: protegendo as chaves de seus dados

O gerenciamento eficaz de chaves de criptografia está no centro da segurança de conhecimento zero. Em um sistema de conhecimento zero, a chave de criptografia que protege seus dados geralmente é derivada da sua senha mestra e armazenada com segurança no seu dispositivo. Isso significa que somente o usuário tem acesso à chave de criptografia e ninguém mais, incluindo o provedor de serviços, pode descriptografar seus dados criptografados.

O gerenciamento adequado de chaves é essencial para proteger informações confidenciais e evitar violações de dados. Se as chaves de criptografia forem perdidas ou comprometidas, o acesso aos dados criptografados poderá ser perdido permanentemente ou exposto a agentes mal-intencionados. É por isso que é fundamental usar um gerenciador de senhas seguro para gerar, armazenar e gerenciar sua senha mestra e chaves de criptografia. Seguindo as melhores práticas, como criar senhas fortes e exclusivas e fazer backup seguro das chaves de recuperação, os usuários podem garantir que seus dados permaneçam protegidos.

A segurança de conhecimento zero coloca a responsabilidade pelo gerenciamento de chaves nas mãos do usuário, oferecendo o máximo de privacidade e controle. Ao entender e implementar um gerenciamento robusto de chaves de criptografia, você pode criptografar dados com confiança, sabendo que somente você pode acessar e descriptografar suas informações mais confidenciais. Essa abordagem não apenas protege contra o acesso não autorizado, mas também proporciona tranquilidade em uma era de frequentes violações de dados e ameaças cibernéticas em evolução.

Benefícios da criptografia de conhecimento zero

A privacidade total dos dados é a principal vantagem, pois os provedores de serviços não podem descriptografar as informações do usuário. Isso vai além das políticas de privacidade típicas: é tecnicamente impossível para as empresas acessarem seus dados, independentemente de suas intenções ou pressões externas. A criptografia de conhecimento zero ajuda a reduzir a responsabilidade dos provedores de serviços durante um ataque externo. Uma das principais habilidades da criptografia de conhecimento zero é autenticar usuários sem revelar nenhum dado, garantindo que a privacidade seja mantida mesmo durante o processo de autenticação.

A proteção contra violações do servidor torna a criptografia de conhecimento zero particularmente valiosa. Quando os hackers atacam serviços tradicionais, eles podem roubar dados utilizáveis. Com sistemas de conhecimento zero, os invasores obtêm dados criptografados que exigem sua chave de criptografia pessoal para serem descriptografados. As recentes violações de dados que afetam milhões de usuários demonstram por que essa proteção é importante.

Os benefícios da conformidade regulatória ajudam as empresas a lidar com informações confidenciais. As empresas que usam a arquitetura de conhecimento zero não podem expor acidentalmente os dados do cliente porque nunca têm acesso a eles. Isso simplifica a conformidade com o GDPR, o HIPAA e outros regulamentos de privacidade. As empresas se beneficiam da criptografia protegendo sua reputação e evitando ataques de ransomware.

A responsabilidade reduzida protege os prestadores de serviços que não conseguem acessar os dados do usuário. As empresas enfrentam menos riscos legais quando não conseguem decifrar as informações dos clientes. Eles não podem ser forçados a entregar dados que não têm chaves para acessar.

A segurança aprimorada beneficia gerenciadores de senhas, armazenamento em nuvem e aplicativos de mensagens. As soluções de gerenciamento de senhas que usam criptografia de conhecimento zero protegem suas credenciais mesmo que a empresa seja invadida. Somente as chaves e o conhecimento do usuário estão envolvidos na decodificação e no acesso a seus dados, garantindo que as informações confidenciais permaneçam sob o controle exclusivo do usuário. O armazenamento em nuvem com arquitetura de conhecimento zero mantém seus arquivos privados tanto dos hackers quanto da própria empresa de armazenamento.

A criptografia de conhecimento zero também protege contra roubo de identidade e agentes mal-intencionados que atacam senhas armazenadas ou informações confidenciais. Suas senhas criptografadas permanecem seguras mesmo que os servidores do gerenciador de senhas estejam comprometidos.

Limitações e considerações

A perda de senhas mestras ou chaves de recuperação pode resultar em perda permanente de dados. Isso representa a limitação mais significativa dos sistemas de conhecimento zero. Como somente o usuário controla as chaves de decodificação, senhas perdidas ou chaves de recuperação significam perda de acesso a todos os dados criptografados. O provedor de serviços não pode redefinir sua senha ou recuperar seus arquivos.

As opções de recuperação de conta são restritas, pois os provedores não podem redefinir as chaves do usuário. Os e-mails tradicionais de redefinição de senha não funcionarão porque a empresa não armazena sua chave de criptografia. A maioria dos serviços de conhecimento zero oferece opções de recuperação limitadas, como códigos de backup, chaves de recuperação ou verificação confiável de dispositivos. A chave de recuperação é uma alternativa crucial para recuperar o acesso aos dados criptografados caso você esqueça sua senha.

Alguns recursos podem ser limitados devido aos rígidos requisitos de controle de chaves. A pesquisa de seus arquivos no lado do servidor se torna impossível quando o servidor não consegue ler seus dados. O processamento automático de arquivos, a análise de conteúdo e alguns recursos de compartilhamento podem não funcionar da mesma forma que os serviços de nuvem tradicionais.

Os usuários devem manter cópias de segurança seguras de suas chaves de criptografia. Essa responsabilidade adicional exige boas práticas de segurança. Talvez seja necessário armazenar códigos de recuperação em vários locais seguros ou usar métodos de backup fornecidos pelo serviço. Também é importante manter um registro das tentativas de acesso ou atividades de backup para fins de auditoria e segurança.

O gerenciamento de senhas se torna mais importante com sistemas de conhecimento zero. Como senhas perdidas significam perda permanente de dados, os usuários precisam de práticas de senha mais fortes. Algumas pessoas acham essa responsabilidade intimidadora em comparação com os serviços tradicionais, nos quais as empresas podem ajudar na recuperação de contas.

A curva de aprendizado pode ser mais acentuada para usuários acostumados aos serviços tradicionais em nuvem. Compreender as implicações da criptografia de conhecimento zero e desenvolver bons hábitos de backup exige tempo e educação.

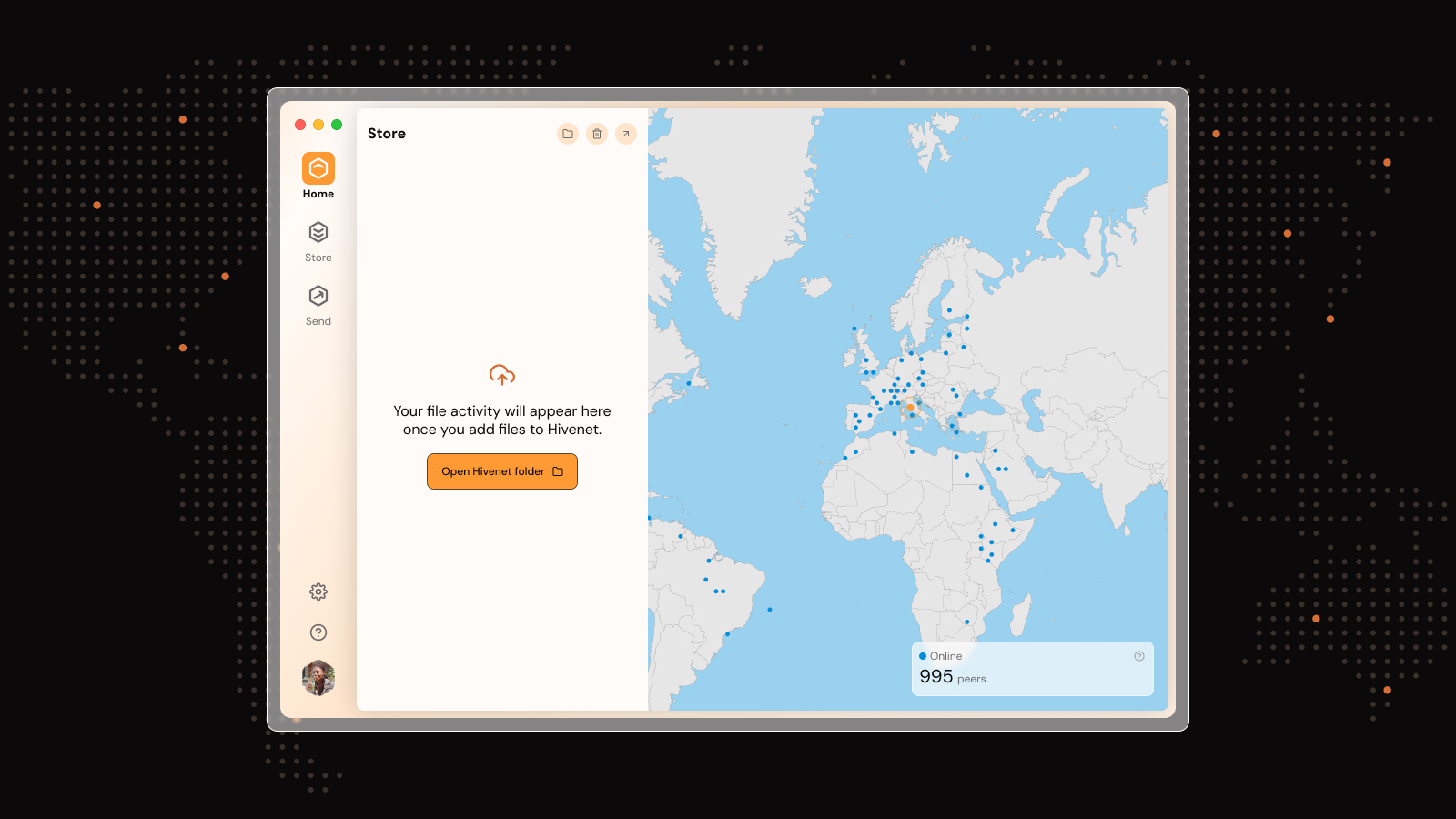

Aplicativos e casos de uso do mundo real

Serviços de armazenamento em nuvem como Hivenet, NordLocker e Tresorit protegem os arquivos do usuário com arquitetura de conhecimento zero. Essas plataformas criptografam seus documentos, fotos e arquivos antes de enviá-los para seus servidores. Somente você pode descriptografar e acessar seu conteúdo armazenado, tornando-o ideal para documentos comerciais confidenciais ou informações pessoais.

Gerenciadores de senhas como as credenciais seguras do Keeper e da Uniqkey sem acesso ao provedor. Essas soluções de gerenciamento de senhas criptografam seu cofre de senhas usando sua senha mestra. Mesmo que os servidores da empresa sejam violados, suas senhas armazenadas permanecem protegidas por criptografia que somente você pode desbloquear.

Aplicações Blockchain como o Zcash, permitem transações privadas de criptomoedas usando provas de conhecimento zero. Esses sistemas comprovam a validade da transação sem revelar os valores das transações ou as identidades dos participantes. Isso demonstra como os protocolos de conhecimento zero podem fornecer segurança e privacidade em sistemas financeiros.

Plataformas de mensagens seguras proteja as comunicações da vigilância de terceiros usando criptografia de ponta a ponta com princípios de conhecimento zero. As mensagens são criptografadas em seu dispositivo e só podem ser descriptografadas pelos destinatários pretendidos, mantendo as conversas privadas dos provedores de serviços e da vigilância governamental.

Soluções corporativas ajude as empresas a cumprirem o GDPR e outras regulamentações de privacidade. As empresas que lidam com dados confidenciais de clientes usam criptografia de conhecimento zero para garantir que não possam expor acidentalmente informações privadas. Isso é particularmente valioso nos setores de saúde, finanças e jurídico, onde os requisitos de proteção de dados são rígidos. As provas de conhecimento zero também podem ser utilizadas em várias aplicações, incluindo sistemas de votação seguros e transações de blockchain, demonstrando sua versatilidade em melhorar a privacidade e a segurança.

Compartilhamento de arquivos se torna mais seguro quando combinado com criptografia de conhecimento zero. Os usuários podem compartilhar arquivos criptografados com pessoas específicas, mantendo a privacidade da própria plataforma de compartilhamento. A plataforma facilita o compartilhamento sem poder ler o conteúdo compartilhado.

Escolhendo soluções de criptografia Zero Knowledge

Avalie a arquitetura de segurança e os padrões de criptografia dos provedores, como o AES-256. Procure empresas que expliquem claramente seus métodos de criptografia e passem por auditorias de segurança regulares. As implementações de código aberto permitem a verificação independente das declarações de segurança.

Considere as opções de recuperação e estratégias de backup para proteção de dados essenciais. Entenda o que acontece se você perder sua senha mestra. Alguns serviços oferecem códigos de backup, recuperação confiável de dispositivos ou outros métodos para recuperar o acesso sem comprometer os princípios de conhecimento zero.

Avalie as limitações dos recursos em relação aos benefícios de segurança para suas necessidades específicas. A criptografia de conhecimento zero pode restringir alguns recursos convenientes, como pesquisa no servidor ou processamento automático de arquivos. Decida se a privacidade aprimorada vale essas compensações para seu caso de uso.

Procure fornecedores estabelecidos com histórico comprovado na implementação de conhecimento zero. Empresas com anos de experiência têm maior probabilidade de lidar corretamente com os complexos desafios técnicos e de usabilidade. Verifique as certificações de segurança e auditorias independentes.

Teste a experiência do usuário antes de se comprometer com dados importantes. A maioria dos serviços de conhecimento zero oferece testes gratuitos ou planos básicos. Isso permite que você entenda o fluxo de trabalho e garanta que o serviço atenda às suas necessidades antes de armazenar informações críticas.

Considere a integração com seu fluxo de trabalho existente. Algumas soluções de conhecimento zero funcionam melhor com sistemas operacionais específicos ou se integram a aplicativos específicos. Escolha soluções que se ajustem à sua configuração atual sem exigir grandes mudanças.

Hivenet: um provedor de armazenamento em nuvem com conhecimento zero

Hivenet é um serviço de armazenamento em nuvem de conhecimento zero que garante que seus dados permaneçam totalmente privados e protegido. Usando uma arquitetura de conhecimento zero, toda criptografia e decodificação acontecem em seu dispositivo com criptografia AES-GCM de 256 bits, para que a Hivenet nunca tenha acesso à sua senha ou arquivos. Seus dados são divididos em partes criptografadas e distribuídos em uma rede de dispositivos de usuário, em vez de servidores centralizados, aprimorando a privacidade e a resiliência.

Como a Hivenet não pode recuperar sua senha, perdê-la significa que seus dados são irrecuperáveis — um recurso fundamental dos sistemas de conhecimento zero. Essa abordagem garante que somente você tenha as chaves dos seus dados, mantendo a criptografia de ponta a ponta durante todo o armazenamento e a recuperação. Modelo de armazenamento distribuído da Hivenet oferece uma alternativa segura e privada aos provedores de nuvem tradicionais.

O futuro da proteção de dados

A criptografia de conhecimento zero representa o padrão-ouro para a privacidade de dados, mas exige que os usuários assumam mais responsabilidade por sua segurança. A tecnologia continua evoluindo para equilibrar a máxima privacidade com a usabilidade prática.

À medida que as violações de dados se tornam mais comuns e as regulamentações de privacidade se tornam mais rígidas, a arquitetura de conhecimento zero provavelmente se tornará o padrão esperado, em vez de um recurso premium. As empresas que não conseguem acessar os dados dos clientes enfrentam menos riscos e requisitos de conformidade mais simples.

Considere se a criptografia de conhecimento zero atende às suas necessidades de segurança. Se você lida com informações confidenciais, valoriza a privacidade acima da conveniência ou trabalha em setores regulamentados, as soluções de conhecimento zero oferecem proteção incomparável. A responsabilidade adicional pelo gerenciamento de chaves vale os benefícios de segurança para a maioria dos usuários que entendem as vantagens e desvantagens.

A visão principal é simples: com a criptografia de conhecimento zero, seus dados permanecem apenas seus. Nenhuma empresa, hacker ou governo pode acessar o que não pode decifrar e não pode decifrar o que nunca teve as chaves para desbloquear.

Perguntas frequentes (FAQ) sobre criptografia de conhecimento zero

O que é criptografia de conhecimento zero?

A criptografia de conhecimento zero é um modelo de segurança em que os dados são criptografados e descriptografados somente no dispositivo do usuário, garantindo que ninguém mais, incluindo o provedor de serviços, tenha acesso às chaves de criptografia ou aos dados em texto simples. Isso significa que somente o usuário pode acessar suas informações confidenciais, mesmo que os servidores do provedor de serviços estejam comprometidos.

Como a criptografia de conhecimento zero protege meus dados?

A criptografia de conhecimento zero protege seus dados criptografando-os antes que eles saiam do seu dispositivo (criptografia do lado do cliente) e mantendo as chaves de criptografia exclusivamente sob seu controle. Os dados permanecem criptografados durante a transmissão (criptografia em trânsito) e armazenados em servidores (criptografia em repouso), tornando-os inacessíveis a partes não autorizadas, incluindo provedores de serviços e agentes mal-intencionados.

O que é um sistema de prova de conhecimento zero?

Um sistema de prova de conhecimento zero permite que um usuário (provador) prove a outra parte (verificador) que conhece um segredo (como uma senha ou chave de criptografia) sem revelar o segredo em si. Esse processo de autenticação garante a privacidade ao verificar o conhecimento sem divulgar informações confidenciais.

Posso recuperar meus dados se eu esquecer minha senha mestra?

Na maioria dos sistemas de criptografia de conhecimento zero, se você perder sua senha mestra ou chave de recuperação, não poderá recuperar seus dados criptografados porque o provedor de serviços não tem acesso às suas chaves de criptografia. É crucial fazer backup seguro da sua senha mestra e de todas as chaves de recuperação fornecidas para evitar a perda permanente de dados.

Quais são os benefícios de usar a criptografia de conhecimento zero?

Os benefícios incluem privacidade de dados incomparável, já que somente você possui as chaves de criptografia, proteção contra violações de dados mesmo se os servidores forem invadidos, responsabilidade reduzida dos provedores de serviços, conformidade com as regulamentações de privacidade e proteção aprimorada contra roubo de identidade e acesso não autorizado.

Há alguma limitação na criptografia de conhecimento zero?

As limitações incluem o risco de perda permanente de dados se as chaves de criptografia ou senhas forem perdidas, velocidades de transferência de dados potencialmente mais lentas devido a processos adicionais de criptografia e recursos limitados, como pesquisa no servidor ou análise de conteúdo, porque os provedores de serviços não podem acessar seus dados.

Como a criptografia de conhecimento zero difere da criptografia tradicional?

A criptografia tradicional geralmente envolve o acesso do provedor de serviços a chaves de criptografia ou dados de texto sem formatação, o que pode ser uma vulnerabilidade durante violações. A criptografia de conhecimento zero garante que as chaves de criptografia nunca saiam do dispositivo do usuário e que o provedor só veja dados criptografados, tornando a decodificação não autorizada praticamente impossível.

Quais padrões de criptografia são usados em sistemas de conhecimento zero?

Os sistemas de conhecimento zero geralmente usam protocolos de criptografia padrão do setor, como Advanced Encryption Standards (AES-256) para criptografia em repouso e Transport Layer Security (TLS) para criptografia em trânsito. As técnicas de criptografia simétrica e assimétrica são empregadas para proteger os dados e os processos de autenticação.

Como a criptografia de conhecimento zero aprimora o gerenciamento de senhas?

Os gerenciadores de senhas que usam criptografia de conhecimento zero criptografam senhas armazenadas com chaves derivadas de sua senha mestra, garantindo que somente você possa descriptografá-las e acessá-las. Mesmo que os servidores do gerenciador de senhas sejam violados, suas credenciais permanecem seguras e inacessíveis para qualquer outra pessoa.

A criptografia de conhecimento zero pode ser usada com armazenamento em nuvem?

Sim, a criptografia de conhecimento zero é amplamente usada em soluções de armazenamento em nuvem para proteger os arquivos antes de serem carregados. Essa criptografia do lado do cliente garante que somente o usuário possa descriptografar seus arquivos, mantendo a privacidade e a segurança mesmo que os servidores do provedor de nuvem estejam comprometidos.

Qual é o papel da criptografia assimétrica e simétrica em sistemas de conhecimento zero?

A criptografia simétrica usa a mesma chave para criptografar e descriptografar dados, fornecendo proteção eficiente para arquivos armazenados. A criptografia assimétrica usa pares de chaves públicas e privadas para permitir comunicação e autenticação seguras sem compartilhar chaves privadas, oferecendo suporte a recursos como compartilhamento de senhas e autenticação à prova de conhecimento zero.

Como a criptografia de conhecimento zero ajuda na conformidade regulatória?

Ao garantir que somente os usuários tenham acesso às suas chaves de criptografia e que os provedores não possam descriptografar os dados do usuário, a criptografia de conhecimento zero simplifica a conformidade com os regulamentos de privacidade de dados, como GDPR e HIPAA. Ele minimiza os riscos de exposição acidental de dados e oferece suporte aos requisitos de auditoria para proteção de dados.

A criptografia de conhecimento zero é adequada para empresas?

Absolutamente As empresas que lidam com dados confidenciais de clientes ou funcionários se beneficiam da criptografia de conhecimento zero, reduzindo a responsabilidade, protegendo contra ransomware e violações de dados e atendendo aos rígidos requisitos regulatórios. É especialmente valioso em setores como saúde, finanças e jurídico.

O que devo considerar ao escolher um provedor de criptografia de conhecimento zero?

Procure fornecedores com arquiteturas de segurança transparentes, uso de padrões de criptografia robustos como AES-256, auditorias de segurança regulares, opções claras de recuperação e um bom equilíbrio entre privacidade e usabilidade. Testar a experiência do usuário por meio de testes ou demonstrações gratuitas pode ajudar a garantir que a solução atenda às suas necessidades.

Como a criptografia de conhecimento zero afeta a experiência do usuário?

Embora a criptografia de conhecimento zero maximize a segurança e a privacidade, ela pode limitar alguns recursos de conveniência, como pesquisa no servidor ou processamento automatizado de conteúdo. Os usuários também são responsáveis pelo gerenciamento de suas chaves de criptografia e opções de recuperação, o que exige práticas de segurança cuidadosas.

A criptografia de conhecimento zero pode impedir o roubo de identidade?

Sim. Ao criptografar informações confidenciais, como senhas e dados pessoais, com chaves que somente o usuário controla, a criptografia de conhecimento zero reduz o risco de roubo de identidade, mesmo em caso de violação de dados ou comprometimento do servidor.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.