Compartilhamento de arquivos protegido por senha: proteja seus documentos com controle de acesso avançado

Seu link compartilhado acabou de se tornar uma responsabilidade de segurança. Toda vez que você envia um documento por meio do compartilhamento básico de links, basicamente deixa a porta da frente destrancada com uma nota dizendo “arquivos confidenciais dentro”. O compartilhamento de arquivos protegidos por senha muda completamente essa dinâmica. Envie com Hivenet facilita o compartilhamento de arquivos com segurança e sem esforço em tempo real. Você pode compartilhar arquivos e pastas com qualquer pessoa, incluindo pessoas sem contas Hivenet. O Hivenet também o torna gratuito para usuários que desejam experimentar o compartilhamento de arquivos protegidos por senha sem custo.

Os links de envio podem ser compartilhados e acessados de qualquer dispositivo, incluindo seu computador, smartphone ou tablet, e a interface da web facilita o gerenciamento de seus arquivos.

Essa abordagem de segurança adiciona uma camada de autenticação ao seu processo de compartilhamento de arquivos, exigindo que os destinatários insiram uma senha correta antes de acessar o conteúdo compartilhado. Ele combina a conveniência do compartilhamento de links com medidas de segurança aprimoradas que protegem documentos comerciais confidenciais, arquivos pessoais e informações confidenciais contra acesso não autorizado. O compartilhamento de arquivos protegido por senha permite que você envie arquivos grandes e compartilhe arquivos grandes com segurança pela Internet, esteja você fazendo o upload do seu computador ou de outro dispositivo. Os arquivos são criptografados durante o upload e o download e são armazenados com segurança na infraestrutura distribuída da Hivenet. Você pode gerar links de compartilhamento para seus arquivos, facilitando a distribuição de documentos ou pastas para outras pessoas.

O que é compartilhamento de arquivos protegidos por senha?

O compartilhamento de arquivos protegido por senha transforma a distribuição padrão de arquivos ao exigir autenticação antes do acesso. Quando você cria links seguros para seus documentos, os destinatários devem fornecer as credenciais corretas para visualizar, baixar ou editar o material compartilhado. O Hivenet permite que os usuários envie arquivos de até 4 GB e de qualquer tipo para qualquer pessoa, mesmo que ela não tenha uma conta Hivenet. O compartilhamento de arquivos protegidos por senha funciona perfeitamente em todos os dispositivos, permitindo que você acesse e gerencie arquivos do seu computador, tablet ou smartphone.

Esse método vai além do controle de acesso básico ao adicionar requisitos de senha ao próprio link de compartilhamento. Mesmo que pessoas não autorizadas obtenham o link por meio de encaminhamento, interceptação ou exposição acidental, elas não poderão acessar seus arquivos sem a senha adequada. O sistema criptografa seus dados e os mantém bloqueados até que a autenticação correta seja fornecida. Os arquivos são enviados para servidores seguros e armazenados com criptografia, garantindo que permaneçam protegidos enquanto são compartilhados pela Internet. O Hivenet permite que os usuários definam senhas e datas de validade para compartilhar links.

O processo funciona em todos os tipos e tamanhos de arquivos. Se você estiver enviando documentos, fotos, arquivos grandes ou pastas inteiras, a proteção por senha mantém o mesmo nível de segurança. Você pode criar e compartilhar links para seus arquivos, facilitando a distribuição segura de documentos para outras pessoas. Seu conteúdo permanece armazenado em servidores seguros com criptografia de ponta a ponta, acessível somente para pessoas que tenham o link e a senha. A criptografia de ponta a ponta protege documentos confidenciais contra violações de dados, garantindo que somente usuários autorizados possam acessar as informações. O Hivenet protege os arquivos com criptografia de ponta a ponta, impedindo o acesso não autorizado. Os usuários também podem rastrear o número de vezes que os arquivos foram baixados usando o Hivenet.

Como a proteção por senha funciona no compartilhamento de arquivos

O processo técnico por trás do compartilhamento de arquivos protegidos por senha envolve várias camadas de segurança trabalhando juntas. Quando você cria links para compartilhar arquivos, o sistema primeiro criptografa o conteúdo usando padrões avançados de criptografia. Essa criptografia garante que seus dados permaneçam ilegíveis sem as credenciais de descriptografia adequadas. A Hivenet fornece criptografia de arquivos em repouso e em trânsito com proteção SSL/TLS e criptografa arquivos em trânsito e em repouso, garantindo segurança de dados. Além disso, esses arquivos são armazenados nos data centers mais seguros do mundo para proteger seus dados.

Veja como o processo se desenrola:

- Criação de senha: Você define uma senha exclusiva antes de gerar o link de compartilhamento

- Criptografia de arquivos: O sistema criptografa seus arquivos usando a senha como parte da chave de criptografia

- Geração de links seguros: É criado um link protegido que aponta para o conteúdo criptografado

- Verificação de acesso: Os destinatários devem digitar a senha correta para descriptografar e acessar os arquivos

- Registro de auditoria: o sistema registra todas as tentativas de acesso para monitoramento de segurança. Ao compartilhar arquivos, criar um link que expira após um certo tempo pode aumentar a segurança. Links únicos podem ser usados para compartilhar dados confidenciais com segurança e, ao mesmo tempo, garantir que eles expirem imediatamente após o acesso. Você também pode gerar links de compartilhamento com um clique e limitar o acesso a destinatários específicos, simplificando o processo de compartilhamento seguro.

Os registros de auditoria e os registros de acesso geralmente são armazenados em bancos de dados seguros, permitindo que as organizações gerenciem e revisem com eficiência o histórico de acesso para monitoramento de conformidade e segurança.

Os requisitos de senha geralmente incluem regras de complexidade para fortalecer a segurança. Muitos sistemas impõem requisitos de tamanho mínimo, exigem caracteres especiais e exigem uma combinação de letras maiúsculas e minúsculas. Algumas plataformas também implementam ferramentas automáticas de geração de senhas que criam credenciais fortes e aleatórias.

Tentativas de acesso fracassadas acionam protocolos de segurança. Depois de várias entradas de senha incorretas, o sistema pode bloquear temporariamente o acesso ou alertar os administradores sobre possíveis tentativas de acesso não autorizado. Isso evita ataques de força bruta em que hackers tentam adivinhar senhas por meio de tentativas repetidas.

Métodos de compartilhamento de arquivos

O compartilhamento de arquivos passou por uma transformação notável, passando de anexos básicos de e-mail e servidores FTP para soluções sofisticadas baseadas em nuvem que priorizam a segurança e a facilidade de uso. Atualmente, o compartilhamento seguro de links e a criptografia de ponta a ponta estão no centro dos métodos modernos de compartilhamento de arquivos. Serviços como Hivenet, Dropbox e WeTransfer permitem que os usuários criem links seguros para compartilhar arquivos, pastas e documentos, oferecendo a eles controle de acesso granular sobre quem pode visualizar, baixar ou editar conteúdo compartilhado.

Essa abordagem é especialmente valiosa ao compartilhar arquivos grandes ou informações confidenciais, pois garante que somente pessoas autorizadas possam acessar os dados. As plataformas seguras de compartilhamento de arquivos criptografam arquivos em trânsito e em repouso, protegendo-os contra acesso não autorizado em servidores e durante a transferência. Ao permitir que os usuários criem links seguros, esses serviços simplificam o compartilhamento de arquivos com colegas, clientes ou parceiros, não importa onde estejam, mantendo o mais alto nível de segurança.

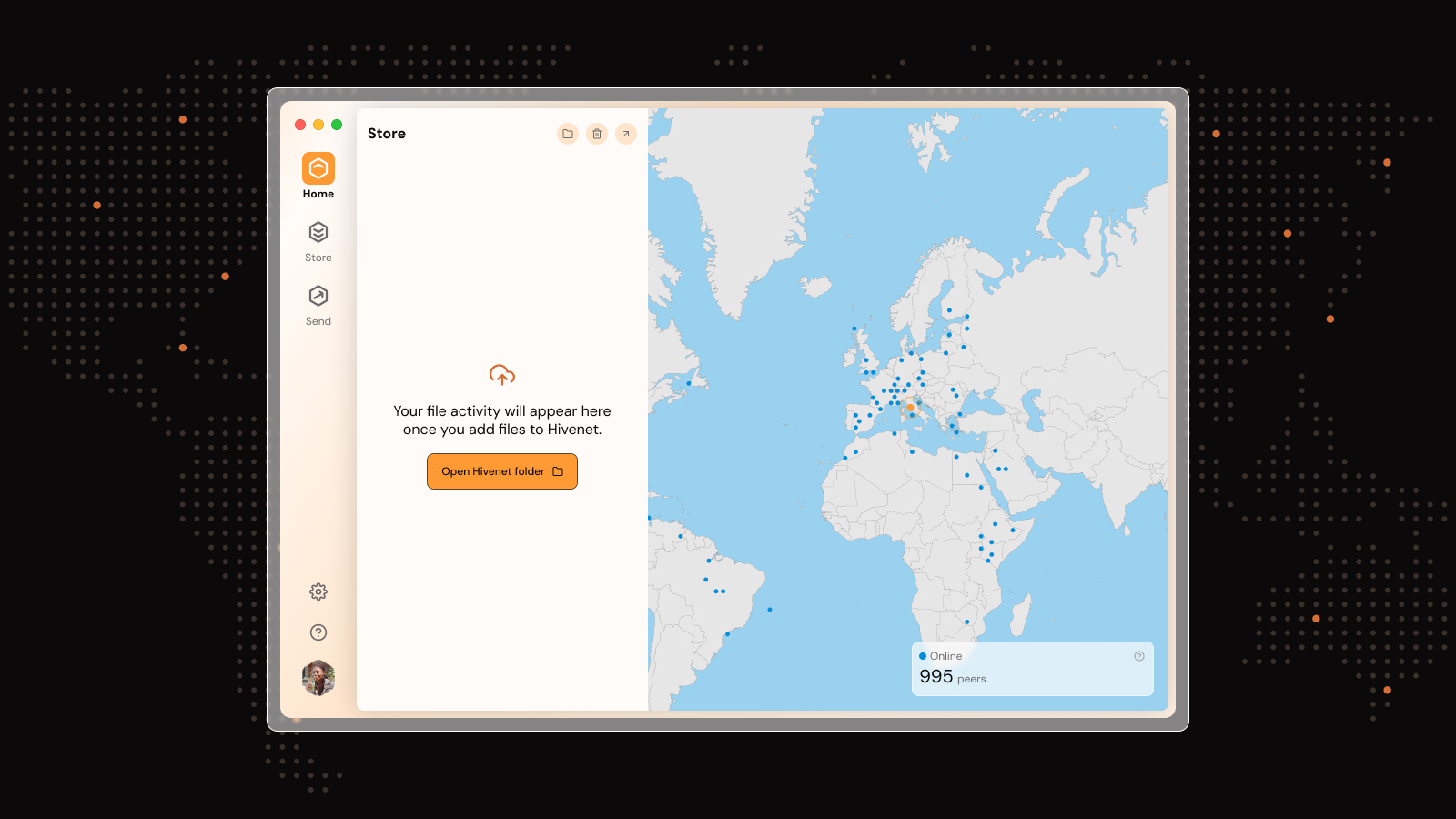

Enviar com Hivenet é uma alternativa superior e mais ecológica ao compartilhamento de arquivos de grande tecnologia

Enviar com Hivenet oferece uma solução de ponta para compartilhamento de arquivos protegidos por senha que se destaca das plataformas tradicionais de Big Tech. Construído em um rede descentralizada e distribuída, a Hivenet reduz a dependência de servidores centralizados, tornando-a uma opção mais resiliente e focada na privacidade. Sua arquitetura reduz significativamente o consumo de energia em comparação com os provedores convencionais de armazenamento em nuvem, posicionando-a como uma opção ecológica para organizações conscientes de seu impacto ambiental.

O Send with Hivenet permite que os usuários enviem arquivos grandes e compartilhem arquivos grandes com segurança, tornando-o ideal para uso pessoal e comercial. Os arquivos podem ser enviados de qualquer dispositivo, criptografados durante a transferência e armazenados com segurança na rede distribuída.

O Send with Hivenet permite que os usuários definam senhas em arquivos e links compartilhados, garantindo controle de acesso seguro e, ao mesmo tempo, se beneficiando de uma maior privacidade de dados. Ao combinar recursos avançados de segurança com uma infraestrutura mais ecológica e distribuída, o Send with Hivenet fornece uma plataforma ideal para compartilhamento seguro de arquivos que se alinha aos valores modernos e às necessidades de conformidade.

Principais benefícios do compartilhamento protegido por senha

A proteção por senha impede o acesso não autorizado mesmo quando os links de compartilhamento são acidentalmente expostos ou encaminhados para destinatários não intencionais. Ao contrário do compartilhamento básico de links, em que qualquer pessoa com o URL pode acessar seu conteúdo, a proteção por senha garante que somente pessoas com as credenciais adequadas possam visualizar seus arquivos.

As vantagens de segurança vão além do simples controle de acesso:

Segurança de colaboração aprimorada: as equipes podem compartilhar arquivos com segurança com parceiros externos, clientes e fornecedores sem comprometer informações confidenciais. A exigência de senha cria um canal de comunicação seguro que mantém a confidencialidade e, ao mesmo tempo, permite a colaboração necessária. As organizações também podem gerenciar o acesso de grupos de usuários, simplificando as permissões e garantindo que somente membros autorizados da equipe possam visualizar ou editar arquivos compartilhados.

Suporte de conformidade regulatória: Muitos setores exigem esforços demonstráveis para proteger informações pessoais e confidenciais. O compartilhamento de arquivos protegidos por senha ajuda as organizações a atender aos requisitos de conformidade de regulamentações como GDPR, HIPAA e SOX, fornecendo controles de acesso documentados e trilhas de auditoria.

Capacidades abrangentes de auditoria: Os sistemas modernos registram todas as tentativas de acesso, bem-sucedidas ou fracassadas, criando registros detalhados para monitoramento de segurança e relatórios de conformidade. Esses registros mostram quem acessou quais arquivos, quando eles os acessaram e de quais locais.

Exposição reduzida ao risco: Quando links compartilhados acidentalmente acabam em mãos erradas por meio de encaminhamento de e-mail ou roubo de dispositivos, a proteção por senha fornece segurança adicional que mantém seu conteúdo seguro. Essa barreira adicional reduz significativamente o risco de violações de dados por erro humano.

Recursos avançados de segurança

As soluções modernas de compartilhamento de arquivos protegidos por senha incorporam várias camadas de segurança que vão muito além dos requisitos básicos de senha. Esses recursos fornecem proteção de nível corporativo para organizações que lidam com dados altamente confidenciais.

Os recursos avançados de segurança são essenciais para proteger segredos, como dados comerciais confidenciais, credenciais e informações proprietárias, contra acesso não autorizado.

Integração de autenticação multifator

A autenticação de dois fatores combinada com a proteção por senha cria uma estrutura de segurança robusta. Os usuários devem fornecer uma senha e um método de verificação secundário, como um código enviado para o dispositivo móvel ou uma verificação biométrica. Essa abordagem de autenticação dupla praticamente elimina os riscos de acesso não autorizado, mesmo que as senhas sejam comprometidas.

Controles de acesso baseados em tempo

As senhas com limite de tempo restringem o acesso a janelas de tempo específicas, expirando automaticamente após períodos predeterminados. Esse recurso é especialmente valioso para projetos temporários ou colaborações urgentes. Você pode definir datas de expiração alinhadas aos cronogramas do projeto, garantindo que o acesso seja automaticamente revogado quando não for mais necessário. Links únicos são ideais para proteger detalhes financeiros e acordos confidenciais. Esse método também é perfeito para compartilhar informações secretas, como credenciais ou detalhes confidenciais do projeto, garantindo que dados confidenciais sejam acessíveis apenas uma vez. Os bate-papos seguros também podem ser conduzidos usando links únicos, que garantem que as comunicações permaneçam confidenciais e se autodestruam automaticamente após o uso.

As senhas de uso único levam esse conceito adiante ao se tornarem inválidas após o primeiro acesso bem-sucedido. Essa abordagem funciona perfeitamente para análises únicas de documentos ou informações confidenciais que só devem ser acessadas uma vez. Links únicos garantem que os dados não possam ser recuperados novamente após o acesso, garantindo total privacidade.

Restrições geográficas e de rede

As restrições de endereço IP limitam o acesso ao documento a localizações geográficas específicas ou redes conhecidas. As organizações podem configurar o compartilhamento para permitir o acesso somente de redes corporativas, países específicos ou intervalos de IP predeterminados. Esse recurso impede o acesso de locais inesperados que possam indicar ameaças à segurança.

Medidas de segurança automatizadas

A geração automática de senhas cria credenciais complexas e aleatórias que resistem a ataques de força bruta. Esses sistemas geram senhas com combinações ideais de comprimento e caracteres, eliminando erros humanos no processo de criação de senhas.

Os bloqueios de conta são ativados após repetidas tentativas fracassadas de acesso, impedindo esforços automatizados de hacking. O sistema bloqueia temporariamente o acesso de endereços IP específicos ou contas de usuário que mostram padrões de comportamento suspeitos.

Melhores práticas para compartilhamento de arquivos protegidos por senha

A proteção eficaz por senha exige mais do que apenas definir credenciais fortes. As organizações devem implementar práticas abrangentes que abordem todo o ciclo de vida do compartilhamento.

Seguir as melhores práticas é crucial para proteger os segredos e garantir que as informações confidenciais permaneçam seguras durante todo o processo de compartilhamento.

Estratégia de gerenciamento de senhas

Use senhas fortes e exclusivas para cada arquivo ou pasta compartilhada. A reutilização de senhas em vários documentos cria vulnerabilidades de segurança em que uma senha comprometida expõe vários arquivos. Gere senhas com pelo menos 12 caracteres, incluindo letras maiúsculas, minúsculas, números e símbolos especiais.

Compartilhe senhas por meio de canais de comunicação separados e seguros a partir dos links de arquivos. Nunca inclua o link de compartilhamento e a senha no mesmo e-mail ou mensagem. Use aplicativos de mensagens criptografadas, chamadas telefônicas ou plataformas de comunicação seguras para transmitir senhas separadamente.

Gerenciamento de controle de acesso

Defina datas de expiração razoáveis para limitar as janelas de acesso com base nas necessidades comerciais reais. As colaborações temporárias devem ter períodos de acesso temporários correspondentes. Revise e atualize as datas de expiração à medida que os cronogramas do projeto mudam para manter os níveis de segurança adequados.

Audite regularmente o acesso aos arquivos e revogue as permissões de projetos concluídos. Os membros da equipe que saem da organização ou mudam de função devem ter seu acesso imediatamente revogado. Realize análises periódicas dos compartilhamentos ativos para identificar e remover permissões de acesso desnecessárias.

Documentação e procedimentos

Procedimentos de compartilhamento de senhas de documentos para consistência da equipe. Crie diretrizes claras sobre requisitos de complexidade de senhas, métodos de compartilhamento e cronogramas de revisão de acesso. Treine os membros da equipe sobre os procedimentos adequados para evitar lapsos de segurança causados por erro humano ou falha de comunicação.

Estabeleça protocolos para lidar com senhas esquecidas e problemas de acesso. Defina quem pode redefinir senhas, com que rapidez as redefinições devem ocorrer e quais etapas de verificação são necessárias antes de fornecer novas credenciais.

Casos de uso específicos do setor

Diferentes setores têm requisitos exclusivos para o compartilhamento de arquivos protegidos por senha, impulsionados pelas necessidades de conformidade regulatória e pela confidencialidade de seus dados.

Registros médicos e de saúde

As organizações de saúde usam a proteção por senha para manter a conformidade com a HIPAA ao compartilhar informações de pacientes entre provedores. Registros médicos, imagens de diagnóstico, resultados de testes e gravações de sessões de telessaúde exigem manuseio seguro durante a transmissão e o armazenamento. O compartilhamento seguro de links é particularmente benéfico para setores como biotecnologia e saúde, onde dados confidenciais devem ser protegidos contra acesso não autorizado.

Proteja com senha os arquivos de pacientes compartilhados entre profissionais de saúde para garantir que somente profissionais médicos autorizados possam acessar informações confidenciais de saúde. Permita o compartilhamento seguro de resultados de testes e imagens de diagnóstico, mantendo trilhas de auditoria detalhadas que demonstram conformidade com os regulamentos de privacidade.

As plataformas de telessaúde se beneficiam particularmente da proteção por senha ao armazenar e compartilhar gravações de consultas. Essas sessões geralmente contêm informações de saúde altamente pessoais que exigem o mais alto nível de segurança durante o armazenamento e a transferência entre os membros da equipe de saúde.

Gerenciamento de documentos legais

Os escritórios jurídicos protegem a confidencialidade do cliente protegendo arquivos de casos, documentos de descoberta e comunicações advogado-cliente com proteção por senha. Os rígidos requisitos de confidencialidade do setor jurídico tornam o compartilhamento seguro de arquivos essencial para manter a ética profissional e a confiança do cliente.

Compartilhe documentos de descoberta com segurança entre equipes jurídicas durante o litígio, mantendo registros de acesso detalhados que podem ser usados em processos judiciais. A proteção por senha garante que as comunicações privilegiadas permaneçam confidenciais mesmo quando compartilhadas com conselheiros ou especialistas.

As negociações de contratos se beneficiam dos recursos de compartilhamento seguro que permitem que várias partes revisem e comentem acordos confidenciais, mantendo o controle sobre quem pode acessar cada versão dos documentos.

Segurança de serviços financeiros

As instituições financeiras confiam na proteção por senha para proteger documentos de transações, trilhas de auditoria e informações confidenciais de clientes. Os requisitos regulatórios em finanças exigem medidas de segurança abrangentes com documentação detalhada dos controles de acesso.

As empresas de investimento usam o compartilhamento protegido por senha ao distribuir relatórios de pesquisa, informações de portfólio e materiais de due diligence para investidores qualificados. O sistema mantém registros de quem acessou quais informações e quando, apoiando a conformidade com as regulamentações de valores mobiliários.

As operações bancárias exigem o compartilhamento seguro da documentação do empréstimo, relatórios de crédito e análise financeira. A proteção por senha garante que os dados financeiros do cliente permaneçam confidenciais, ao mesmo tempo em que permite a colaboração necessária entre departamentos e parceiros externos.

Escolhendo a solução certa de compartilhamento protegido por senha

A seleção de uma solução apropriada exige a avaliação de vários fatores técnicos e comerciais que se alinham às necessidades específicas e aos requisitos de segurança da sua organização.

Avaliação de segurança e conformidade

Os padrões de criptografia servem como base de qualquer solução de compartilhamento seguro. Procure plataformas que ofereçam criptografia AES-256 ou padrões equivalentes de alto nível. Verifique se a solução fornece criptografia de ponta a ponta, garantindo que seus dados permaneçam protegidos durante a transferência e enquanto armazenados em servidores. A importância da criptografia de ponta a ponta está em proteger os dados do usuário da vigilância, oferecendo uma camada crítica de privacidade e segurança.

Certificações de segurança como a ISO 27001 indicam que o provedor segue as práticas estabelecidas de gerenciamento de segurança. Essas certificações demonstram a validação por terceiros de controles e processos de segurança que protegem seus dados.

Os recursos de conformidade específicos do setor se tornam essenciais para os setores regulamentados. As organizações de saúde precisam de soluções compatíveis com a HIPAA, enquanto os serviços financeiros exigem recursos que suportem a conformidade com a SOX. Avalie se a plataforma fornece os recursos de documentação e relatórios de conformidade necessários.

Fatores de integração e usabilidade

A compatibilidade com as ferramentas de negócios existentes afeta a adoção do usuário e a eficiência do fluxo de trabalho. A solução deve se integrar perfeitamente aos sistemas de e-mail, plataformas de gerenciamento de projetos e serviços de armazenamento em nuvem que sua organização já usa.

As considerações de escalabilidade incluem suporte para equipes em crescimento, aumento dos volumes de arquivos e expansão das necessidades de colaboração. Avalie se a plataforma pode lidar com a trajetória de crescimento da sua organização sem exigir mudanças significativas nos processos de compartilhamento.

A experiência do usuário afeta diretamente a eficácia da segurança. Processos de autenticação complexos ou complicados incentivam os usuários a encontrar soluções alternativas que comprometam a segurança. Teste a solução com usuários reais para garantir que a interface ofereça suporte às metas de segurança e produtividade.

Critérios de avaliação de características

Erros comuns de proteção por senha a serem evitados

As organizações frequentemente comprometem sua segurança por meio de erros previsíveis que prejudicam a eficácia da proteção por senha. Entender essas armadilhas ajuda a criar práticas de segurança mais fortes.

Práticas fracas de senha

Usar senhas fracas ou fáceis de adivinhar representa a falha de segurança mais comum. Senhas como “password123” ou nomes de empresas com anos fornecem proteção mínima contra determinados invasores. Evite palavras do dicionário, informações pessoais e padrões previsíveis que as ferramentas automatizadas podem facilmente decifrar.

A reutilização de senhas em vários arquivos compartilhados cria riscos de segurança em cascata. Quando uma senha é comprometida, os invasores obtêm acesso a todos os arquivos usando a mesma credencial. Gere senhas exclusivas para cada instância de compartilhamento para conter possíveis violações.

Lapsos de segurança de comunicação

Compartilhar senhas e links de arquivos pelo mesmo canal de comunicação aumenta consideravelmente os riscos de segurança. As mensagens de e-mail contendo os dois elementos fornecem tudo o que um invasor precisa para interceptar a comunicação. Use canais separados e seguros para transmissão de senhas.

Os métodos inadequados de transmissão de senhas incluem e-mails não criptografados, mensagens de texto e plataformas de mensagens instantâneas sem criptografia de ponta a ponta. Esses métodos de comunicação podem ser interceptados durante a transmissão ou armazenados de forma insegura nos servidores.

Supervisões do gerenciamento de acesso

Esquecer de definir datas de expiração permite acesso indefinido a arquivos que deveriam ter disponibilidade limitada. Colaborações temporárias exigem períodos de acesso temporários. Sem datas de vencimento, ex-funcionários, projetos concluídos e parcerias desatualizadas mantêm acesso desnecessário a informações confidenciais.

Não revogar o acesso quando as circunstâncias mudam cria vulnerabilidades de segurança contínuas. Os membros da equipe que mudarem de função, deixarem a organização ou concluírem projetos devem ter seu acesso removido imediatamente. As análises de acesso regulares ajudam a identificar e eliminar permissões desnecessárias.

Negligenciar o monitoramento dos registros de acesso significa perder padrões de atividades suspeitas que poderiam indicar violações de segurança. Tempos de acesso incomuns, localizações geográficas inesperadas ou várias tentativas fracassadas de login geralmente indicam tentativas de acesso não autorizadas que exigem atenção imediata.

Futuro do compartilhamento de arquivos protegidos por senha

Assim como os links estáticos tradicionais forneciam acesso básico, as soluções modernas de compartilhamento de arquivos protegidos por senha oferecem segurança e controle avançados, da mesma forma que outros processos de automação digital evoluíram para enfrentar novos desafios.

As tecnologias emergentes estão reformulando a forma como as organizações abordam o compartilhamento de arquivos protegidos por senha, prometendo maior segurança com melhor experiência do usuário.

Autenticação de próxima geração

A integração da autenticação biométrica oferece segurança mais forte do que as senhas tradicionais, ao mesmo tempo que simplifica a experiência do usuário. O reconhecimento de impressão digital, o reconhecimento facial e a autenticação por voz fornecem identificadores exclusivos que não podem ser esquecidos, compartilhados ou facilmente comprometidos.

Os sistemas de acesso sem senha usam chaves criptográficas e autenticação baseada em dispositivos para eliminar completamente as vulnerabilidades de senha. Esses sistemas geram credenciais de acesso exclusivas para cada sessão, oferecendo benefícios de segurança sem exigir que os usuários se lembrem de senhas complexas.

Integração de inteligência artificial

Os sistemas de detecção de ameaças com inteligência artificial analisam os padrões de acesso para identificar automaticamente comportamentos suspeitos. Esses sistemas podem detectar tempos de login incomuns, acesso geográfico inesperado ou padrões anormais de acesso a arquivos que podem indicar contas comprometidas ou tentativas de acesso não autorizadas.

O gerenciamento automatizado de acesso usa aprendizado de máquina para otimizar as políticas de segurança com base nos padrões reais de uso. O sistema pode ajustar automaticamente as datas de validade, os requisitos de senha e os controles de acesso com base nos cronogramas do projeto e nos padrões de colaboração.

Blockchain e sistemas de conhecimento zero

A tecnologia Blockchain oferece recursos de registro e verificação invioláveis que fortalecem a responsabilidade e a transparência. Esses sistemas criam registros imutáveis de acesso a arquivos que não podem ser alterados ou excluídos, fornecendo trilhas de auditoria superiores para investigações de conformidade e segurança.

Modelos de criptografia de conhecimento zero garantem que os provedores de serviços não possam descriptografar os arquivos do usuário, mesmo com acesso administrativo. Essa abordagem fornece proteção máxima de privacidade, garantindo que somente usuários autorizados possam descriptografar e acessar o conteúdo compartilhado.

Análise e monitoramento avançados

Sistemas de análise sofisticados identificam padrões de acesso incomuns e sinalizam possíveis riscos de segurança antes que os ataques se materializem. Esses sistemas analisam o comportamento do usuário, o tempo de acesso e os padrões de interação de arquivos para detectar anomalias que possam indicar ameaças à segurança.

Os modelos de segurança preditiva usam dados históricos para antecipar possíveis vulnerabilidades e recomendar medidas de segurança proativas. As organizações podem ajustar suas políticas de compartilhamento e controles de segurança com base em insights baseados em dados sobre padrões reais de uso e fatores de risco.

Estratégia de implementação para organizações

A implantação bem-sucedida do compartilhamento de arquivos protegidos por senha exige uma abordagem estruturada que aborde fatores técnicos, processuais e culturais em sua organização.

Fase de avaliação e planejamento

Avalie suas práticas atuais de compartilhamento de arquivos para identificar lacunas de segurança e requisitos de conformidade. Documente como sua organização atualmente compartilha informações confidenciais, quem tem acesso a quais arquivos e onde existem vulnerabilidades de segurança.

Defina os requisitos de segurança com base nas regulamentações do setor, nas necessidades comerciais e na tolerância a riscos. Determine quais tipos de arquivos exigem proteção por senha, por quanto tempo o acesso deve permanecer válido e quais recursos de auditoria são necessários para gerar relatórios de conformidade.

Abordagem de implantação e treinamento

Implemente gradualmente o compartilhamento protegido por senha, começando com os arquivos mais confidenciais e os cenários de maior risco. Essa abordagem em fases permite que você refine os processos e aborde as preocupações dos usuários antes de expandir para a implementação em toda a organização.

Forneça um treinamento abrangente que abranja tanto os procedimentos técnicos quanto os fundamentos de segurança. Os usuários precisam entender não apenas como criar links seguros e gerenciar senhas, mas também por que essas medidas de segurança são importantes para proteger as informações comerciais e de clientes.

Monitoramento e otimização

Estabeleça métricas para medir a eficácia da segurança e a adoção pelo usuário. Monitore a conformidade da força da senha, anomalias no registro de acesso e feedback do usuário para identificar áreas de melhoria em suas políticas e procedimentos de compartilhamento.

As análises regulares de segurança devem avaliar se suas políticas de proteção por senha permanecem efetivas à medida que sua organização cresce e as necessidades de negócios evoluem. Atualize os requisitos com base em novas regulamentações, ameaças emergentes e lições aprendidas com os padrões reais de uso.

O compartilhamento de arquivos protegidos por senha representa um controle de segurança fundamental para organizações que levam a sério a proteção de suas informações confidenciais. A combinação de conveniência e segurança possibilita o compartilhamento seguro de arquivos, mantendo a produtividade e a eficácia da colaboração.

A chave para o sucesso está na implementação de políticas abrangentes que abordem a força da senha, o gerenciamento de acesso e o treinamento de usuários. As organizações que adotam uma abordagem sistemática para o compartilhamento protegido por senha podem compartilhar arquivos com segurança e, ao mesmo tempo, atender aos requisitos de conformidade e proteger seus ativos de dados mais valiosos.

Comece avaliando suas práticas atuais de compartilhamento de arquivos e identificando onde a proteção por senha pode reduzir os riscos de segurança. Fique tranquilo sabendo que a implementação adequada dessas medidas de segurança fortalecerá significativamente os recursos de proteção de dados da sua organização e, ao mesmo tempo, permitirá a colaboração segura com parceiros e clientes.

Considerações finais

O compartilhamento de arquivos protegidos por senha é uma medida de segurança essencial para proteger informações confidenciais no cenário digital atual. Ao combinar a conveniência do compartilhamento de links com recursos robustos de controle de acesso, criptografia e segurança avançada, organizações e indivíduos podem compartilhar arquivos com confiança sem correr o risco de acesso não autorizado. Soluções como a Hivenet fornecem plataformas fáceis de usar que suportam o compartilhamento seguro de arquivos grandes, monitoramento de acesso em tempo real e conformidade com as regulamentações do setor. À medida que as ameaças evoluem, a adoção do compartilhamento de arquivos protegidos por senha junto com tecnologias emergentes, como autenticação multifator e segurança baseada em IA, garantirá que seus dados permaneçam protegidos. Adotar essas melhores práticas permite que você mantenha a privacidade, aprimore a colaboração e fique tranquilo sabendo que seus documentos estão seguros.

Perguntas frequentes (FAQ)

O que é compartilhamento de arquivos protegido por senha?

O compartilhamento de arquivos protegidos por senha é um método de compartilhar arquivos ou pastas exigindo que os destinatários insiram uma senha antes de acessar o conteúdo. Isso adiciona uma camada extra de segurança além de apenas compartilhar um link, garantindo que somente usuários autorizados possam visualizar ou baixar os arquivos.

Como o compartilhamento de arquivos protegidos por senha aumenta a segurança?

Ao exigir uma senha para acessar arquivos compartilhados, usuários não autorizados que obtiverem o link não poderão abrir o conteúdo sem a senha correta. Combinado com criptografia e controles de acesso, isso evita violações de dados causadas por exposição ou interceptação acidental.

Posso compartilhar arquivos com pessoas que não têm uma conta?

Sim Muitas plataformas seguras de compartilhamento de arquivos, incluindo a Hivenet, permitem que você compartilhe arquivos com qualquer pessoa, independentemente de ela ter uma conta. Os destinatários simplesmente usam o link seguro e a senha que você fornece para acessar os arquivos.

Quais tipos e tamanhos de arquivos posso compartilhar com segurança?

Você pode compartilhar arquivos de qualquer tipo e tamanho, incluindo arquivos grandes e pastas inteiras. Plataformas como a Hivenet suportam arquivos de até vários gigabytes, garantindo que você possa compartilhar tudo, desde documentos e fotos até vídeos e arquivos CAD com segurança.

Como faço para criar um link protegido por senha?

Ao fazer o upload de seus arquivos, você pode definir uma senha e, opcionalmente, uma data de validade antes de gerar o link de compartilhamento. Esse link, combinado com a senha, concede acesso seguro aos arquivos.

Posso definir datas de expiração ou revogar o acesso?

Sim Os serviços de compartilhamento de arquivos mais seguros permitem que você defina datas de validade nos links para que eles sejam desativados automaticamente após um determinado período. Você também pode revogar o acesso manualmente a qualquer momento para impedir imediatamente que os destinatários visualizem os arquivos.

Meus dados são criptografados durante o compartilhamento?

Absolutamente Os arquivos são criptografados em trânsito e em repouso usando padrões avançados de criptografia, como o AES-256. A criptografia de ponta a ponta garante que somente você e os destinatários autorizados possam descriptografar e acessar os dados.

O que acontece se alguém digitar a senha errada?

Depois de várias tentativas fracassadas de senha, muitas plataformas implementam medidas de segurança, como bloquear temporariamente o acesso ou alertar os administradores para evitar ataques de força bruta.

Posso rastrear quem acessou meus arquivos compartilhados?

Sim As soluções seguras de compartilhamento de arquivos geralmente fornecem registros de auditoria e registros de acesso que mostram quem acessou os arquivos, quando e de qual dispositivo ou local. Isso ajuda na conformidade e no monitoramento.

Há links únicos disponíveis para dados confidenciais?

Sim Os links únicos permitem que o conteúdo compartilhado seja acessado apenas uma vez antes que o link expire automaticamente. Isso é ideal para compartilhar informações altamente confidenciais, como detalhes financeiros ou contratos.

Posso proteger pastas e arquivos individuais com senha?

Sim Normalmente, você pode proteger com senha arquivos individuais e pastas inteiras, controlando o acesso em vários níveis.

Como posso compartilhar a senha com os destinatários com segurança?

Por motivos de segurança, sempre compartilhe senhas por meio de um canal de comunicação separado do link do arquivo, como por meio de chamada telefônica, aplicativo de mensagens criptografadas ou SMS, para reduzir o risco de interceptação.

Quais setores se beneficiam mais do compartilhamento de arquivos protegidos por senha?

Setores com necessidades rígidas de privacidade e conformidade de dados, como saúde, serviços jurídicos, financeiros e biotecnologia, se beneficiam muito. A proteção por senha ajuda a cumprir regulamentações como HIPAA, GDPR e SOX.

Posso integrar o compartilhamento de arquivos protegidos por senha com outras ferramentas?

Muitas plataformas oferecem APIs e integrações com ferramentas comerciais populares, permitindo que você incorpore o compartilhamento seguro em seus fluxos de trabalho e aplicativos existentes.

Quais são os erros comuns a serem evitados ao usar o compartilhamento de arquivos protegido por senha?

Evite senhas fracas ou reutilizadas, compartilhe senhas e links juntos, deixe de definir datas de validade e não revogue o acesso quando não for mais necessário. Auditorias regulares e treinamento de usuários são essenciais.

Como o compartilhamento de arquivos protegidos por senha se compara ao compartilhamento básico de links?

Ao contrário do compartilhamento básico de links, em que qualquer pessoa com o URL pode acessar arquivos, o compartilhamento protegido por senha exige autenticação, reduzindo significativamente os riscos de acesso não autorizado.

O compartilhamento de arquivos protegidos por senha é fácil de usar?

Sim As plataformas modernas oferecem interfaces fáceis de usar que simplificam o upload de arquivos, a definição de senhas, a geração de links e o gerenciamento do acesso de qualquer dispositivo.

Posso usar o compartilhamento de arquivos protegido por senha em dispositivos móveis?

Definitivamente. A maioria dos serviços oferece suporte a aplicativos móveis ou interfaces web responsivas, permitindo compartilhamento e acesso seguros em smartphones e tablets.

O que devo procurar ao escolher um serviço de compartilhamento de arquivos protegido por senha?

Os principais fatores incluem padrões de criptografia robustos, facilidade de uso, capacidade de definir senhas e datas de validade, registro de auditoria, certificações de conformidade e suporte para arquivos e pastas grandes.

Como a autenticação multifator aprimora o compartilhamento de arquivos protegidos por senha?

A autenticação multifator adiciona uma etapa adicional de verificação além da senha, como um código enviado para um dispositivo móvel, melhorando consideravelmente a segurança ao reduzir o risco de acesso não autorizado.

Posso personalizar a experiência de compartilhamento com um domínio ou marca personalizados?

Sim Algumas plataformas oferecem opções para usar um domínio personalizado e remover a marca padrão, proporcionando uma experiência perfeita e profissional para seus destinatários.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.