SFTP : Guide complet du protocole de transfert de fichiers sécurisé

Les transferts de fichiers se produisent des milliards de fois par jour, mais la plupart des entreprises utilisent toujours des protocoles qui envoient des informations d'identification et des données en texte brut. Lorsqu'un seul transfert non chiffré peut exposer des informations sensibles à des attaquants, le choix du bon protocole de transfert de fichiers sécurisé n'est pas facultatif, mais essentiel.

Le protocole SFTP (SSH File Transfer Protocol) résout ce problème en chiffrant tout : vos fichiers, vos commandes et vos informations de connexion. Le SFTP est largement utilisé pour les transferts de fichiers professionnels, garantissant un échange de données sécurisé et efficace au sein des organisations. Contrairement au FTP traditionnel qui laisse vos données exposées, le SFTP enveloppe toutes les communications dans un cryptage de niveau militaire, ce qui en fait le choix idéal pour les organisations qui prennent la sécurité au sérieux. Le SFTP joue un rôle crucial dans le chiffrement des données, y compris les commandes et les informations d'identification, de sorte que l'interception ou la falsification sont extrêmement difficiles. Développé à l'origine en tant que protocole propriétaire par SSH Communications Security en 1997, le SFTP est depuis devenu une norme largement adoptée pour les transferts de fichiers sécurisés.

Ce guide couvre tout ce dont vous avez besoin pour comprendre le SFTP, de son fonctionnement aux raisons pour lesquelles il surpasse les autres méthodes de transfert de fichiers. Le protocole SFTP est particulièrement important pour la sécurité des données, car il aide les entreprises à se conformer aux normes telles que PCI DSS, SOX et GLBA lorsqu'elles traitent des informations sensibles ou réglementées. Il permet également aux organisations d'échanger des fichiers en toute sécurité entre ordinateurs, en particulier dans les environnements d'entreprise. Vous découvrirez les étapes pratiques de mise en œuvre, découvrirez des cas d'utilisation réels et acquerrez les connaissances nécessaires pour prendre des décisions éclairées concernant la sécurité des transferts de fichiers de votre organisation.

Qu'est-ce que le SFTP ?

SFTP est l'abréviation de SSH File Transfer Protocol (également appelé protocole de transfert de fichiers sécurisé), un protocole réseau conçu spécifiquement pour le transfert de fichiers crypté et une gestion robuste des fichiers à distance. Conçu comme une extension de Secure Shell (SSH) version 2.0, le SFTP s'appuie sur la même base de sécurité qui protège l'accès aux serveurs distants dans le monde entier. Il a été conçu par l'Internet Engineering Task Force (IETF) pour améliorer les capacités de SSH. Le protocole de transfert de fichiers SFTP offre des avantages significatifs par rapport aux protocoles traditionnels tels que FTP, car il fournit un cryptage et une authentification puissants qui protègent les données contre l'interception et l'accès non autorisé. Le SFTP fournit un cryptage et une authentification puissants, protégeant contre les attaques de type « man-in-the-middle » et garantissant des transferts de fichiers sécurisés et fiables.

Le protocole chiffre toutes les données, les commandes et les informations d'authentification à l'aide d'algorithmes cryptographiques puissants tels que l'AES-256. Cela signifie que chaque transfert de fichiers, chaque liste de répertoires et chaque modification d'autorisation passent par un tunnel crypté que les attaquants ne peuvent ni lire ni modifier. En outre, le SFTP peut reprendre les transferts interrompus, fournir des listes de répertoires et autoriser la suppression de fichiers à distance, ce qui en fait un outil polyvalent pour la gestion sécurisée des fichiers. Au fil des ans, le SFTP a évolué pour inclure des fonctionnalités telles que le verrouillage des fichiers et une meilleure gestion des erreurs, améliorant ainsi sa fiabilité et ses fonctionnalités.

Principales caractéristiques qui distinguent le SFTP :

- Connexion sécurisée unique: fonctionne sur le port 22, ce qui simplifie la configuration du pare-feu

- Chiffrement complet: protège les données, les commandes et les informations d'identification en transit

- Opérations avancées sur les fichiers: prend en charge la reprise des transferts interrompus, la gestion des répertoires et les autorisations de fichiers, ce qui permet une gestion des fichiers fluide et efficace

- Compatibilité multiplateforme: fonctionne parfaitement sur les systèmes Linux, Windows et macOS

- Flexibilité de l'authentification: prend en charge les mots de passe, les clés SSH et les méthodes d'authentification multifactorielles

Le SFTP n'est pas un simple FTP doté d'une sécurité accrue, c'est un protocole complètement différent, conçu à partir de zéro pour des transferts de fichiers sécurisés.

Comment fonctionne le SFTP

Comprendre le fonctionnement du SFTP vous permet de l'implémenter correctement et de résoudre les problèmes lorsqu'ils surviennent. Le processus commence lorsque votre client SFTP établit une connexion sécurisée à un serveur SFTP via le protocole SSH, créant ainsi un flux de données fiable pour des transferts de fichiers sécurisés. SFTP permet aux utilisateurs de gérer des fichiers sur des systèmes distants de manière sécurisée et efficace, ce qui vous permet de charger, de télécharger et d'organiser des fichiers au sein de sessions cryptées.

Le processus de connexion

- Poignée de main SSH: le client et le serveur négocient des méthodes de chiffrement et échangent des clés d'hôte à des fins de vérification

- Authentification: l'utilisateur prouve son identité au moyen de mots de passe, de clés SSH ou d'une authentification multifactorielle

- Création d'une chaîne: un canal de sous-système sécurisé s'ouvre spécifiquement pour les opérations de transfert de fichiers

- Communication cryptée: toutes les commandes et données suivantes transitent par ce tunnel crypté. Le protocole SFTP chiffre toutes les données, commandes et informations d'identification pendant le transfert, garantissant ainsi la confidentialité et l'intégrité. SFTP prend en charge plusieurs opérations simultanées identifiées par des numéros uniques attribués par le client, ce qui permet une gestion des fichiers efficace et organisée.

La connexion SSH crée un canal sécurisé dans lequel SFTP fonctionne en tant que sous-système. Cette conception signifie que vous ne vous contentez pas de transférer des fichiers : vous gérez un système de fichiers distant via une connexion cryptée qui préserve l'intégrité des données grâce au hachage cryptographique. Le SFTP utilise des codes d'authentification des messages tels que HMAC-SHA2 pour garantir l'intégrité des données pendant le transit, renforçant ainsi sa sécurité. Le SFTP utilise l'architecture TCP (Transmission Control Protocol) pour ses opérations, ce qui garantit un transfert de données fiable. De plus, le protocole prend en charge une manière générique d'indiquer des commandes étendues et les inclut dans la négociation de version, ce qui le rend adaptable à divers cas d'utilisation.

Méthodes d'authentification

Le SFTP prend en charge plusieurs approches d'authentification :

- authentification par mot de passe: combinaison traditionnelle nom d'utilisateur/mot de passe

- Cryptographie à clé publique: les clés SSH offrent une sécurité renforcée par rapport aux mots de passe

- Authentification multifactorielle: combine plusieurs méthodes de vérification pour renforcer la sécurité

- Authentification basée sur des certificats: Utilise des certificats X.509 pour les environnements d'entreprise

La méthode d'authentification pour le SFTP ne nécessite pas de certificats et repose plutôt sur l'authentification hors bande, ce qui simplifie le processus par rapport au FTPS. Le SFTP et le FTPS peuvent tous deux utiliser la cryptographie à clé publique pour l'authentification, mais ils l'implémentent différemment, le SFTP utilisant des clés SSH et le FTPS s'appuyant sur des certificats X.509.

La vérification de la clé d'hôte protège contre les attaques de type « man-in-the-middle » en garantissant que vous vous connectez au serveur légitime, et non à un imposteur. Le SFTP améliore cette protection en vérifiant la clé publique du serveur, ajoutant ainsi une couche de sécurité supplémentaire à la connexion.

SFTP contre FTP contre FTPS

Le choix entre les protocoles de transfert de fichiers se résume souvent à des exigences de sécurité, mais les différences vont bien au-delà du simple chiffrement. Comprendre les principales différences entre SFTP, FTPS et d'autres protocoles, telles que les fonctionnalités de sécurité, l'utilisation des ports et les exigences de conformité, peut vous aider à sélectionner la solution adaptée à vos besoins.

En termes de sécurité, SFTP et FTPS sont considérés comme des versions sécurisées des protocoles de transfert de fichiers, car ils utilisent des méthodes de cryptage telles que SSH et SSL/TLS pour protéger les données pendant la transmission, contrairement au FTP traditionnel. L'utilisation du protocole FTP vous expose à des risques de sécurité importants, notamment au transfert de données non chiffrées et à une authentification faible, tandis que les protocoles SFTP et FTPS atténuent ces risques en fournissant un cryptage robuste et des méthodes d'authentification sécurisées. Ces protocoles vous permettent de transférer des fichiers de manière sûre et efficace, garantissant ainsi la protection des informations sensibles.

À titre de comparaison, le protocole TFTP (Trivial File Transfer Protocol) est beaucoup plus simple et est souvent utilisé pour des tâches telles que les mises à jour du microprogramme des appareils et le démarrage du réseau, mais il ne possède pas les fonctionnalités de sécurité des protocoles SFTP et FTPS.

Comparaison de sécurité

FTP (protocole de transfert de fichiers) envoie tout en texte clair. Votre nom d'utilisateur, votre mot de passe et le contenu de vos fichiers circulent sur le réseau sans protection. Cela rend le FTP totalement inadapté à toutes les données sensibles et non conforme aux réglementations telles que HIPAA, PCI DSS ou GDPR.

FTPS (protocole de transfert de fichiers sécurisé) ajoute le cryptage SSL/TLS au FTP traditionnel, résolvant ainsi le problème du texte en clair. Cependant, le FTPS fonctionne comme un « cryptage FTP + » plutôt que comme un protocole sécurisé spécialement conçu, ce qui entraîne des problèmes de complexité. Le protocole FTPS utilise le cryptage SSL/TLS et des certificats X.509 pour des raisons de sécurité, ce qui peut compliquer la gestion des pare-feux. Les commandes SFTP offrent un meilleur contrôle sur la gestion des fichiers par rapport aux commandes FTPS, dont les fonctions sont plus simples et limitées.

SFTP fournit un cryptage de bout en bout pour toutes les communications. Construit sur le modèle de sécurité éprouvé de SSH, il chiffre les commandes, les données et l'authentification du début à la fin. Il est le plus souvent utilisé en tant que sous-système des implémentations du protocole SSH version 2, garantissant une intégration fluide avec les systèmes d'accès à distance sécurisés.

Différences de configuration réseau

Voici où les avantages du SFTP deviennent évidents :

Protocole

Ports requis

Complexité du pare-feu

Canaux de données

FTP

Plus de 21 ports dynamiques

Haut

Connexion de données séparée

FTPS

989/990 + ports dynamiques

Très élevé

Plusieurs canaux cryptés

SFTP

22 uniquement (port spécifié)

Faible

Tunnel SSH unique

Le fonctionnement à port unique du SFTP signifie que vous ouvrez un port spécifié (généralement le port 22) sur votre pare-feu et c'est terminé. Le FTPS nécessite plusieurs ports et des règles de pare-feu complexes qui ne fonctionnent pas toujours correctement dans les environnements NAT ou les réseaux restrictifs. Le FTPS peut fonctionner selon deux modes : le FTPS explicite, qui utilise le port 21 et passe à un canal SSL/TLS sécurisé après la connexion initiale, et le FTPS implicite, qui utilise le port 990 pour une connexion toujours sécurisée. Le protocole FTPS utilise le protocole SSL (Secure Sockets Layer) ou TLS pour chiffrer les connexions, renforçant ainsi la sécurité du protocole FTP existant. Le protocole SFTP est donc préféré pour une utilisation avec des pare-feux en raison de sa connexion à port unique, ce qui réduit les vulnérabilités potentielles. En outre, le SFTP permet un partage de fichiers sécurisé et est capable de fonctionner via la traduction d'adresses réseau (NAT) et l'Internet public, garantissant ainsi la flexibilité dans divers environnements réseau.

Un serveur FTP gère les connexions et la sécurité pour FTP et FTPS, jouant un rôle crucial dans le transfert sécurisé de fichiers et l'intégration à l'infrastructure de sécurité.

Performances et compatibilité

Le FTPS peut fournir des vitesses de transfert brutes plus rapides en raison de la réduction de la charge de protocole, mais ses exigences en matière de multiport ralentissent souvent les opérations dans des environnements réels dotés de pare-feux et de politiques de sécurité.

Le SFTP introduit une surcharge de chiffrement qui réduit légèrement les vitesses de transfert par rapport au FTP non chiffré, mais ce compromis garantit une sécurité qui empêche les violations de données d'une valeur de plusieurs millions en dommages et intérêts et en amendes réglementaires. En outre, le SFTP entraîne généralement des vitesses de transfert de fichiers plus lentes que le FTPS en raison de la surcharge liée au chiffrement SSH et aux accusés de réception des commandes, bien que ses avantages en matière de sécurité l'emportent souvent sur cette limitation.

Les systèmes modernes privilégient de plus en plus le SFTP. Les navigateurs Web abandonnent complètement le support FTP, tandis que le SSH/SFTP reste universellement pris en charge sur tous les systèmes d'exploitation et environnements de développement.

Port SFTP et configuration réseau

SFTP utilise le port 22 par défaut, le même port que SSH. Il n'existe pas de port SFTP distinct car le SFTP fonctionne comme un sous-système au sein de SSH, et non comme un service indépendant. Le protocole SFTP est étroitement intégré à SSH, assurant un transfert de fichiers sécurisé et une gestion de fichiers à distance via une seule connexion cryptée.

Cette opération à port unique simplifie considérablement la configuration du pare-feu. Au lieu de gérer plusieurs ports et des règles complexes comme l'exige le protocole FTPS, vous ne configurez qu'une seule règle : autorisez le port TCP 22 à accéder à votre serveur SFTP.

Configuration de port alternative

Pour des raisons de sécurité ou d'organisation, vous pouvez configurer SSH (et donc SFTP) pour utiliser des ports alternatifs. Cela est souvent fait pour :

- Réduisez les tentatives d'attaques automatisées sur le port 22

- Respecter les politiques d'attribution des ports de l'organisation

- Séparer le trafic SFTP de l'accès SSH général

Les administrateurs du serveur peuvent modifier la configuration SSH pour écouter sur n'importe quel port disponible. Lorsqu'ils utilisent des ports non standard, les clients SFTP ont besoin du port spécifié dans leurs paramètres de connexion.

Avantages de la configuration du pare-feu

Contrairement aux serveurs FTP qui nécessitent des configurations de pare-feu complexes avec des plages de ports passives, le SFTP nécessite uniquement :

- Accès TCP entrant sur le port SSH (22 ou alternative configurée)

- Suivi des connexions établi pour le trafic de retour

Cette simplicité réduit les risques de mauvaise configuration et facilite le déploiement du SFTP dans des environnements réseau restreints.

Clients et serveurs SFTP

L'adoption généralisée du SFTP signifie que vous disposez d'excellentes options de client et de serveur sur toutes les principales plateformes. Les clients et serveurs SFTP sont des exemples de logiciels de transfert de fichiers conçus pour des transferts de fichiers sécurisés et fiables.

Clients SFTP populaires

Clients graphiques rendre les transferts de fichiers faciles à utiliser :

- WinSCP: Axé sur Windows avec des fonctionnalités avancées et une prise en charge des scripts

- Fichier Zilla: client multiplateforme prenant en charge plusieurs protocoles sécurisés

- Cyberduck: interface épurée pour les utilisateurs de Windows et macOS

- Client SSH Tectia: client professionnel doté de fonctionnalités de conformité

Outils de ligne de commande excellez dans l'automatisation et la création de scripts :

- commande sftp: intégré à OpenSSH, disponible sur Linux, macOS et Windows 10+

- scp: Copie simple de fichiers via des connexions SSH

- rsync via SSH: Synchronisation efficace avec les transferts delta

Solutions de serveur SFTP

Options open source:

- Ouvrez SSH: Le serveur SSH/SFTP standard pour les systèmes Linux et Unix

- Windows OpenSSH: prise en charge des serveurs SFTP natifs dans Windows 10 et Server 2019+

Solutions d'entreprise:

- Tectia SSH: serveur commercial doté de fonctionnalités avancées d'audit et de conformité

- Plateformes cloud: AWS Transfer Family, Azure Files et Google Cloud Storage proposent des services SFTP gérés

La plupart des serveurs SFTP sont fournis avec des implémentations de serveurs SSH, car SFTP s'exécute en tant que sous-système SSH. Cela signifie que si vous pouvez vous connecter à un serveur via SSH, vous disposez probablement également d'un accès SFTP.

Méthodes d'authentification SFTP

Une authentification forte est essentielle pour sécuriser les transferts de fichiers. La flexibilité du SFTP vous permet de choisir des méthodes qui correspondent à vos exigences de sécurité.

Authentification par clé SSH

La cryptographie à clé publique fournit l'authentification la plus puissante pour le SFTP. Vous générez une paire de clés (clés publiques et privées) où :

- La clé privée reste sécurisée sur votre système client

- La clé publique est installée sur le serveur SFTP

- L'authentification se fait par le biais d'une preuve cryptographique et non par la transmission de mots de passe

Les clés SSH résistent aux attaques par force brute et aux tentatives de phishing tout en permettant des transferts de fichiers automatisés sans stocker les mots de passe dans des scripts.

Gestion des clés SSH

La gestion des clés devient essentielle dans les environnements d'entreprise :

- Génération de clés: Utilisez des algorithmes puissants tels que RSA-4096 ou Ed25519

- Rotation des touches: Des mises à jour clés régulières garantissent la sécurité

- Révocation de l'accès: Supprimez rapidement les clés compromises ou inutilisées

- Gestion centralisée: Des outils tels que ssh-agent ou Enterprise Key Managers rationalisent les opérations

Authentification multifactorielle

Les solutions SFTP d'entreprise prennent souvent en charge l'authentification multifactorielle, combinant quelque chose que vous connaissez (mot de passe) avec quelque chose que vous possédez (jeton) ou quelque chose que vous êtes (biométrie). Cette approche répond aux exigences de conformité pour les environnements de haute sécurité.

La vérification de la clé d'hôte garantit que vous vous connectez au serveur légitime en comparant l'empreinte cryptographique du serveur à des valeurs correctes connues.

Solutions SFTP pour entreprises

Les organisations qui gèrent des données sensibles ou réglementées ont souvent besoin de fonctionnalités allant au-delà des serveurs SFTP de base. L'intégration du protocole SFTP dans les flux de travail des entreprises est essentielle pour automatiser les transferts de fichiers sécurisés et renforcer la sécurité des données. Les solutions d'entreprise répondent à ces exigences grâce à des plateformes de transfert de fichiers gérées.

Plateformes de transfert de fichiers géré (MFT)

Les solutions MFT d'entreprise intègrent le SFTP en tant que composant dans des écosystèmes complets de transfert de fichiers :

- IBM MQ: Plateforme de messagerie robuste dotée de fonctionnalités de transfert de fichiers sécurisé

- EFT GlobalScape: plateforme axée sur Windows dotée de fonctionnalités d'automatisation étendues

- Transport sécurisé Axway: Solution multiplateforme mettant l'accent sur la conformité et la surveillance

Ces plateformes fournissent des flux de travail automatisés, une surveillance en temps réel, une journalisation complète et des audits de conformité que les serveurs SFTP de base ne peuvent égaler.

Déploiement dans le cloud ou sur site

Services SFTP basés sur le cloud offre :

- Infrastructure gérée réduisant les frais de maintenance

- Dimensionnement automatique pour différentes charges de travail

- Sauvegarde et reprise après sinistre intégrées

- Certifications de conformité (SOC 2, FedRAMP, etc.)

Serveurs SFTP sur site fournir :

- Contrôle total de la localisation des données et des politiques de sécurité

- Intégration avec les systèmes d'authentification existants

- Personnalisation en fonction des besoins spécifiques de l'entreprise

- Aucune dépendance à l'égard de fournisseurs de services externes

De nombreuses organisations choisissent des approches hybrides, en utilisant le SFTP dans le cloud pour l'évolutivité tout en conservant les opérations sensibles sur l'infrastructure locale.

Intégration et automatisation

Les solutions SFTP d'entreprise s'intègrent aux processus métier via des flux de travail sécurisés et automatisés qui permettent d'échanger des fichiers avec des partenaires externes et des systèmes métier. Cela garantit des transferts de données efficaces et protégés dans le cadre des opérations quotidiennes.

- Connectivité API: Contrôle programmatique des transferts de fichiers et de la gestion des utilisateurs

- Moteurs de workflow: Traitement automatique déclenché par des événements de transfert de fichiers

- Systèmes de surveillance: Alertes en temps réel et pistes d'audit complètes

- Applications commerciales: Intégration directe à l'ERP, au CRM et à d'autres systèmes

Développement et intégration SFTP

La popularité de SFTP se traduit par une prise en charge étendue des bibliothèques dans tous les langages de programmation, permettant aux développeurs d'intégrer des transferts de fichiers sécurisés dans les applications et les flux de travail automatisés. Les bibliothèques SFTP permettent également aux développeurs d'accéder à des fichiers distants et de les gérer en toute sécurité depuis leurs applications.

Support des langages de programmation

Python les développeurs utilisent des bibliothèques telles que Paramiko et pysftp pour des fonctionnalités SFTP complètes. Ces bibliothèques gèrent les connexions SSH, l'authentification et les opérations sur les fichiers avec un code clair et lisible.

Java les environnements s'appuient sur des bibliothèques jCraft JSch ou SSHJ qui fournissent des fonctionnalités SFTP complètes au sein de l'écosystème Java, prenant en charge à la fois les applications autonomes et les frameworks d'entreprise.

Va les développeurs utilisent le package pkg/sftp pour les applications modernes et simultanées. Les caractéristiques de performance de Go en font un outil idéal pour les applications de transfert de fichiers à volume élevé.

C/C ++ l'intégration au niveau des systèmes utilise des bibliothèques telles que libssh ou libssh2, qui fournissent un contrôle de bas niveau pour les systèmes embarqués ou les applications critiques en termes de performances.

.NET et PHP les environnements disposent de bibliothèques SFTP matures permettant le développement d'applications multiplateformes pour des transferts de fichiers sécurisés.

Modèles d'intégration courants

L'intégration SFTP suit généralement les modèles suivants :

- Traitement par lots: transferts planifiés pour les rapports, les sauvegardes ou la synchronisation des données

- Transferts déclenchés par des événements: chargements de fichiers déclenchés par des événements de l'application ou des actions de l'utilisateur

- Canalisations CI/CD: Distribution sécurisée d'artefacts dans les flux de travail de déploiement de logiciels

- Intégration des données: Transfert des données entre les systèmes tout en respectant les exigences de sécurité

Ces intégrations prennent en charge la gestion des erreurs, la logique des nouvelles tentatives et la journalisation complète, essentielle pour les systèmes de production.

Cas d'utilisation et applications du SFTP

Le SFTP résout les problèmes du monde réel dans les secteurs où la sécurité, la conformité et la fiabilité sont les plus importantes. Il est couramment utilisé pour transférer des fichiers en toute sécurité depuis et vers des serveurs distants, garantissant ainsi un accès et une gestion sécurisés des données dans divers environnements.

Échange de données de santé

Les établissements de santé utilisent le protocole SFTP pour l'échange de dossiers médicaux électroniques (EHR), garantissant ainsi la conformité à la loi HIPAA tout en protégeant les données des patients. Les fichiers d'imagerie médicale, les résultats de laboratoire et les dossiers de traitement voyagent en toute sécurité entre les prestataires, tout en préservant la confidentialité des patients et l'intégrité des données.

Le cryptage fourni par SFTP répond aux exigences de sécurité techniques de la HIPAA, tandis que la journalisation complète prend en charge les pistes d'audit requises pour la conformité.

Services financiers

Les institutions financières s'appuient sur SFTP pour les rapports par lots liés à la conformité SOX, aux exigences PCI DSS et aux soumissions réglementaires. Les données de transaction, les dossiers de solvabilité et les états financiers nécessitent une protection que seuls les protocoles cryptés peuvent fournir.

Les banques utilisent le protocole SFTP pour échanger des fichiers sensibles avec des partenaires, des régulateurs et des fournisseurs de services, tout en respectant des normes de sécurité strictes et en maintenant des pistes d'audit.

Gouvernement et défense

Les agences gouvernementales transfèrent des données classifiées ou sensibles via SFTP pour se conformer à des cadres tels que FedRAMP et FISMA. Les normes de chiffrement du protocole répondent aux exigences de sécurité fédérales tout en fournissant l'auditabilité requise par les opérations gouvernementales.

Les sous-traitants de la défense utilisent le SFTP pour l'échange sécurisé de documents, garantissant ainsi la protection de la propriété intellectuelle et le respect des exigences d'autorisation de sécurité.

Médias et divertissement

Les entreprises de médias transfèrent de gros fichiers vidéo, des ressources créatives et des propriétés intellectuelles à l'aide du protocole SFTP. Le protocole protège le contenu précieux tout en fournissant la fiabilité requise pour les flux de production sensibles au facteur temps.

Contrairement aux services de stockage dans le cloud dont les politiques de sécurité peuvent être incertaines, le SFTP donne aux entreprises de médias un contrôle total de la sécurité et des contrôles d'accès à leur contenu.

DevOps et CI/CD

Les équipes de développement logiciel utilisent le protocole SFTP dans les pipelines CI/CD pour sécuriser la distribution des artefacts, le déploiement des correctifs et la gestion de la configuration. La conception conviviale du protocole le rend idéal pour les opérations scriptées nécessitant une sécurité sans intervention manuelle.

Les déploiements IoT utilisent souvent le SFTP pour télécharger des données depuis des appareils distribués, garantissant ainsi la confidentialité même sur les réseaux publics tout en fournissant la fiabilité requise pour les systèmes de surveillance critiques.

Meilleures pratiques SFTP

La mise en œuvre correcte du SFTP nécessite une attention particulière à la configuration, à la sécurité et aux pratiques opérationnelles qui garantissent à la fois la sécurité et la facilité d'utilisation. Dans le cadre des flux de travail automatisés, il est essentiel d'utiliser SFTP pour télécharger des fichiers en toute sécurité, garantissant ainsi des transferts de fichiers efficaces et protégés entre les systèmes locaux et les solutions de stockage dans le cloud.

Configuration de sécurité

Utiliser l'authentification par clé SSH au lieu de mots de passe dans la mesure du possible. Les clés renforcent la sécurité et permettent des processus automatisés sans stocker les informations d'identification dans des scripts ou des fichiers de configuration.

Mettre en œuvre une vérification stricte des clés d'hôte pour empêcher les attaques de type « man-in-the-middle ». Formez les utilisateurs à vérifier les empreintes digitales des clés hôtes et à utiliser des outils automatisés pour détecter les modifications de clé.

Configurer des algorithmes de chiffrement puissants et désactivez les options faibles. Les implémentations SFTP modernes doivent utiliser AES-256 pour le chiffrement et SHA-2 pour la vérification de l'intégrité.

Pratiques opérationnelles

Établissez des conventions de dénomination claires et des structures de répertoires logiques qui ont du sens pour tous les utilisateurs. Une organisation cohérente permet d'éviter toute confusion et de réduire les frais de support.

Activez une journalisation complète avec stockage des journaux hors site ou inviolable. Les journaux détaillés prennent en charge les audits de sécurité, le dépannage et les exigences de conformité.

Effectuez des sauvegardes régulières des configurations de serveurs SFTP, des données utilisateur et des clés SSH. Documentez les procédures de restauration et testez-les régulièrement.

Optimisation des performances

Utiliser la compression pour les fichiers texte et les données structurées dont la bande passante est limitée. Le SFTP prend en charge la compression intégrée qui peut réduire considérablement les temps de transfert du contenu compressible.

Optimisez les paramètres de transfert en fonction des conditions du réseau et des caractéristiques des fichiers. Les fichiers volumineux peuvent bénéficier d'une taille de mémoire tampon accrue, tandis que de nombreux petits fichiers peuvent être transférés plus rapidement avec des connexions parallèles.

Surveillez les performances de transfert et l'utilisation du réseau pour identifier les goulots d'étranglement et optimiser les configurations pour votre environnement spécifique.

Automatisation et intégration

Intégrez le SFTP dans les flux de travail de l'entreprise à l'aide d'outils d'automatisation et de systèmes de surveillance. Les processus automatisés réduisent les erreurs humaines et garantissent la cohérence des opérations.

Mettre en œuvre une gestion des erreurs appropriée et réessayez la logique dans les systèmes automatisés. Les problèmes de réseau et les problèmes temporaires de serveur ne devraient pas entraîner de perte de données ni de défaillances de processus.

Conformité et réglementations SFTP

Les fonctionnalités de sécurité du SFTP permettent de répondre à diverses exigences de conformité, mais une configuration et une documentation appropriées sont essentielles.

Conformité des soins de santé (HIPAA)

Le SFTP répond aux exigences de sécurité des transmissions de la HIPAA lorsqu'il est correctement configuré avec un cryptage et des contrôles d'accès robustes. Le chiffrement de bout en bout du protocole protège les données des patients pendant le transfert, tandis que la journalisation complète prend en charge les pistes d'audit requises.

Les établissements de santé doivent documenter leurs configurations et procédures SFTP dans le cadre de leurs évaluations des risques de sécurité et de leurs programmes de conformité.

Conformité financière (PCI DSS, SOX)

La norme PCI DSS nécessite un cryptage robuste pour les transferts de données financières, que le SFTP fournit via le cryptage AES-256. Les mécanismes d'authentification et les capacités d'audit du protocole répondent aux exigences SOX pour les contrôles de l'information financière.

Les institutions financières doivent conserver une documentation détaillée sur leurs implémentations SFTP et évaluer régulièrement la conformité des configurations de sécurité.

Conformité gouvernementale (FedRAMP, FISMA)

Les agences fédérales et les sous-traitants peuvent utiliser les services SFTP autorisés par FedRAMP ou mettre en œuvre des solutions sur site conformes à la FISMA. Le cryptage du protocole répond aux normes fédérales lorsqu'il est correctement configuré et maintenu.

Les implémentations SFTP gouvernementales nécessitent une documentation complète, des évaluations de sécurité régulières et la conformité aux cadres de sécurité fédéraux.

Protection des données (RGPD)

Le SFTP contribue à la conformité au RGPD en protégeant les informations personnelles identifiables lors du transfert entre systèmes ou au-delà des frontières. Le cryptage du protocole répond aux exigences de sécurité du RGPD pour le traitement et la transmission des données.

Les organisations doivent documenter les flux de données à l'aide du protocole SFTP et garantir des garanties appropriées pour les transferts de données internationaux.

Avantages et limites du SFTP

Comprendre les forces et les limites du SFTP vous permet de prendre des décisions éclairées concernant les protocoles de transfert de fichiers et de planifier efficacement les implémentations.

Principaux avantages

Sécurité robuste protège l'intégrité et la confidentialité des données tout au long du processus de transfert. Le cryptage de niveau militaire garantit la protection des informations sensibles même si elles sont interceptées.

Configuration réseau simplifiée grâce au fonctionnement sur un seul port, réduit la complexité du pare-feu et élimine les erreurs de configuration courantes qui affectent les protocoles multiports.

Support de plateforme universel signifie que SFTP fonctionne de manière cohérente sur les systèmes Windows, Linux et macOS sans problèmes de compatibilité ni limitations spécifiques à la plate-forme.

Fiabilité prouvée provient de la base de SFTP sur SSH, l'un des protocoles réseau les plus fiables et les plus largement déployés dans les environnements d'entreprise.

Limites importantes

Frais généraux liés aux performances La complexité du chiffrement et du protocole SSH peut ralentir les transferts par rapport aux alternatives non chiffrées, bien que ce compromis soit généralement rentable en termes de sécurité.

Complexité de gestion des clés SSH croît avec la taille de l'organisation et peut devenir difficile sans outils et procédures appropriés pour la génération, la distribution et la révocation des clés.

Transmission uniquement binaire Le mode limite certaines fonctionnalités traditionnelles de gestion des fichiers texte par rapport au mode ASCII du FTP, bien que cela affecte rarement les applications modernes.

Courbe d'apprentissage existe pour les organisations qui abandonnent les systèmes FTP existants, en particulier en ce qui concerne les concepts d'authentification SSH et l'intégration automatisée des flux de travail.

Ces limites sont gérables grâce à une planification appropriée et l'emportent rarement sur les avantages de sécurité du SFTP dans les environnements où la protection des données est importante.

Débuter avec SFTP

Prêt à implémenter le protocole SFTP ? Commencez par ces étapes pratiques qui renforcent la sécurité de vos opérations de transfert de fichiers dès le premier jour.

Évaluez la sécurité actuelle de vos transferts de fichiers. Dressez un inventaire de l'utilisation FTP existante, identifiez les flux de données sensibles et hiérarchisez les transferts les plus critiques pour la migration SFTP.

Choisissez les outils appropriés en fonction de votre environnement. Commencez par OpenSSH natif pour les serveurs et les clients établis tels que WinSCP ou FileZilla pour les utilisateurs.

Mettre en œuvre l'authentification par clé SSH immédiatement plutôt que de se fier à des mots de passe. Générez des clés fortes, établissez des procédures de distribution et formez les utilisateurs à la gestion appropriée des clés.

Commencez par un programme pilote impliquant des données non critiques pour acquérir de l'expérience avec les opérations SFTP, le dépannage et la formation des utilisateurs avant de migrer des transferts sensibles.

Documentez tout: procédures, configurations et étapes de dépannage. Une bonne documentation porte ses fruits en cas de problèmes ou de changements de personnel.

L'investissement dans l'apprentissage du SFTP porte immédiatement ses fruits en termes de sécurité et améliore souvent l'efficacité opérationnelle grâce à des configurations réseau simplifiées et à des capacités de transfert de fichiers fiables.

Le SFTP n'est pas simplement un autre protocole de transfert de fichiers, c'est la police d'assurance de vos données. Dans un monde où les violations de données coûtent des millions aux entreprises et où les amendes réglementaires ne cessent de grimper, la question n'est pas de savoir si vous pouvez vous permettre de mettre en œuvre la sécurité SFTP. Il s'agit de savoir si vous pouvez vous permettre de ne pas le faire.

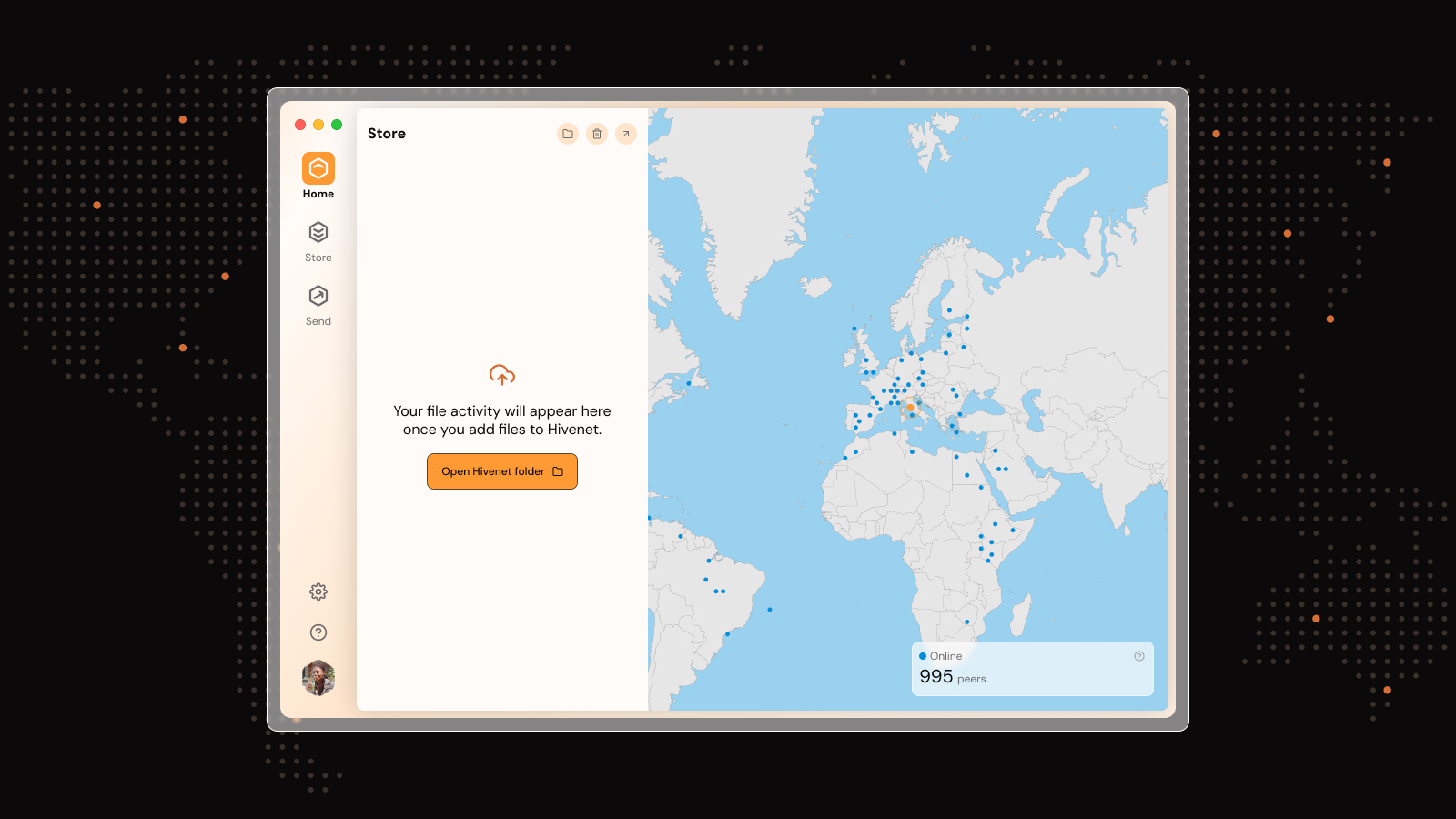

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.