Partage de fichiers financiers : guide complet pour sécuriser l'échange de données dans le secteur bancaire et financier

Les violations de données financières coûtent en moyenne 5,90 millions de dollars aux institutions, soit près du double de la moyenne mondiale tous secteurs confondus. Pourtant, chaque jour, les banques et les institutions financières doivent partager des documents sensibles, des enregistrements de transactions et des informations sur les clients avec leurs clients, leurs partenaires et les régulateurs. Le défi n'est pas de savoir s'il faut partager des données financières, mais de savoir comment le faire en toute sécurité, car le partage sécurisé de fichiers financiers est d'une importance capitale pour protéger les données sensibles et maintenir la conformité réglementaire.

Le partage de fichiers financiers implique l'échange contrôlé d'informations sensibles entre les banques, les entreprises d'investissement, les organismes de réglementation et les fournisseurs tiers. Ce processus constitue l'épine dorsale des opérations bancaires modernes, du traitement des paiements au rapprochement des comptes, en passant par les rapports réglementaires et les communications avec les clients. Lorsqu'il est correctement effectué, le partage de fichiers sécurisé protège les données des clients tout en favorisant la collaboration qui fait avancer les affaires.

Qu'est-ce que le partage de fichiers financiers et pourquoi c'est important

Le partage de fichiers financiers englobe la transmission sécurisée de données sensibles, y compris les informations personnelles identifiables (PII), les informations personnelles non publiques (NPI), les données des titulaires de cartes et les informations financières confidentielles. Contrairement au partage de fichiers occasionnel, ce processus nécessite des contrôles de sécurité stricts et une conformité réglementaire à chaque étape.

Dans le secteur des valeurs mobilières, la conformité aux réglementations établies par des organismes tels que la FINRA est essentielle, et le partage sécurisé de fichiers joue un rôle clé dans la protection des données financières sensibles et le respect des normes du secteur.

Les enjeux ne pourraient pas être plus élevés. Les organisations financières gèrent les données que les cybercriminels ciblent activement car elles sont directement liées à des actifs monétaires. Un seul transfert de fichiers compromis peut exposer les informations des clients, entraîner des sanctions réglementaires et détruire des années de confiance.

Types de données financières nécessitant un partage sécurisé

Les institutions financières partagent régulièrement plusieurs catégories de documents sensibles :

- Informations sur le compte client et historiques des transactions

- Données du titulaire de la carte protégé selon les normes PCI DSS

- Rapports réglementaires soumis aux agences gouvernementales

- Matériel de due diligence pour les fusions et acquisitions

- Documentation relative au prêt et fichiers de syndication

- Dossiers fiscaux et documentation de conformité

Les métadonnées et les informations supplémentaires, telles que les attributs et les classifications des fichiers, aident les institutions financières à gérer et à sécuriser les fichiers de manière plus efficace.

Chaque type de données comporte des exigences réglementaires et des obligations de sécurité spécifiques. Les banques ne peuvent pas traiter un relevé de compte courant de la même manière qu'elles traitent les documents de fusion : le niveau de sensibilité et les contrôles d'accès doivent correspondre au risque.

Le coût d'une erreur

Les violations de données dans le secteur financier ont des conséquences qui vont au-delà de l'impact financier immédiat. Les clients perdent confiance lorsque leurs informations sensibles sont exposées. Les régulateurs infligent de lourdes amendes en cas de non-respect de la réglementation. Les partenariats commerciaux souffrent lorsque des informations confidentielles sont divulguées à des tiers non autorisés.

Les méthodes de transfert de fichiers traditionnelles, telles que les pièces jointes aux e-mails, les serveurs FTP non sécurisés et les scripts développés en interne, créent des vulnérabilités que les acteurs de menaces modernes exploitent activement. Ces pratiques dépassées exposent les institutions financières à des risques que des solutions de partage de fichiers sécurisées spécialement conçues peuvent éliminer. De nombreuses organisations disposent de dossiers réseau Windows partagés en interne avec les employés, gérés à l'aide des droits NTFS, qui nécessitent également une surveillance minutieuse pour garantir la sécurité.

Exigences de conformité réglementaire pour le partage de fichiers financiers

Le partage de fichiers financiers s'inscrit dans un environnement réglementaire complexe conçu pour protéger les données des clients et préserver l'intégrité du système. Comprendre ces exigences n'est pas une option ; c'est la base de toute stratégie de partage de fichiers conforme. La conformité aux réglementations telles que GLBA et PCI oblige les entreprises à développer un programme complet de sécurité de l'information pour relever efficacement ces défis. Les institutions financières doivent protéger les informations des clients à l'aide d'un cryptage conformément à la règle de sauvegarde de la FTC.

Normes PCI DSS pour les données de paiement

La norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) impose des protections spécifiques pour la transmission des données des titulaires de cartes. La dernière version, PCI DSS 4.0, renforce les exigences relatives à la protection des données des cartes de paiement lors de leur transmission sur les réseaux publics. La norme PCI DSS oblige les organisations financières à protéger les données sensibles des clients, à garantir la conformité et à se prémunir contre d'éventuelles violations.

Les principales exigences PCI DSS pour les transferts de fichiers sont les suivantes :

- chiffrement de bout en bout pour toutes les données des titulaires de cartes en transit

- Protocoles de transmission sécurisés qui empêchent l'interception

- Segmentation du réseau pour isoler les systèmes de paiement

- Journalisation des accès pour toutes les interactions avec les données des titulaires de cartes

- Tests de sécurité réguliers de systèmes de transfert de fichiers

Tous les transferts de fichiers doivent être sécurisés pour répondre aux normes PCI DSS et protéger les données de paiement sensibles.

Les institutions financières qui traitent les cartes de paiement doivent s'assurer que leurs pratiques de partage de fichiers sont conformes à ces normes. Les méthodes traditionnelles échouent souvent, exposant les banques à des violations de conformité et à d'éventuelles violations de données.

Exigences de confidentialité de la Loi Gramm-Leach-Bliley (GLBA)

GLBA exige des institutions financières qu'elles protègent les informations des clients pendant le transit et pendant le repos. Ce règlement couvre toutes les informations personnelles non publiques, créant de larges obligations pour des pratiques de partage de fichiers sécurisées.

Dans le cadre de la GLBA, les banques doivent :

- Mettre en œuvre des mesures de protection pour le partage des informations clients

- Restreindre l'accès au personnel autorisé uniquement

- Surveillez les activités de transfert de fichiers pour détecter tout comportement suspect

- Maintenir le chiffrement pour la transmission de données sensibles

- Procédures de sécurité des documents et contrôles d'accès

Contrôles internes liés à la loi Sarbanes-Oxley (SOX)

La SOX met l'accent sur l'intégrité des données financières et des contrôles internes. Pour le partage de fichiers, cela signifie la mise en œuvre de systèmes qui empêchent la modification ou la divulgation non autorisées de la documentation financière.

La conformité à la norme SOX nécessite :

- Pistes d'audit pour tous les partages de documents financiers

- Contrôle de version pour suivre les modifications apportées aux documents

- Contrôles d'accès limiter les personnes autorisées à partager des données financières

- Politiques de rétention pour les documents partagés

- Tests de contrôles internes pour les systèmes de transfert de fichiers

Alignement de la FINRA et du NIST en matière de cybersécurité

L'Autorité de régulation du secteur financier fait de plus en plus référence aux cadres du National Institute of Standards and Technology (NIST) pour les meilleures pratiques en matière de cybersécurité. Cet alignement crée des attentes supplémentaires en matière de sécurité du partage de fichiers financiers.

Les réglementations de la FINRA exigent :

- Mise en œuvre des meilleures pratiques en matière de cybersécurité

- Évaluations régulières des risques liés aux systèmes de partage de fichiers

- Procédures de réponse aux incidents en cas de violation de données

- Formation des employés sur les pratiques de partage de fichiers sécurisé

- Gestion des fournisseurs pour les services de partage de fichiers tiers

Pour plus d'informations et les meilleures pratiques en matière de cybersécurité dans le partage de fichiers financiers, consultez notre article de blog dédié.

Fonctionnalités de sécurité essentielles pour le partage de fichiers financiers

Les institutions financières modernes ont besoin de fonctionnalités de sécurité complètes qui protègent les données tout au long de leur cycle de vie. Ces fonctionnalités fonctionnent ensemble pour créer plusieurs niveaux de protection contre les menaces externes et les risques internes.

Normes de chiffrement des données

Le chiffrement constitue la base du partage sécurisé de fichiers financiers. L'Advanced Encryption Standard (AES) avec clés 256 bits fournit une protection résistante aux attaques par force brute et répond aux exigences réglementaires du secteur financier. L'AES est une méthode de cryptage largement acceptée utilisée pour crypter les données et sécuriser les informations. Les institutions financières devraient chiffrer les données au repos, en transit et en cours d'utilisation afin de garantir une protection complète. Le cryptage est le processus qui consiste à convertir du texte brut ou des données en un format codé, garantissant que les informations sensibles restent inaccessibles aux personnes non autorisées. Les données cryptées ne sont accessibles qu'aux personnes autorisées qui possèdent la clé de déchiffrement correcte, ce qui est essentiel pour maintenir la sécurité des données et le contrôle d'accès. La mise à jour régulière des protocoles et des algorithmes de chiffrement est nécessaire pour faire face aux menaces émergentes.

Les institutions financières devraient mettre en œuvre le chiffrement des données dans trois États :

La certification FIPS 140-2 fournit une assurance supplémentaire pour les modules cryptographiques utilisés dans les organisations financières. Cette certification garantit que les implémentations de chiffrement répondent à des normes de sécurité validées indépendamment.

Authentification multifactorielle et contrôles d'accès

La protection des informations financières sensibles ne se limite pas à de simples mots de passe. L'authentification multifacteur (MFA) ajoute des niveaux de sécurité cruciaux en exigeant plusieurs formes de vérification avant d'accorder l'accès aux fichiers.

Les contrôles d'accès efficaces incluent :

- Autorisations basées sur les rôles qui limitent l'accès en fonction des fonctions du poste

- Accès basé sur le temps qui expire automatiquement

- Restrictions basées sur la localisation pour les limites géographiques

- Authentification des appareils pour vérifier les ordinateurs autorisés

- Gestion des sessions qui déconnecte les utilisateurs inactifs

Pistes d'audit et surveillance automatisées

La journalisation complète capture chaque activité de transfert de fichiers, créant ainsi la documentation nécessaire à la conformité réglementaire et aux enquêtes de sécurité. Les pistes d'audit automatisées doivent enregistrer :

- Tentatives de connexion des utilisateurs et authentification réussie

- Activités de chargement, de téléchargement et de partage de fichiers

- Tentatives d'accès et modifications des autorisations

- Erreurs du système et alertes de sécurité

- Événements de conservation et de suppression des données

Les systèmes de surveillance en temps réel peuvent détecter des activités suspectes, telles que des modèles d'accès inhabituels à des fichiers, des transferts de données volumineux ou des accès depuis des emplacements inattendus. Ces systèmes permettent de réagir rapidement à d'éventuels incidents de sécurité.

Prévention des pertes de données

Les outils de prévention des pertes de données (DLP) analysent automatiquement les fichiers pour détecter tout contenu sensible et empêchent tout partage non autorisé. Pour les institutions financières, les systèmes DLP peuvent identifier :

- Numéros de sécurité sociale et numéros d'identification fiscale

- Numéros de carte de crédit et informations de compte bancaire

- Noms et adresses des clients

- Informations commerciales confidentielles

- Données financières réglementées

Lorsque les systèmes DLP détectent du contenu sensible, ils peuvent bloquer les transferts, exiger des approbations supplémentaires ou appliquer automatiquement un chiffrement amélioré.

Solutions de transfert de fichiers géré (MFT) pour les services financiers

Les plateformes de transfert de fichiers géré sont devenues la norme en matière de partage sécurisé de fichiers dans le secteur bancaire et financier. Ces systèmes centralisent le contrôle des transferts de fichiers tout en automatisant les protocoles de sécurité et les procédures de conformité. Les flux de travail automatisés des solutions MFT réduisent les tâches banales et améliorent l'efficacité, en augmentant la vitesse des transferts de fichiers et des processus associés. Cette automatisation améliorée des flux de travail permet au personnel de se concentrer sur les activités centrées sur le client, améliorant ainsi l'expérience globale du client. FileCloud répond aux exigences de partage de fichiers spécifiques à la verticale BFSI, telles que le partage de fichiers sécurisé et l'audit détaillé de la conformité des données.

Principaux avantages du MFT pour les organisations financières

Les solutions MFT répondent aux défis spécifiques auxquels sont confrontées les institutions financières :

Gestion centralisée de la sécurité: des plateformes uniques contrôlent le chiffrement, l'authentification et les autorisations d'accès pour tous les transferts de fichiers. Cette centralisation réduit le risque de failles de sécurité qui se produisent lorsque plusieurs systèmes traitent des données sensibles. Les contrôles centralisés de MFT peuvent aider les utilisateurs autorisés à transférer les données sensibles des titulaires de cartes en toute confiance, garantissant à la fois sécurité et conformité. GoAnywhere MFT permet aux entreprises de suivre les mouvements de fichiers pour faciliter les audits.

Support du protocole: Les plateformes MFT prennent en charge les protocoles de transmission sécurisés, notamment SFTP, FTPS et AS2. Cette flexibilité garantit la compatibilité avec divers partenaires tout en maintenant les normes de sécurité.

Flux de travail automatisés: Les transferts de fichiers récurrents, tels que les rapports réglementaires et le traitement par lots, peuvent être exécutés automatiquement grâce à la gestion des erreurs intégrée et à une logique de nouvelle tentative. L'automatisation réduit les erreurs manuelles tout en garantissant une application de sécurité cohérente.

Traduction de formats de données: Les institutions financières ont souvent besoin de convertir des données entre des formats tels qu'Excel, XML et JSON. Les plateformes MFT gèrent ces conversions en toute sécurité sans exposer de données sensibles pendant le traitement.

Évolutivité: À mesure que les organisations financières se développent, les solutions MFT peuvent gérer des volumes de fichiers croissants sans compromettre les performances ou la sécurité.

Considérations de mise en

Une mise en œuvre réussie de la MFT nécessite une planification minutieuse et une intégration avec les systèmes existants. Les institutions financières devraient évaluer :

- Capacités d'intégration avec les principaux systèmes bancaires

- Évolutivité pour gérer les pics de transactions

- Reprise après sinistre fonctionnalités pour la continuité des activités

- Pratiques de sécurité des fournisseurs et certifications de conformité

- Coût total de propriété y compris les licences et la maintenance

Les solutions MFT basées sur le cloud offrent des avantages supplémentaires tels que l'accessibilité mondiale et la réduction des coûts d'infrastructure, mais nécessitent une évaluation minutieuse de la résidence des données et des pratiques de sécurité des fournisseurs.

Stratégies de mise en œuvre pour les organisations financières

La mise en œuvre d'un partage de fichiers sécurisé nécessite une approche systématique qui tient compte de la technologie, des processus et des personnes. Les institutions financières ont tout intérêt à suivre une méthodologie structurée qui garantit une sécurité complète tout en minimisant les perturbations commerciales.

Évaluation de la sécurité et analyse des lacunes

Commencez par évaluer les pratiques actuelles de partage de fichiers au sein de l'organisation. Cette évaluation devrait permettre d'identifier :

- Méthodes de partage de fichiers existantes et leurs niveaux de sécurité

- Emplacements de données sensibles et modèles de transfert

- Lacunes en matière de conformité réglementaire dans les pratiques actuelles

- Failles de sécurité dans les systèmes existants

- Modèles de comportement des utilisateurs qui créent des risques

Documentez les résultats et hiérarchisez les mesures correctives en fonction des niveaux de risque et des exigences réglementaires. Les pratiques à haut risque telles que les pièces jointes non chiffrées des e-mails doivent faire l'objet d'une attention immédiate.

Sélection et intégration de technologies

Choisissez des solutions de partage de fichiers sécurisées qui s'intègrent aux systèmes financiers existants et prennent en charge les flux de travail institutionnels. Les critères d'évaluation devraient inclure :

- Caractéristiques de sécurité répondre aux exigences réglementaires

- Capacités d'intégration avec les principales plateformes bancaires

- Expérience utilisateur qui encourage l'adoption

- Évolutivité pour la croissance future

- Stabilité des fournisseurs et support de qualité

Les programmes pilotes permettent de valider les choix technologiques avant le déploiement complet. Testez avec des flux de travail réels et recueillez les commentaires des utilisateurs réels pour identifier rapidement les problèmes potentiels.

Élaboration de politiques et documentation

Établissez des politiques claires concernant les protocoles de partage de fichiers, les contrôles d'accès et la conservation des données. Les politiques globales devraient porter sur les points suivants :

- Méthodes de partage de fichiers approuvées pour différents types de données

- Procédures de contrôle d'accès et flux de travail d'approbation

- Normes de classification des données et exigences en matière de manipulation

- Procédures de réponse aux incidents pour les failles de sécurité

- Calendriers de rétention pour les documents partagés

Les politiques doivent être conformes aux exigences réglementaires tout en restant pratiques pour les opérations quotidiennes. Des révisions régulières garantissent que les politiques restent à jour en fonction de l'évolution des réglementations et des besoins commerciaux.

Formation des employés et gestion du changement

La réussite de la mise en œuvre dépend de l'adoption par les utilisateurs et de la conformité. Les programmes de formation devraient couvrir :

- Procédures de partage de fichiers sécurisées pour les tâches quotidiennes

- Reconnaissance des tentatives d'hameçonnage et ingénierie sociale

- Obligations réglementaires et exigences de conformité

- Procédures de signalement des incidents pour des raisons de sécurité

- Mises à jour technologiques à mesure que les systèmes évoluent

La formation continue renforce la sensibilisation à la sécurité et permet de faire face aux nouvelles menaces dès leur apparition.

Intégration avec les plateformes de messagerie et de collaboration

Les institutions financières modernes ont besoin d'un partage de fichiers sécurisé qui fonctionne parfaitement avec les outils de collaboration existants. Les options d'intégration incluent :

- Chiffrement automatique pour les pièces jointes aux e-mails

- Liens de téléchargement sécurisés remplacement des accessoires risqués

- Connexions API avec des applications SaaS telles que Salesforce

- Architecture Zero Trust pour une protection complète

FileCloud prend en charge l'intégration d'Active Directories pour l'autorisation des utilisateurs et le contrôle d'accès.

- Chiffrement automatique pour les pièces jointes aux e-mails

- Liens de téléchargement sécurisés remplacement des accessoires risqués

- Connexions API avec des applications SaaS telles que Salesforce

- Architecture Zero Trust pour une protection complète

Ces intégrations protègent les données sensibles sans perturber les flux de travail des employés ni réduire la productivité.

Stockage des données financières : pratiques et technologies sécurisées

Stockage sur site ou stockage dans le cloud

Les institutions financières sont confrontées à une décision cruciale lorsqu'elles doivent choisir entre le stockage sur site ou dans le cloud pour leurs données sensibles. Le stockage sur site offre une supervision et un contrôle directs, permettant aux entreprises d'adapter les mesures de sécurité des données pour répondre à des exigences réglementaires strictes telles que PCI DSS et GLBA. Cette approche peut contribuer à garantir que les données financières sensibles et les informations des clients restent protégées contre tout accès non autorisé, car les institutions gèrent leurs propres serveurs, protocoles de cryptage et sécurité physique.

Cependant, la maintenance du stockage sur site peut être gourmande en ressources, nécessitant des investissements continus en matériel, en logiciels et en personnel qualifié pour gérer la sécurité et la conformité. En revanche, le stockage dans le cloud offre évolutivité, flexibilité et économies, permettant aux institutions financières de s'adapter rapidement à l'évolution des besoins commerciaux et de gérer efficacement de grandes quantités de données. Pourtant, le stockage dans le cloud présente de nouveaux risques, notamment des violations de données potentielles et des préoccupations concernant l'accès de tiers.

Pour faire face à ces risques, les institutions financières devraient mettre en œuvre un chiffrement robuste des données à l'aide de l'Advanced Encryption Standard (AES) pour les données au repos et en transit. La gestion sécurisée des clés cryptographiques et des clés de déchiffrement est essentielle pour préserver la confidentialité et l'intégrité des données stockées. En appliquant des contrôles d'accès stricts et en auditant régulièrement les environnements de stockage, les institutions peuvent protéger les données sensibles, se conformer aux exigences réglementaires et garantir la sécurité et l'intégrité des informations clients, quel que soit l'endroit où elles sont stockées.

Segmentation et isolation des données

La segmentation et l'isolation des données sont des fonctionnalités de sécurité fondamentales pour protéger les informations financières sensibles dans n'importe quel environnement de stockage. En divisant les données en segments ou conteneurs distincts, les institutions financières peuvent restreindre l'accès aux seuls utilisateurs ou systèmes ayant un besoin légitime, réduisant ainsi considérablement le risque d'accès non autorisé et de violations de données.

Cette approche est particulièrement importante pour protéger les données des titulaires de cartes, les informations personnelles identifiables et autres données financières sensibles. La segmentation permet aux institutions d'appliquer un cryptage et des contrôles d'accès ciblés aux ensembles de données les plus critiques, garantissant ainsi la conformité aux normes du secteur telles que PCI DSS et GLBA. Par exemple, les données des titulaires de cartes peuvent être isolées dans un environnement crypté dédié, tandis que les informations moins sensibles sont stockées séparément avec des contrôles appropriés.

La mise en œuvre de la segmentation et de l'isolation des données améliore non seulement la sécurité des données, mais témoigne également d'un engagement proactif vis-à-vis des exigences réglementaires. En limitant la portée des violations potentielles et en facilitant la surveillance et l'audit de l'accès, les institutions financières peuvent mieux protéger les données sensibles, réduire les risques et se conformer à l'évolution des réglementations en matière de sécurité et de confidentialité.

Stratégies de sauvegarde et de restauration

Des stratégies de sauvegarde et de restauration robustes sont essentielles pour maintenir la disponibilité et l'intégrité des données financières. Les institutions financières doivent établir procédures de sauvegarde régulières et automatisées pour garantir la protection des données critiques contre les pertes dues à des catastrophes, à des cyberattaques ou à des défaillances du système. Les sauvegardes doivent être stockées dans des formats sécurisés et cryptés, à la fois sur site et dans le cloud, afin d'empêcher tout accès non autorisé et de réduire le risque de violation de données.

Un plan complet de reprise après sinistre doit définir des étapes claires pour restaurer rapidement les données et les systèmes en cas de panne ou d'incident. Cela inclut des tests réguliers des processus de sauvegarde et de restauration pour vérifier leur efficacité et garantir que les données peuvent être restaurées sans compromettre la sécurité ou la conformité. En donnant la priorité à la sauvegarde et à la restauration sécurisées, les institutions financières peuvent minimiser les temps d'arrêt, préserver la confiance des clients et satisfaire aux exigences réglementaires en matière de protection des données et de continuité des activités.

Évaluation des solutions de sécurité pour le partage de fichiers financiers

Critères de sélection des solutions

Il est essentiel de sélectionner la bonne solution de sécurité pour le partage de fichiers financiers afin de protéger les informations financières sensibles et de garantir la conformité aux réglementations du secteur. Les institutions financières devraient évaluer les solutions potentielles sur la base des critères clés suivants :

- Force de chiffrement : Assurez-vous que la solution utilise un cryptage robuste, tel que l'Advanced Encryption Standard (AES), pour protéger les données en transit et au repos. Un cryptage robuste protège les données sensibles contre les accès non autorisés et les violations de données.

- Contrôle d'accès et authentification : Recherchez des solutions qui offrent des contrôles d'accès granulaires, une authentification multifactorielle et des fonctionnalités de gestion des utilisateurs. Cela permet de limiter l'accès aux fichiers aux utilisateurs autorisés et de réduire le risque de menaces internes et externes.

- Protocoles de transfert de données sécurisés : La solution doit prendre en charge des protocoles sécurisés tels que SSL/TLS, SFTP ou FTPS pour tous les transferts de fichiers, garantissant ainsi la protection des données pendant la transmission.

- Conformité réglementaire : Vérifiez que la solution répond aux exigences réglementaires pertinentes, notamment aux normes PCI DSS et GLBA. Les fonctionnalités de conformité doivent inclure des pistes d'audit, des contrôles de conservation des données et des capacités de reporting pour démontrer le respect des normes du secteur.

- Enregistrement de la surveillance et des audits : Choisissez des solutions qui fournissent un suivi et une surveillance complets des transferts de fichiers, avec des journaux d'audit détaillés et des alertes en temps réel en cas d'activités suspectes. Cette transparence est essentielle à la fois pour la sécurité et la conformité.

- Sécurité du stockage des données : Évaluez la manière dont la solution sécurise les fichiers stockés, notamment le chiffrement au repos, les environnements de stockage sécurisés et la gestion efficace des clés cryptographiques.

- Expérience utilisateur et intégration : La solution doit s'intégrer parfaitement aux systèmes et flux de travail existants, afin de permettre aux utilisateurs de partager facilement des fichiers en toute sécurité sans perturber la productivité.

En tenant compte de ces critères avec soin, les institutions financières peuvent sélectionner une solution de partage de fichiers sécurisée qui protège les données, favorise la conformité et permet une collaboration efficace et sécurisée au sein de l'organisation.

Protection des données tout au long du cycle de vie

La sécurité du partage de fichiers financiers s'étend au-delà du moment de la transmission. Une protection complète nécessite une attention particulière à la sécurité des données tout au long de leur cycle de vie, de leur création à leur élimination finale.

Gestion des clés de chiffrement

Les clés cryptographiques protègent les données chiffrées, faisant de la gestion des clés un élément de sécurité essentiel. Les institutions financières doivent :

- Générer des clés en utilisant des générateurs de nombres aléatoires certifiés

- Stockez les clés séparément des données cryptées

- Rotation des touches régulièrement pour limiter les fenêtres d'exposition

- Clés de sauvegarde en toute sécurité pour la reprise après sinistre

- Détruisez les clés correctement lorsque les données arrivent en fin de vie

Les modules de sécurité matériels fournissent un stockage des clés inviolable et répondent aux exigences strictes de la réglementation financière.

Contrôle d'accès et authentification

L'accès sécurisé nécessite plusieurs niveaux de vérification et une surveillance continue. Les meilleures pratiques incluent :

- Principe du moindre privilège limitation de l'accès aux seuls fichiers nécessaires

- Révisions d'accès régulières suppression des autorisations inutiles

- Authentification forte nécessitant de multiples facteurs

- Surveillance des sessions détection de comportements inhabituels

- Déconnexion automatique pour les sessions inactives

Conservation et destruction des données

Les organisations financières doivent trouver un équilibre entre les exigences réglementaires en matière de conservation et les risques de sécurité liés au stockage d'informations sensibles. Les politiques de rétention efficaces spécifient :

- Périodes de conservation pour différents types de documents

- Exigences relatives à la sécurité du stockage pour les fichiers archivés

- Contrôles d'accès pour les données historiques

- Procédures d'élimination garantir la destruction complète des données

- Exigences en matière de documentation pour les audits de conformité

L'élimination sécurisée empêche la récupération des données par des parties non autorisées tout en respectant les obligations réglementaires en matière de tenue de registres.

Tendances et considérations futures

Le partage de fichiers financiers continue d'évoluer en réponse aux avancées technologiques, aux changements réglementaires et aux nouvelles menaces de sécurité. Les institutions avant-gardistes se préparent à ces changements tout en maintenant les normes de sécurité actuelles.

Migration vers le cloud et architectures hybrides

Les institutions financières adoptent de plus en plus le stockage dans le cloud et les architectures hybrides pour une plus grande agilité et une portée mondiale. La migration vers le cloud nécessite une attention particulière aux points suivants :

- Exigences relatives à la résidence des données pour la conformité réglementaire

- Pratiques de sécurité des fournisseurs et certifications

- Complexité d'intégration avec les systèmes existants

- Gestion des coûts pour le stockage et la transmission

- Reprise après sinistre fonctionnalités dans tous les environnements

Intelligence artificielle et automatisation

Les technologies d'IA améliorent la sécurité du partage de fichiers grâce à la détection automatique des menaces et à des contrôles d'accès intelligents. Les applications incluent :

- Détection d'anomalies identification de modèles de transfert inhabituels

- Analyse du contenu classement automatique des données sensibles

- Notation des risques pour les demandes de partage de fichiers

- Conformité automatisée rapports et documentation

- Analyses prédictives pour la planification de la sécurité

Cryptographie résistante aux quantiques

À mesure que l'informatique quantique progresse, les institutions financières doivent se préparer à la cryptographie post-quantique. Bien que le chiffrement actuel reste sécurisé, la planification des transitions futures garantit la protection des données à long terme.

Évolution de la réglementation

Les réglementations en matière de confidentialité continuent de s'étendre à l'échelle mondiale, créant de nouvelles exigences pour le partage transfrontalier des données. Les institutions financières doivent suivre l'évolution de la réglementation et adapter leurs pratiques de partage de fichiers en conséquence.

Meilleures pratiques pour une sécurité continue

Le maintien d'un partage sécurisé des fichiers financiers nécessite une attention continue et des mises à jour régulières. Les institutions financières devraient mettre en place des pratiques garantissant l'efficacité de la sécurité à long terme.

Tests de sécurité réguliers

Réalisez des tests d'intrusion et des évaluations de vulnérabilité pour identifier les faiblesses potentielles des systèmes de partage de fichiers. Les tests doivent inclure :

- Évaluations de sécurité externes méthodes de simulation des attaquants

- Scans de vulnérabilité internes identification des faiblesses du système

- Tests d'ingénierie sociale évaluation de la sensibilisation des utilisateurs

- Audits de conformité vérification du respect de la réglementation

- Tests de reprise après sinistre assurer la continuité des activités

Surveillance et amélioration continues

Le paysage de la sécurité évolue rapidement, ce qui nécessite une vigilance et une adaptation continues. Une surveillance efficace comprend :

- Renseignements sur les menaces suivi des risques émergents

- Performance du système surveillance de la disponibilité

- Comportement des utilisateurs analyse pour la détection des anomalies

- Rapports de conformité pour les exigences réglementaires

- Évaluations des fournisseurs garantir la sécurité des partenaires

Planification de la réponse aux incidents

Malgré les mesures préventives, des incidents de sécurité peuvent survenir. Les plans complets de réponse aux incidents devraient aborder les points suivants :

- Procédures de détection pour identifier les violations

- Équipes d'intervention avec des rôles et des responsabilités clairement définis

- Protocoles de communication pour les parties prenantes et les régulateurs

- Procédures de récupération pour rétablir les opérations normales

- Leçons apprises processus visant à améliorer la sécurité

Le partage de fichiers financiers représente un équilibre essentiel entre l'efficacité opérationnelle et les exigences de sécurité. Les institutions qui investissent dans des solutions complètes de partage de fichiers sécurisé protègent les données des clients, garantissent la conformité réglementaire et permettent la collaboration nécessaire à la réussite de l'entreprise.

La transformation numérique du secteur financier continue de s'accélérer, ce qui rend le partage de fichiers sécurisé plus important que jamais. Les organisations qui relèvent ces défis de manière proactive grâce à une sélection technologique appropriée, à l'élaboration de politiques et à des pratiques de sécurité continues prospéreront dans un écosystème financier de plus en plus connecté.

Commencez par évaluer vos pratiques actuelles en matière de partage de fichiers et identifiez les lacunes en matière de conformité. L'investissement dans la technologie et les processus de partage de fichiers sécurisés porte ses fruits en réduisant les risques, en améliorant l'efficacité et en renforçant la confiance des clients.

Questions fréquemment posées (FAQ) sur le partage de fichiers financiers

Qu'est-ce que le partage de fichiers financiers ?

Le partage de fichiers financiers fait référence à l'échange sécurisé de données financières sensibles, notamment des informations sur les clients, des enregistrements de transactions et des documents réglementaires, entre les banques, les institutions financières, les partenaires et les régulateurs. Cela implique des contrôles de sécurité stricts pour protéger la confidentialité des données et se conformer aux réglementations du secteur.

Pourquoi le partage sécurisé de fichiers financiers est-il important ?

Le partage sécurisé de fichiers financiers est essentiel pour prévenir les violations de données, protéger les données sensibles des clients et des titulaires de cartes, maintenir la conformité réglementaire et préserver la confiance des clients et partenaires. Les données financières constituent une cible de choix pour les cybercriminels, c'est pourquoi le partage sécurisé minimise les risques liés à l'accès non autorisé et aux fuites de données.

Quels types de données financières nécessitent un partage sécurisé ?

Les types courants de données financières nécessitant un partage sécurisé incluent les informations de compte client, les données des titulaires de cartes protégées par la norme PCI DSS, les rapports réglementaires, les documents de prêt, les dossiers fiscaux et les documents de due diligence. Chaque type comporte des exigences de sécurité et de conformité spécifiques.

Quelles réglementations régissent le partage de fichiers financiers ?

Les principales réglementations incluent la norme PCI DSS pour la sécurité des données des cartes de paiement, la loi Gramm-Leach-Bliley (GLBA) pour la confidentialité des informations des clients, la loi Sarbanes-Oxley (SOX) pour l'intégrité des données financières et les directives de la FINRA pour la conformité du secteur des valeurs mobilières. Ces réglementations imposent le cryptage, les contrôles d'accès, les pistes d'audit et d'autres mesures de sécurité.

Comment le chiffrement protège-t-il le partage de fichiers financiers ?

Chiffrement convertit les données dans un format codé illisible sans la clé de déchiffrement correcte. Il protège les informations financières sensibles à la fois au repos et pendant leur transmission, en veillant à ce que les parties non autorisées ne puissent pas accéder aux données ou les déchiffrer, même si elles sont interceptées ou volées.

Quelles sont les normes de cryptage recommandées pour les données financières ?

La norme de chiffrement avancée (AES) avec clés 256 bits est largement recommandée pour sécuriser les données financières. Il offre une forte résistance aux attaques par force brute et répond aux exigences réglementaires en matière de cryptage des données dans le secteur financier.

Qu'est-ce que le transfert de fichiers géré (MFT) et en quoi est-il utile ?

Le transfert de fichiers géré (MFT) est une plateforme sécurisée qui automatise, contrôle et chiffre les transferts de fichiers au sein des organisations et entre elles. Les solutions MFT aident les institutions financières à se conformer aux réglementations, à réduire les erreurs manuelles, à rationaliser les flux de travail et à fournir des journaux d'audit détaillés pour les rapports de conformité.

Comment les institutions financières peuvent-elles garantir la conformité à la norme PCI DSS lors des transferts de fichiers ?

Les institutions doivent utiliser un chiffrement de bout en bout, des protocoles de transmission sécurisés (tels que SFTP ou FTPS), tenir à jour les journaux d'accès, tester régulièrement les systèmes de sécurité et implémenter la segmentation du réseau. L'utilisation de solutions MFT conformes simplifie le respect de ces exigences.

Quelles sont les meilleures pratiques en matière de gestion des clés de chiffrement ?

Les meilleures pratiques incluent la génération de clés en toute sécurité, le stockage des clés séparément des données chiffrées, la rotation régulière des clés, la sauvegarde sécurisée des clés et la destruction correcte des clés lorsqu'elles ne sont plus nécessaires. Les modules de sécurité matériels (HSM) sont souvent utilisés pour la gestion des clés inviolable.

Comment les contrôles d'accès améliorent-ils la sécurité du partage de fichiers financiers ?

Les contrôles d'accès limitent l'accès aux fichiers aux utilisateurs autorisés en fonction des rôles, de l'heure, du lieu et de l'authentification de l'appareil. L'authentification multifacteur (MFA) ajoute un niveau de sécurité supplémentaire en exigeant plusieurs méthodes de vérification avant d'accorder l'accès.

Le stockage dans le cloud peut-il être utilisé pour le partage de fichiers financiers ?

Oui, le stockage dans le cloud peut être utilisé s'il répond à des exigences de sécurité et de conformité strictes. Les institutions financières doivent assurer le chiffrement des données au repos et en transit, contrôler étroitement l'accès et vérifier les certifications de sécurité des fournisseurs et les politiques de résidence des données.

Quel rôle jouent les pistes d'audit dans le partage de fichiers financiers ?

Les pistes d'audit enregistrent toutes les activités de transfert de fichiers, y compris l'accès des utilisateurs, les chargements/téléchargements de fichiers, les modifications d'autorisation et les alertes de sécurité. Ils assurent la transparence, aident à détecter les activités suspectes et sont essentiels pour la conformité réglementaire et les enquêtes de sécurité.

Comment le partage sécurisé de fichiers améliore-t-il l'expérience client ?

En protégeant les données sensibles et en garantissant la conformité, le partage sécurisé de fichiers renforce la confiance des clients. Il permet des transactions et des communications plus rapides et plus fiables, réduisant ainsi les retards et les erreurs qui peuvent avoir un impact négatif sur les relations avec les clients.

Quels sont les risques liés à l'utilisation des anciennes méthodes de transfert de fichiers ?

Les méthodes traditionnelles telles que le FTP non sécurisé, les pièces jointes aux e-mails et les scripts développés en interne sont vulnérables aux interceptions, aux violations de données et aux violations de conformité. Ils sont souvent dépourvus de cryptage, de contrôles d'accès et de journalisation détaillée, ce qui augmente le risque d'exposition non autorisée des données.

Comment les organisations financières peuvent-elles se préparer aux futurs défis de sécurité liés au partage de fichiers ?

Les entreprises doivent adopter des solutions de partage de fichiers sécurisées et automatisées, se tenir au courant de l'évolution des réglementations, mettre en œuvre une détection des menaces pilotée par l'IA et planifier les technologies émergentes telles que la cryptographie résistante aux quantiques afin de garantir une protection des données à long terme.

Pour plus d'informations sur la sécurisation de vos processus de partage de fichiers financiers et la garantie de conformité, contactez nos experts ou explorez nos guides complets sur les solutions de cryptage des données et de transfert sécurisé de fichiers.

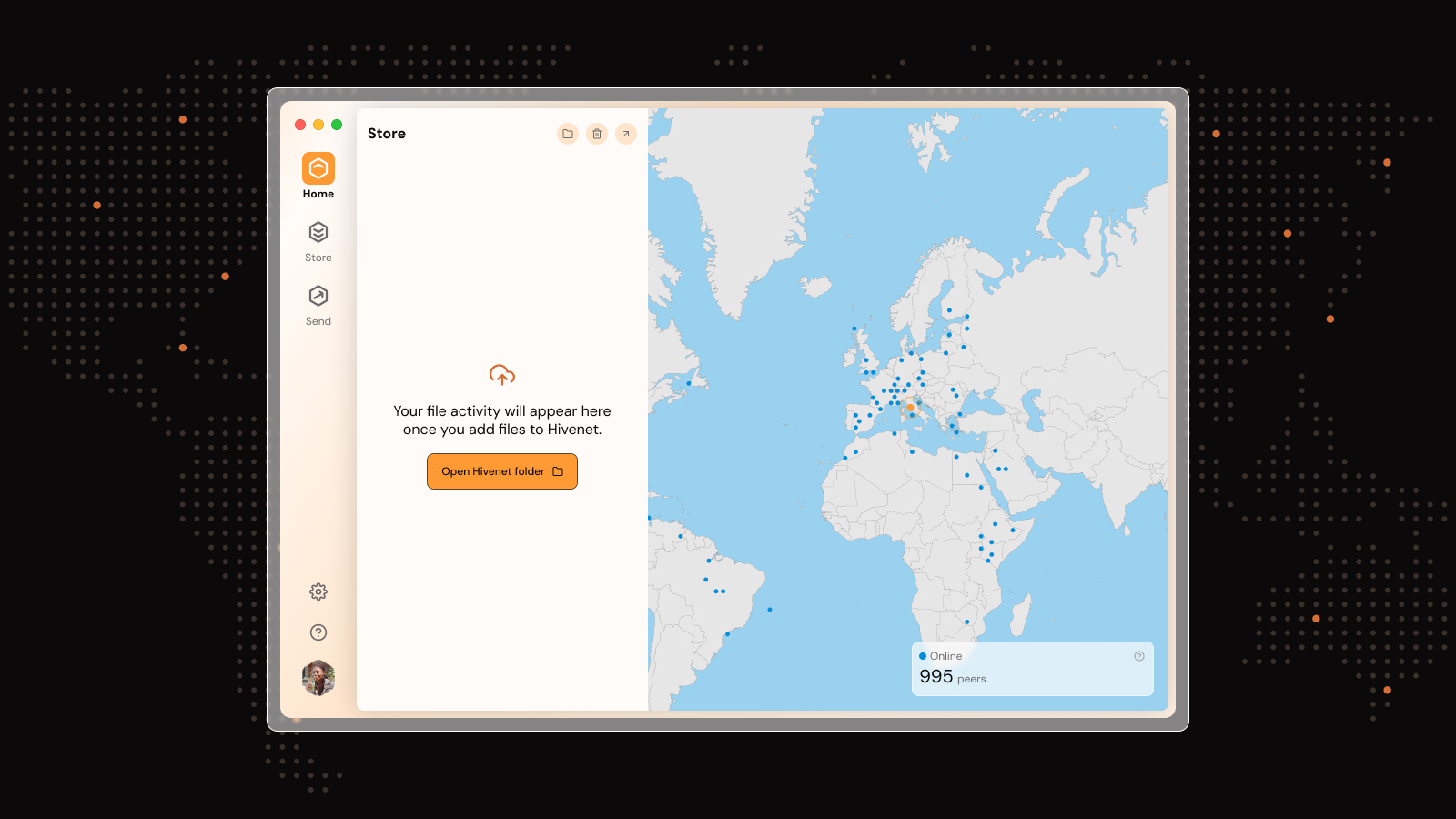

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.