Transfert de fichiers de conformité : normes essentielles et meilleures pratiques pour un échange de données sécurisé

Lorsqu'un professionnel de santé fait face à une amende de 4,3 millions de dollars pour violation de la loi HIPAA pour des transferts de fichiers non sécurisés, le message devient clair : la conformité n'est pas facultative. Les organisations qui traitent des données sensibles doivent mettre en œuvre des systèmes de transfert de fichiers de conformité robustes qui protègent les informations tout en respectant des exigences réglementaires strictes.

Le transfert sécurisé des données est un élément fondamental de tout système de transfert de fichiers de conformité, car il garantit la protection des informations pendant la transmission et le respect des obligations réglementaires par les organisations.

Les violations de données coûtent en moyenne 4,45 millions de dollars aux entreprises dans le monde entier, les sanctions réglementaires ajoutant des millions de dollars supplémentaires en amendes potentielles. Les enjeux sont importants, mais la voie à suivre est claire. Comprendre et mettre en œuvre des normes de conformité appropriées en matière de transfert de fichiers protège à la fois vos données et vos résultats.

Ce guide couvre les cadres essentiels, les normes de sécurité et les meilleures pratiques dont vous avez besoin pour créer un système de transfert de fichiers conforme qui répond aux exigences strictes actuelles en matière de protection des données.

Présentation du transfert sécurisé de fichiers

Transfert de fichiers sécurisé est l'épine dorsale de la sécurité des données moderne, permettant aux entreprises de transférer des données sensibles entre les systèmes, les partenaires et les clients sans les exposer à des risques inutiles. Dans l'environnement numérique actuel, où les violations de données peuvent avoir des conséquences financières et de réputation dévastatrices, le transfert sécurisé de fichiers est essentiel pour protéger les informations sensibles et maintenir la conformité aux exigences réglementaires.

En s'appuyant sur des mesures de sécurité robustes, telles qu'un cryptage robuste, des contrôles d'accès stricts et des solutions de transfert de fichiers géré (MFT), les organisations peuvent s'assurer que seul le personnel autorisé peut accéder à des fichiers sécurisés ou les transmettre. Ces mesures de sécurité permettent d'empêcher les accès non autorisés, les fuites de données et les autres cybermenaces susceptibles de compromettre des données sensibles. La mise en œuvre de protocoles de transfert de fichiers sécurisés permet non seulement de protéger les données critiques de l'entreprise, mais également de démontrer notre engagement en faveur de la sécurité des données et de la conformité réglementaire, des exigences de plus en plus nombreuses de la part des clients, des partenaires et des régulateurs.

Évolution des normes de transfert de fichiers

L'évolution des normes de transfert de fichiers reflète le besoin croissant d'un échange de données sécurisé, fiable et conforme. Les premières méthodes de transfert de fichiers, comme le protocole FTP (File Transfer Protocol) d'origine, offraient des fonctionnalités de base mais ne disposaient pas de fonctionnalités de sécurité essentielles, laissant les données sensibles vulnérables à l'interception et à l'accès non autorisé. Les normes ont évolué au fur et à mesure de l'évolution des cybermenaces, avec l'introduction de protocoles de transfert de fichiers sécurisés tels que SFTP et FTPS, qui ont introduit le cryptage et des contrôles d'accès renforcés.

Aujourd'hui, les plateformes de transfert de fichiers géré (MFT) constituent la référence en matière de transfert de fichiers sécurisé, en intégrant des méthodes de cryptage avancées telles que l'AES-256, une journalisation d'audit complète et des contrôles d'accès granulaires. Ces mesures de sécurité garantissent que chaque transfert de fichiers est protégé de bout en bout, avec des enregistrements détaillés pour les enquêtes de conformité et de sécurité. À mesure que la technologie progresse, les normes de transfert de fichiers continuent d'évoluer, intégrant des innovations telles que l'intelligence artificielle pour la détection des menaces et l'apprentissage automatique pour la sécurité adaptative, garantissant ainsi la protection des données sensibles contre les risques émergents.

Qu'est-ce que le transfert de fichiers de conformité ?

Le transfert de fichiers de conformité garantit que les données sensibles circulent en toute sécurité entre les organisations et les systèmes tout en respectant les exigences réglementaires spécifiques. Ce processus va au-delà du simple partage de fichiers : il nécessite un chiffrement de bout en bout, une authentification robuste et une journalisation complète des audits pour préserver l'intégrité des données tout au long du processus de transfert de fichiers.

Les principaux composants fonctionnent ensemble pour créer un écosystème sécurisé :

- chiffrement de bout en bout protège les données contre tout accès non autorisé pendant la transmission

- Mécanismes d'authentification vérifier l'identité de l'utilisateur avant d'autoriser l'accès aux fichiers

- Journaux d'audit créer des enregistrements détaillés de toutes les activités de transfert de fichiers

- Surveillance automatisée de la conformité contribue à garantir la conformité aux exigences réglementaires en prévenant les violations avant qu'elles ne se produisent

Les organisations sont confrontées à de graves conséquences en cas de non-conformité. Les violations du RGPD peuvent entraîner des amendes pouvant aller jusqu'à 20 millions d'euros ou 4 % du chiffre d'affaires mondial, le montant le plus élevé étant retenu. Ces sanctions soulignent pourquoi la mise en œuvre de systèmes de transfert de fichiers de conformité appropriés est essentielle à la continuité des activités.

Principaux cadres réglementaires pour le transfert de fichiers

Différents secteurs sont confrontés à des exigences de conformité uniques qui façonnent la manière dont ils gèrent les opérations de transfert de fichiers sécurisées.

Pour répondre aux exigences de ces cadres réglementaires, les organisations doivent mettre en œuvre des politiques de contrôle d'accès, de chiffrement et de conformité.

HIPAA (Santé)

Les organisations de santé doivent protéger les informations de santé protégées lors de la transmission électronique. La règle de sécurité de l'HIPAA établit des garanties techniques qui nécessitent :

- Chiffrement de tous les PHI lors des transferts de fichiers

- Protocoles sécurisés tels que SFTP ou HTTPS pour la transmission de données

- Dossiers d'audit détaillés des activités de transfert de fichiers

- Contrôles d'accès qui limitent l'accès aux données aux seules personnes autorisées

La réglementation met l'accent sur la prévention des accès non autorisés tout en préservant l'intégrité des données tout au long du processus de transfert.

RGPD (Union européenne)

Le règlement général sur la protection des données régit la protection des données personnelles au sein et en dehors de l'UE. Les principales exigences sont les suivantes : Le partage de fichiers conforme au RGPD nécessite un cryptage, des contrôles d'accès stricts, une journalisation des audits et la transparence pour des transferts légaux et sécurisés.

- Traitement légal et consentement explicite pour les transferts de données

- Protection des données dès la conception et par défaut dans tous les systèmes

- Garanties adéquates pour les transferts de données transfrontaliers

- Notification de violation dans les 72 heures suivant la découverte

Le RGPD introduit des directives strictes sur la manière dont les organisations collectent, traitent et transfèrent les données des clients au-delà des frontières internationales.

PCI DSS (industrie des cartes de paiement)

Les organisations qui gèrent les informations relatives aux cartes de crédit doivent respecter les normes de sécurité des données du secteur des cartes de paiement :

- Chiffrement des données du titulaire de la carte au repos et en transit

- Protocoles sécurisés tels que SSL/TLS pour tous les transferts de fichiers liés aux paiements

- Évaluations de sécurité et tests de vulnérabilité réguliers

- Accès restreint aux données des titulaires de cartes sur la base du besoin

Ces normes protègent les informations financières lors du traitement des paiements et des opérations de transfert de fichiers associées.

SOX et FISMA

La loi Sarbanes-Oxley impose aux sociétés cotées en bourse de maintenir des pistes d'audit complètes pour les transferts de dossiers financiers, garantissant ainsi la transparence de l'information financière. La loi fédérale sur la gestion de la sécurité de l'information régit les transferts de données des agences fédérales, imposant des contrôles de sécurité documentés et des évaluations régulières.

Normes de sécurité essentielles pour le transfert de fichiers de conformité

Les systèmes modernes de transfert de fichiers de conformité s'appuient sur plusieurs niveaux de contrôles de sécurité pour protéger les informations sensibles.

Normes de chiffrement

Chiffrement AES-256 sert de base à la protection des données au repos et en transit. Cette norme de cryptage avancée garantit que même si des cybercriminels interceptent des fichiers pendant leur transfert, les données restent illisibles sans clés de déchiffrement appropriées.

Les organisations doivent implémenter le chiffrement à plusieurs points :

- Chiffrement au niveau des fichiers avant la transmission

- Chiffrement de la couche de transport pendant le transfert

- Chiffrement du stockage pour les journaux d'audit et les journaux système

Protocoles de communication sécurisés

Plusieurs protocoles fournissent le cadre de sécurité pour des transferts de fichiers conformes : TLS 1.3 fournit la norme de communication sécurisée la plus récente, remplaçant les anciennes versions par des vulnérabilités connues. En outre, Le protocole FTPS améliore le protocole FTP de base en ajoutant des fonctionnalités de sécurité SSL/TLS, notamment l'authentification et le cryptage. Le protocole SFTP chiffre à la fois les informations d'identification et les fichiers transférés, ce qui le rend plus sûr que le protocole FTP et le FTPS. OpenPGP fournit une norme sécurisée pour les transferts de courrier électronique et de fichiers à l'aide de la cryptographie à clé publique. Les organisations doivent régulièrement revoir et mettre à jour leurs protocoles pour faire face aux cybermenaces émergentes.

TLS 1.3 fournit la norme de communication sécurisée la plus récente, remplaçant les anciennes versions par des vulnérabilités connues. Les organisations doivent régulièrement revoir et mettre à jour leurs protocoles pour faire face aux cybermenaces émergentes.

Authentification et contrôles d'accès

Authentification multifactorielle réduit considérablement le risque que des utilisateurs non autorisés accèdent à des fichiers sensibles. Les systèmes d'authentification efficaces combinent : Le MFA fournit un niveau de sécurité supplémentaire en obligeant les utilisateurs à vérifier leur identité au moyen d'au moins deux informations d'identification indépendantes.

- Quelque chose que vous connaissez (mots de passe)

- Ce que vous possédez (appareils mobiles, jetons)

- Ce que vous êtes (vérification biométrique)

Architecture Zero Trust valide chaque demande de transfert quel que soit l'emplacement du réseau, en garantissant une vérification continue plutôt que de supposer la confiance en fonction de la position du réseau.

Le contrôle d'accès basé sur les rôles (RBAC) limite les privilèges de transfert de fichiers en fonction des responsabilités professionnelles, mettant en œuvre le principe du moindre privilège. Cette approche garantit que les employés n'accèdent qu'aux fichiers spécifiques nécessaires à leurs fonctions professionnelles.

Il est également essentiel de restreindre l'accès aux données sensibles des journaux d'audit, afin de ne permettre qu'à un petit groupe de personnes de confiance de consulter ou de modifier ces journaux afin de préserver leur intégrité et leur confidentialité.

Partage de fichiers et collaboration

Les entreprises modernes s'appuient sur le partage de fichiers et la collaboration pour stimuler la productivité et l'innovation, mais ces activités peuvent également exposer les données sensibles à des risques importants si elles ne sont pas correctement gérées. Les violations de données et les accès non autorisés constituent des menaces courantes lorsque le partage de fichiers ne dispose pas de contrôles de sécurité robustes. Pour relever ces défis, les entreprises se tournent vers des solutions de partage de fichiers sécurisées qui intègrent les contrôles d'accès, le chiffrement et la journalisation des audits.

En mettant en œuvre des plateformes de partage de fichiers sécurisées, les entreprises peuvent permettre à leurs employés, partenaires et clients de collaborer efficacement tout en maintenant une surveillance stricte des données sensibles. Les contrôles d'accès garantissent que seuls les utilisateurs autorisés peuvent consulter ou modifier des fichiers spécifiques, tandis que la journalisation des audits fournit un enregistrement détaillé de toutes les activités de partage de fichiers, ce qui favorise la conformité et permet de réagir rapidement aux éventuels incidents de sécurité. Ces solutions offrent le juste équilibre entre une collaboration fluide et une sécurité des données sans compromis.

Exigences en matière d'audit et de surveillance

La journalisation complète des audits constitue l'épine dorsale des systèmes de transfert de fichiers de conformité. Les organisations doivent collecter des informations détaillées sur chaque événement de transfert de fichiers afin de démontrer la conformité lors des enquêtes réglementaires.

Les journaux d'audit doivent saisir toutes les informations pertinentes, telles que l'activité des utilisateurs, les descriptions des événements et les métadonnées, afin de faciliter les enquêtes de conformité et d'investigation.

Éléments essentiels du journal d'audit

Les pistes d'audit efficaces incluent :

- Identification de l'utilisateur et détails d'authentification

- Horodatages pour toutes les activités de transfert de fichiers

- Accès aux fichiers autorisations et modifications

- Accès aux données modèles et comportement des utilisateurs

- Journaux du système au niveau du système d'exploitation et de l'application

Surveillance en temps réel

Les systèmes de surveillance automatisés détectent les violations des politiques et les tentatives d'accès non autorisées au fur et à mesure qu'elles se produisent. Ces systèmes analysent les données des journaux pour identifier les activités suspectes des utilisateurs et les incidents de sécurité potentiels. Des fonctionnalités de surveillance complètes permettent de suivre en temps réel les mouvements de fichiers et de détecter les tentatives d'accès non autorisées. Les déclencheurs de sécurité automatisés rationalisent davantage la protection des données lors des transferts de fichiers en déclenchant des réponses immédiates aux menaces détectées.

Les principales fonctionnalités de surveillance sont les suivantes :

- Détection de modèles d'accès aux fichiers inhabituels

- Alertes en cas d'échec des tentatives d'authentification

- Suivi des téléchargements et des modifications de fichiers

- Surveillance des tentatives d'exfiltration de données

Enregistrements d'audit immuables

Les réglementations de conformité exigent souvent des dossiers d'audit infalsifiables. Les pistes d'audit immuables empêchent la falsification des journaux et facilitent les procédures judiciaires en conservant un enregistrement permanent de tous les processus de transfert de fichiers.

Les organisations doivent mettre en œuvre des systèmes de gestion centralisés qui consolident les journaux d'audit provenant de sources multiples, afin de générer plus facilement des rapports de conformité et de répondre aux enquêtes de sécurité.

Contrôle d'accès et gouvernance des données

Une gouvernance des données efficace garantit que les informations sensibles bénéficient d'une protection appropriée tout au long de leur cycle de vie.

Systèmes de contrôle granulaires

Les plateformes modernes de transfert de fichiers gérés fournissent un contrôle granulaire des autorisations d'accès aux fichiers. Les administrateurs peuvent spécifier :

- Qui peut consulter des fichiers spécifiques

- Limites de téléchargement pour les documents sensibles

- Dates d'expiration pour les informations sensibles au facteur temps

- Édition et partage autorisations pour le travail collaboratif

Politiques de classification des données

La classification automatique des données permet d'identifier et de protéger les informations sensibles sur la base de l'analyse du contenu. Ces systèmes analysent les fichiers pour :

- Informations de santé protégées dans les établissements de santé

- Numéros de cartes de crédit et données financières

- Identifiants personnels soumis à la réglementation en matière de confidentialité

- Informations commerciales exclusives

Prévention des pertes de données

Les systèmes de prévention des pertes de données (DLP) analysent le contenu des fichiers avant leur transfert, bloquant ainsi les transmissions contenant des informations interdites. Ces outils permettent de prévenir à la fois l'exposition accidentelle des données et leur exfiltration malveillante.

Les systèmes DLP s'intègrent aux contrôles de sécurité existants pour fournir une protection complète des services cloud et des systèmes sur site.

Transfert de fichiers géré (MFT) pour la conformité des entreprises

Les solutions de transfert de fichiers géré consolident la gestion de la conformité dans les environnements d'entreprise, offrant un contrôle centralisé de toutes les opérations de transfert de fichiers. MFT garantit la conformité aux réglementations telles que HIPAA, GDPR, PCI DSS et GLBA tout en garantissant sécurité, efficacité et évolutivité. MFT fournit des fonctionnalités de sécurité complètes, des fonctionnalités de conformité réglementaire, l'automatisation des flux de travail, une gestion centralisée et une évolutivité.

Avantages de la plateforme centralisée

Les plateformes MFT offrent plusieurs avantages pour maintenir la conformité réglementaire :

- Point de contrôle unique pour toutes les politiques de sécurité relatives au transfert de fichiers

- Flux de travail automatisés qui appliquent les exigences de conformité

- Capacités d'intégration avec l'infrastructure de sécurité existante

- Architecture évolutive qui évolue en fonction des besoins de l'entreprise

Solutions MFT basées sur le cloud

Les services cloud fournissent des services intégrés fonctionnalités de conformité pour les principales réglementations telles que HIPAA, GDPR et PCI DSS. Ces plateformes gèrent la complexité technique du maintien des normes de sécurité tout en garantissant une efficacité opérationnelle.

Les principales fonctionnalités du cloud MFT incluent :

- Mises à jour de sécurité et gestion des correctifs automatiques

- Des centres de données mondiaux pour une conformité internationale

- Reprise après sinistre et continuité des activités intégrées

- Intégration avec les services et applications cloud les plus populaires

Flux de travail automatisés

Les plateformes MFT utilisent des flux de travail automatisés pour appliquer les politiques de conformité de manière cohérente pour tous les transferts de fichiers. Ces flux de travail peuvent :

- Acheminer les fichiers sensibles par le biais de processus d'approbation appropriés

- Appliquez automatiquement le chiffrement et les contrôles d'accès

- Générez la documentation d'audit pour les exigences réglementaires

- Envoyer des notifications en cas de violation des règles ou d'événements de sécurité

Transfert de fichiers hybride

Les solutions de transfert de fichiers hybrides offrent aux entreprises la flexibilité d'utiliser plusieurs protocoles et méthodes de transfert de fichiers, garantissant ainsi un transfert de données sécurisé et efficace dans divers environnements. En combinant des protocoles tels que SFTP et le transfert de fichiers géré (MFT), les entreprises peuvent adapter leurs processus de transfert de fichiers afin de répondre à des exigences de conformité spécifiques, notamment PCI DSS et HIPAA, tout en optimisant les performances et l'évolutivité.

Cette approche permet aux entreprises de transférer des données sensibles en toute sécurité, quels que soient la taille, le format ou la destination des fichiers, en s'intégrant parfaitement aux systèmes et flux de travail existants. Les solutions de transfert de fichiers hybrides offrent l'adaptabilité nécessaire pour faire face à l'évolution des menaces de sécurité et des exigences réglementaires, garantissant ainsi la protection et la conformité des données tout au long de leur cycle de vie.

Transfert de fichiers Zero Trust

Le transfert de fichiers Zero Trust représente un changement de paradigme en matière de sécurité des données, car il repose sur le principe selon lequel aucun utilisateur, appareil ou système ne doit être intrinsèquement fiable, quel que soit son emplacement au sein ou en dehors de l'organisation. Chaque processus de transfert de fichiers est considéré comme potentiellement risqué, nécessitant une vérification continue de l'identité des utilisateurs, de l'intégrité des appareils et des autorisations d'accès.

En mettant en œuvre des solutions de transfert de fichiers Zero Trust, les entreprises appliquent des contrôles d'accès stricts, utilisent l'authentification multifactorielle et appliquent des mesures de sécurité avancées telles que le cryptage et la surveillance en temps réel. Cette approche garantit que seules les personnes autorisées peuvent initier ou terminer des transferts de fichiers, ce qui réduit considérablement le risque de violations de données et d'accès non autorisé. La vérification continue et le contrôle granulaire de chaque étape du processus de transfert de fichiers aident les entreprises à respecter les exigences réglementaires, à protéger les données sensibles et à maintenir les normes les plus strictes en matière de sécurité des données.

Meilleures pratiques pour la mise en œuvre du transfert de fichiers de conformité

Une mise en œuvre réussie du transfert de fichiers de conformité nécessite une approche systématique qui répond aux exigences techniques et opérationnelles. Des audits de sécurité réguliers permettent de s'assurer que les mesures de sécurité des données sont à jour et conformes à la réglementation.

Évaluations de sécurité régulières

Les organisations doivent effectuer des évaluations trimestrielles de leurs processus de transfert de fichiers afin d'identifier les lacunes en matière de conformité et les failles de sécurité. Ces évaluations devraient porter sur :

- Contrôles techniques comme le chiffrement et l'authentification

- Conformité des processus avec des exigences réglementaires

- Accès utilisateur examens et audits d'autorisations

- Conformité des fournisseurs pour les services de transfert de fichiers tiers

Formation et sensibilisation des employés

L'erreur humaine reste un facteur de risque important en matière de sécurité des données. Des programmes de formation réguliers devraient informer les employés sur : La formation des employés aux meilleures pratiques en matière de sécurité peut réduire le risque de cybermenaces.

- Procédures de transfert de fichiers sécurisées et outils approuvés

- Reconnaître et signaler les incidents de sécurité

- Comprendre les responsabilités en matière de conformité liées à leur rôle

- Respect des politiques de traitement des données relatives aux clients

Planification de la réponse aux incidents

Les organisations ont besoin de plans de réponse aux incidents spécifiques en cas de violation de la sécurité du transfert de fichiers. Ces plans devraient porter sur les points suivants :

- Confinement immédiat des procédures visant à mettre fin aux violations en cours

- Notification de violation exigences pour les personnes concernées et les organismes de réglementation

- Analyse médico-légale pour comprendre la portée et l'impact

- Procédures de récupération pour rétablir la sécurité des opérations

Mise en œuvre capacités de sauvegarde est également essentiel pour se protéger contre les pertes de données et garantir la continuité des activités en cas d'incident.

- Confinement immédiat des procédures visant à mettre fin aux violations en cours

- Notification de violation exigences pour les personnes concernées et les organismes de réglementation

- Analyse médico-légale pour comprendre la portée et l'impact

- Procédures de récupération pour rétablir la sécurité des opérations

Gestion des fournisseurs

Lorsqu'elles travaillent avec des fournisseurs tiers pour des services de transfert de fichiers, les organisations doivent garantir la conformité des fournisseurs en :

- Due diligence évaluations des pratiques de sécurité des fournisseurs

- Exigences contractuelles pour les normes de conformité et de sécurité

- Surveillance continue de la performance et de la conformité des fournisseurs

- Examens réguliers des certifications des fournisseurs et des rapports d'audit

Défis et solutions courants en matière de conformité

Les organisations sont confrontées à plusieurs défis récurrents lors de la mise en œuvre de systèmes de transfert de fichiers de conformité.

Transferts de données transfrontaliers

Les transferts internationaux de données nécessitent la compréhension de multiples cadres réglementaires et la mise en œuvre de garanties appropriées. Les solutions incluent :

- Localisation des données stratégies qui conservent les données sensibles dans des régions géographiques spécifiques

- Décisions d'adéquation et des clauses contractuelles types pour la conformité au RGPD

- Évaluations d'impact sur la confidentialité pour les scénarios de transferts internationaux

Intégration des systèmes existants

De nombreuses entreprises exploitent des systèmes existants dépourvus de fonctionnalités de sécurité modernes. Pour relever ces défis, il faut :

- Solutions de passerelle sécurisées qui relient les anciens et les nouveaux systèmes

- Stratégies de migration graduelle qui maintiennent la conformité pendant les transitions

- Approches hybrides qui tirent parti à la fois de l'infrastructure existante et de l'infrastructure moderne

Préparation de l'audit

La préparation aux audits réglementaires devient beaucoup plus facile grâce à des systèmes de documentation appropriés :

- Rapports de conformité automatisés qui génère la documentation requise

- Pistes d'audit centralisées qui offrent une visibilité complète sur les activités de transfert de fichiers

- Évaluations de conformité régulières qui identifient et comblent les lacunes avant les audits

Gestion des comptes utilisateurs et des autorisations

À mesure que les organisations se développent, la gestion de l'accès des utilisateurs devient de plus en plus complexe. Les meilleures pratiques incluent :

- Révisions d'accès régulières pour garantir que les autorisations restent appropriées

- Approvisionnement automatique et déprovisionnement sur la base des systèmes RH

- Accès basé sur les rôles qui s'adapte à la structure organisationnelle

Garantir une protection maximale grâce à une amélioration continue

Le transfert de fichiers de conformité n'est pas une mise en œuvre ponctuelle mais un processus continu qui nécessite une attention et une amélioration continues.

Se tenir au courant des évolutions réglementaires

Les réglementations évoluent constamment, obligeant les organisations à :

- Surveillez les mises à jour réglementaires qui affectent leur infrastructure technologique

- Mettre à jour les politiques et les procédures pour répondre aux nouvelles exigences

- Former le personnel aux modifications apportées aux réglementations de conformité

- Réviser et mettre à jour régulièrement les garanties techniques

Tirer parti des avancées technologiques

Les nouvelles technologies offrent la possibilité d'améliorer les capacités de transfert de fichiers de conformité :

- Intelligence artificielle pour la détection d'anomalies dans le comportement des utilisateurs

- Chaîne de blocs pour les dossiers d'audit immuables

- Chiffrement avancé méthodes pour une protection maximale

- Zéro confiance principes pour une sécurité globale

Les organisations qui mettent en œuvre des systèmes de transfert de fichiers de conformité robustes se protègent des sanctions réglementaires tout en renforçant la confiance de leurs clients et partenaires. L'investissement dans des systèmes et des processus appropriés porte ses fruits en réduisant les risques, en améliorant l'efficacité opérationnelle et en renforçant le positionnement concurrentiel.

Pour réussir, il faut combiner les bonnes plateformes technologiques avec une gouvernance, une formation et une surveillance continue appropriées. Les organisations qui adoptent une approche globale du transfert de fichiers de conformité se positionnent pour réussir à long terme dans un paysage numérique de plus en plus réglementé.

N'oubliez pas de revoir régulièrement vos processus de transfert de fichiers par rapport aux exigences réglementaires en vigueur et aux meilleures pratiques du secteur. La conformité est un processus continu, et non une destination, et les organisations qui la traitent comme telle seront les mieux placées pour prospérer dans notre monde axé sur les données.

Questions fréquemment posées (FAQ) sur le transfert de fichiers de conformité

Qu'est-ce que le transfert de fichiers de conformité ?

Le transfert de fichiers de conformité fait référence au transfert sécurisé de données sensibles entre des organisations ou des systèmes tout en respectant des exigences réglementaires spécifiques. Cela implique la mise en œuvre du chiffrement, de l'authentification, des contrôles d'accès et de journaux d'audit détaillés pour garantir l'intégrité, la confidentialité et la conformité réglementaire des données tout au long du processus de transfert de fichiers.

Pourquoi le transfert de fichiers de conformité est-il important ?

Le transfert de fichiers de conformité est crucial car il protège les informations sensibles contre les violations de données, les accès non autorisés et les cybermenaces. Il aide les organisations à respecter les exigences réglementaires telles que la HIPAA, le RGPD et la norme PCI DSS, en évitant les amendes coûteuses et les atteintes à la réputation tout en garantissant la continuité des activités et la confiance des clients.

Quelles sont les principales mesures de sécurité en matière de transfert de fichiers de conformité ?

Les principales mesures de sécurité incluent des normes de cryptage avancées telles que l'AES-256, l'authentification multifacteur (MFA), les contrôles d'accès basés sur les rôles (RBAC), une architecture Zero Trust, une journalisation complète des audits et une surveillance en temps réel. Ces contrôles fonctionnent ensemble pour restreindre l'accès au personnel autorisé, garantir la confidentialité des données et fournir des journaux détaillés pour les enquêtes de sécurité et les audits de conformité.

Comment le transfert de fichiers géré (MFT) contribue-t-il à la conformité ?

Les plateformes de transfert de fichiers gérées centralisent et automatisent les processus de partage de fichiers sécurisés, offrant un contrôle granulaire de l'accès aux fichiers, des flux de travail automatisés faisant appliquer les politiques de conformité, une intégration à l'infrastructure de sécurité existante et une évolutivité. Les solutions MFT fournissent également des pistes d'audit détaillées et contribuent à la conformité réglementaire avec des normes telles que HIPAA, GDPR et PCI DSS.

Quels types de fichiers nécessitent un transfert de fichiers de conformité ?

Les fichiers contenant des informations sensibles telles que des informations de santé protégées (PHI), des informations personnelles identifiables (PII), des données de cartes de paiement, des dossiers financiers et des données commerciales exclusives nécessitent un transfert de fichiers de conformité pour garantir qu'ils sont transmis en toute sécurité et accessibles uniquement par des personnes autorisées.

Comment les journaux d'audit contribuent-ils à la conformité ?

Les journaux d'audit capturent des enregistrements détaillés des activités des utilisateurs, de l'accès aux fichiers, des modifications et des événements de transfert. Ils fournissent une piste immuable qui aide les organisations à démontrer leur conformité aux exigences réglementaires, à enquêter sur les incidents de sécurité et à soutenir les procédures judiciaires en prouvant la validité et l'intégrité des processus de transfert de fichiers.

Quel est le rôle de l'architecture Zero Trust dans le transfert de fichiers ?

L'architecture Zero Trust améliore le transfert de fichiers de conformité en ne supposant aucune confiance implicite pour aucun utilisateur, appareil ou système. Il applique une vérification continue, des contrôles d'accès stricts et une microsegmentation afin de minimiser le risque d'accès non autorisé et de violations de données lors des transferts de fichiers, conformément aux réglementations strictes en matière de protection des données.

À quelle fréquence les organisations doivent-elles revoir leur conformité en matière de transfert de fichiers ?

Les organisations doivent revoir et mettre à jour régulièrement leurs politiques de transfert de fichiers, leurs contrôles de sécurité et leurs autorisations d'accès, idéalement tous les trimestres ou chaque fois que les exigences réglementaires changent. L'évaluation continue garantit que les systèmes de transfert de fichiers de conformité restent efficaces face à l'évolution des cybermenaces et des normes réglementaires.

Les solutions de transfert de fichiers de conformité peuvent-elles s'intégrer aux services cloud ?

Oui, les solutions modernes de transfert de fichiers de conformité s'intègrent souvent parfaitement aux services cloud, fournissant un transfert de données sécurisé, un cryptage du stockage et des fonctionnalités de conformité adaptées à des réglementations telles que HIPAA, GDPR et PCI DSS. Les plateformes de transfert de fichiers gérées basées sur le cloud offrent également une évolutivité, des mises à jour automatisées et des fonctionnalités de reprise après sinistre.

Quels sont les défis courants liés à la mise en œuvre du transfert de fichiers de conformité ?

Les défis courants incluent la gestion des transferts de données transfrontaliers soumis à des réglementations différentes, l'intégration de systèmes existants dépourvus de fonctionnalités de sécurité modernes, la gestion de pistes d'audit complètes et la gestion efficace des comptes utilisateurs et des autorisations. Relever ces défis nécessite une combinaison de technologies, de politiques et de surveillance continue.

Comment les organisations peuvent-elles garantir la conformité de leurs employés aux politiques de transfert de fichiers ?

Les organisations doivent mettre en œuvre des programmes réguliers de formation et de sensibilisation des employés axés sur les procédures de transfert de fichiers sécurisées, la reconnaissance des menaces de sécurité et la compréhension des responsabilités réglementaires. Le développement d'une culture soucieuse de la sécurité permet de réduire les erreurs humaines et de renforcer la protection globale des données.

Que se passe-t-il si une organisation ne respecte pas les réglementations relatives au transfert de fichiers ?

Le non-respect des réglementations relatives au transfert de fichiers peut entraîner de lourdes sanctions, notamment des amendes importantes (par exemple, des amendes pouvant aller jusqu'à 20 millions d'euros en vertu du RGPD ou 4 % du chiffre d'affaires mondial), des poursuites judiciaires, une atteinte à la réputation et une perte de confiance des clients. La non-conformité augmente également le risque de violations de données et de perturbations opérationnelles.

Comment les déclencheurs de sécurité automatisés améliorent-ils le transfert de fichiers de conformité ?

Les déclencheurs de sécurité automatisés détectent les activités suspectes ou les violations de règles lors des transferts de fichiers et lancent des actions de protection immédiates telles que le chiffrement des fichiers, l'alerte des administrateurs ou le blocage des accès non autorisés. Ces déclencheurs rationalisent la gestion de la sécurité et réduisent le risque d'exposition des données.

Quelle est la différence entre les journaux d'audit et les journaux système ?

Les journaux d'audit documentent spécifiquement les activités des utilisateurs, l'accès aux fichiers et les événements liés à la sécurité afin de faciliter les enquêtes de conformité et d'investigation. Les journaux système enregistrent généralement des informations opérationnelles ou liées aux erreurs utilisées principalement pour le dépannage et la maintenance du système.

Comment les contrôles d'accès granulaires améliorent-ils la sécurité des transferts de fichiers ?

Les contrôles d'accès granulaires permettent aux organisations de définir des autorisations précises pour les personnes autorisées à consulter, modifier, télécharger ou partager des fichiers spécifiques. Cela minimise le risque d'accès non autorisé aux données en garantissant que les utilisateurs n'ont accès qu'aux fichiers nécessaires à leurs rôles, conformément au principe du moindre privilège.

Où puis-je en savoir plus sur la mise en œuvre de solutions de transfert de fichiers de conformité ?

Vous pouvez explorer des guides détaillés, des ressources pour les fournisseurs et des sites Web réglementaires pour découvrir les meilleures pratiques en matière de transfert de fichiers de conformité. La consultation d'experts en cybersécurité ou de fournisseurs de transferts de fichiers gérés peut également vous aider à adapter les solutions aux besoins réglementaires et opérationnels spécifiques de votre organisation.

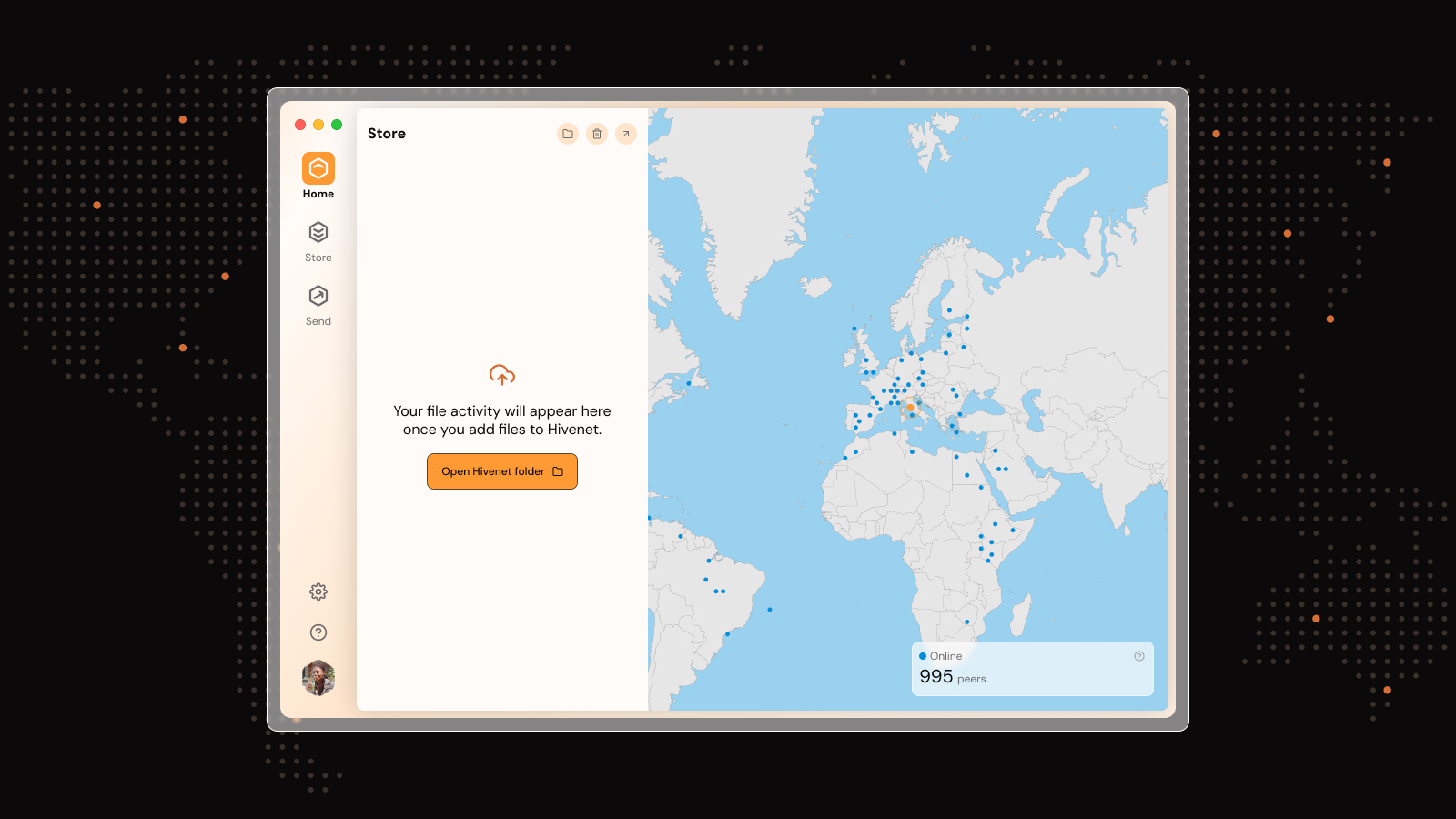

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.