Transferencia segura de archivos: guía completa para la transmisión segura de datos

La mayoría de las filtraciones de datos se producen en los momentos más sencillos: cuando alguien hace clic en «enviar» en un archivo adjunto de un correo electrónico o sube archivos a una carpeta compartida. Lo que parece un intercambio rutinario de archivos puede exponer la información más confidencial de tu organización a terceros no autorizados, a infracciones normativas y a costosos incidentes de seguridad.

Transferencia segura de archivos protege sus datos mediante el cifrado y los sólidos controles de seguridad, lo que garantiza que los archivos permanezcan confidenciales, ya sea que comparta documentos financieros, registros de pacientes o información empresarial exclusiva. Más allá del cumplimiento, la transferencia segura evita que la propiedad intelectual, la información de los clientes y los documentos confidenciales caigan en malas manos. También permite a los clientes enviar y recibir archivos grandes de forma segura, lo que garantiza la privacidad y el cumplimiento durante todo el proceso de transferencia de archivos. Esta guía le explica todo lo que necesita saber sobre la implementación de soluciones seguras de transferencia de archivos que protejan sus datos y cumplan con los requisitos de cumplimiento.

¿Qué es la transferencia segura de archivos?

La transferencia segura de archivos utiliza el cifrado para proteger los archivos a medida que se transfieren entre los remitentes y los destinatarios, a fin de protegerlos del acceso no autorizado y la interceptación. A diferencia de los métodos habituales de intercambio de archivos, que permiten enviar datos en texto plano, la transferencia segura emplea protocolos criptográficos para transformar la información legible en texto cifrado codificado que solo los usuarios autorizados pueden descifrar.

La diferencia entre el intercambio de archivos estándar y los métodos seguros se reduce a la protección. Cuando envías archivos por correo electrónico normal o servicios básicos en la nube, esos datos viajan a través de las redes en un formato que los piratas informáticos podrían leer si los interceptan. La transferencia segura de archivos envuelve los datos en varias capas de cifrado, lo que los hace inútiles para cualquiera que no tenga las claves de descifrado adecuadas.

La transferencia segura de archivos no solo garantiza la confidencialidad, sino que también mantiene la integridad de los datos durante la transmisión, preservando su precisión e integridad.

Las empresas necesitan canales seguros por varios motivos fundamentales. Los marcos normativos como el RGPD, la HIPAA y el PCI DSS exigen que las organizaciones protejan los datos confidenciales durante la transmisión. Más allá del cumplimiento, la transferencia segura protege la propiedad intelectual, la información de los clientes y los documentos confidenciales para que no caigan en malas manos. El costo de una violación de datos (con un promedio de millones en daños, honorarios legales y pérdida de reputación) hace que la transferencia segura de archivos sea una inversión esencial, no una actualización opcional.

Funciones de seguridad esenciales para la transferencia de archivos

Al evaluar las soluciones de transferencia segura de archivos, busque estas funciones de seguridad principales que crean múltiples capas de protección para sus datos.

Cifrado de extremo garantiza que los archivos permanezcan protegidos desde el momento en que salen del dispositivo hasta que llegan al destinatario previsto. Esto significa que, aunque alguien intercepte los datos durante el transporte, no podrá leerlos ni usarlos sin las claves de cifrado. El cifrado de extremo a extremo también garantiza que ni siquiera el proveedor del servicio pueda acceder a los archivos que se comparten, lo que ofrece la máxima privacidad y seguridad. Las soluciones de transferencia segura de archivos cifran automáticamente los archivos durante la carga, el almacenamiento y la transferencia, manteniendo la confidencialidad y la seguridad de los datos en cada etapa. Este método protege los documentos personales y profesionales de la vigilancia, proporcionando una capa adicional de protección contra el acceso no autorizado.

Protección con contraseña y autenticación multifactorial añadir controles de acceso cruciales. Los usuarios deben verificar su identidad a través de varios métodos: por lo general, algo que conocen (contraseña) y algo que tienen (teléfono, código SMS o aplicación de autenticación). Esto evita el acceso no autorizado, incluso si las contraseñas están comprometidas.

Fechas de caducidad y límites de descarga para los archivos compartidos reduce los riesgos de seguridad con el tiempo. Puede establecer fechas de caducidad para que los enlaces seguros dejen de ser válidos automáticamente después de un período específico y limitar el número de veces que los destinatarios pueden descargar los archivos. Esto evita que los enlaces antiguos se conviertan en vulnerabilidades de seguridad meses después. Por ejemplo, Proton Drive permite a los usuarios establecer fechas de caducidad para los enlaces compartidos y revocar el acceso a los archivos y carpetas compartidos de forma instantánea, lo que garantiza que los datos urgentes permanezcan protegidos. Las transferencias en Filemail caducan automáticamente después de un período predeterminado, que es de 7 días, pero puedes establecer una fecha de caducidad más larga con opciones disponibles en función de los diferentes planes. La supervisión del acceso también te permite hacer un seguimiento del número de veces que se han descargado los archivos, lo que proporciona una supervisión y un control adicionales. La descarga de archivos, como los archivos de vídeo, después de previsualizarlos o transmitirlos en línea aumenta la comodidad de los usuarios que desean guardar el contenido para acceder a él sin conexión.

Registros de auditoría y capacidades de monitoreo proporcionan registros completos de quién accedió a los archivos, cuándo se realizaron las descargas y desde qué direcciones IP. Estos registros son esenciales para informar sobre el cumplimiento e investigar posibles incidentes de seguridad.

Escaneo de virus y detección de malware durante la transmisión de archivos, proteja tanto a los remitentes como a los destinatarios de los archivos infectados. Las soluciones avanzadas analizan las cargas y descargas en tiempo real y bloquean las amenazas antes de que se propaguen por toda la organización. Filemail ofrece un plan gratuito que permite enviar archivos de hasta 5 GB, lo que hace que el intercambio seguro de archivos sea accesible incluso para equipos más pequeños o usuarios individuales. Además, Filemail proporciona un enlace seguro para que los destinatarios descarguen archivos sin necesidad de registrarse, lo que garantiza la facilidad de uso y una seguridad sólida.

Estándares y protocolos de cifrado

Comprender los estándares de cifrado le ayuda a evaluar el nivel de seguridad de las diferentes soluciones de transferencia. Estos son los protocolos clave que proporcionan el nivel más alto de protección:

Cifrado AES de 256 bits representa el estándar de referencia para proteger los datos en reposo. Este método de cifrado es tan sólido que, incluso con la potencia informática actual, los ataques de fuerza bruta tardarían más tiempo que la edad del universo en superar los ataques de fuerza bruta. Cuando los archivos se almacenan en servidores entre la carga y la descarga, el AES de 256 bits garantiza que permanezcan protegidos.

TLS 1.3 protege los datos durante la transmisión con el protocolo de seguridad de la capa de transporte más reciente. Esto corrige las vulnerabilidades encontradas en las versiones anteriores de TLS y, al mismo tiempo, mejora el rendimiento. Cualquier solución de transferencia segura de archivos debe usar TLS 1.3 para proteger los datos mientras viajan a través de las redes.

SFTP (protocolo de transferencia de archivos SSH) funciona a través de conexiones SSH para proporcionar un acceso y una administración seguros de los archivos. A diferencia del FTPS, que requiere varios puertos abiertos y puede complicar las configuraciones del firewall, el SFTP usa un solo puerto y proporciona controles de seguridad más estrictos. Esto lo hace ideal para transferencias de servidor a servidor y flujos de trabajo automatizados.

Cifrado HTTPS protege las transferencias de archivos basadas en la web mediante la combinación de capas HTTP con SSL/TLS. Esto es lo que encontrarás cuando utilices plataformas seguras para compartir archivos basadas en navegadores, ya que garantizan que tus cargas y descargas permanezcan cifradas incluso cuando utilices redes públicas.

Las soluciones de transferencia segura de archivos también pueden generar enlaces para compartir cifrados, de tiempo limitado o protegidos con contraseña mediante estos protocolos, lo que brinda mayor seguridad y comodidad a los usuarios.

Tipos de métodos de transferencia segura de archivos

Las diferentes situaciones requieren diferentes enfoques de transferencia segura. A continuación, le indicamos cómo elegir el método adecuado para sus necesidades:

Transferencia segura de archivos basada en correo electrónico cifra los archivos adjuntos y, a menudo, añade protección con contraseña. Esto funciona bien con archivos pequeños y mantiene el flujo de trabajo habitual del correo electrónico, pero los límites de tamaño de los archivos suelen restringirse a documentos en lugar de a archivos grandes, como archivos de vídeo o conjuntos de datos extensos.

Enlaces para compartir de forma segura proporcione direcciones URL protegidas por contraseña para la descarga de archivos. Los destinatarios acceden a los archivos a través de un portal web seguro en lugar de recibir los archivos adjuntos directamente. Puede establecer fechas de caducidad, limitar los intentos de descarga y realizar un seguimiento del acceso, lo que lo hace ideal para compartir archivos de gran tamaño con clientes o socios externos. Además, Proton Drive permite a los usuarios compartir archivos de cualquier tamaño sin necesidad de que los destinatarios tengan una cuenta de Proton Drive, lo que añade comodidad a sus sólidas funciones de seguridad. Proton Drive también protege los archivos con un cifrado de extremo a extremo, lo que los protege de los piratas informáticos y las filtraciones de datos. Filemail también permite a los destinatarios descargar archivos a través de un enlace seguro compartido por correo electrónico o aplicaciones de mensajería, lo que garantiza la flexibilidad y la seguridad.

Servicios de transferencia basados en la nube permite a los usuarios subir archivos a nube para compartir de forma segura. Estas plataformas suelen soportar la carga de archivos de gran tamaño, proporcionan controles de acceso detallados y se integran con los sistemas empresariales existentes. Son especialmente eficaces para las organizaciones que comparten archivos de forma habitual con varios destinatarios o que necesitan colaborar en la elaboración de documentos. Filemail, por ejemplo, ofrece un servicio para enviar archivos grandes de cualquier tamaño sin necesidad de que el destinatario se registre ni instale nada, lo que lo convierte en una opción versátil para las empresas. Además, Filemail ofrece un servicio de transferencia de archivos gestionado para empresas con funciones de seguridad avanzadas, que se adapta a entornos de gran volumen y basados en el cumplimiento. Dropbox también permite enviar archivos por correo electrónico o mediante un enlace de descarga, lo que ofrece flexibilidad tanto para uso personal como profesional.

Transmisión cifrada directa de igual a igual envía archivos directamente entre dispositivos sin almacenarlos en servidores de terceros. Esto reduce el riesgo de filtraciones de datos centralizadas, pero requiere que ambas partes estén en línea simultáneamente y puede tener limitaciones para transferencias muy grandes.

Soluciones de transferencia gestionada de archivos (MFT) proporcionan plataformas empresariales integrales que automatizan, supervisan y registran todas las actividades de intercambio de archivos. Estos sistemas se destacan en entornos con requisitos reglamentarios exigentes, transferencias de gran volumen o flujos de trabajo complejos en los que participan varios sistemas y socios. Las soluciones MFT también ofrecen funciones avanzadas para compartir archivos, como la supervisión de la actividad de intercambio y la provisión de actualizaciones instantáneas para garantizar transferencias de archivos seguras y eficientes.

Necesidades de transferencia empresarial frente a personal

Los requisitos empresariales difieren considerablemente de las necesidades de uso compartido de archivos personales. Las empresas deben cumplir con normativas como el RGPD para la protección de datos en Europa, la HIPAA para la información sanitaria y la SOX para la presentación de informes financieros. Estos marcos requieren registros de auditoría detallados, estándares de cifrado específicos y controles de acceso estrictos que los servicios básicos de intercambio de archivos no pueden ofrecer. Por ejemplo, todos los usuarios de Dropbox, incluidos los suscriptores de Dropbox Basic, pueden usar Dropbox Transfer para enviar archivos, aunque el límite de tamaño de los archivos depende de su plan. Dropbox Transfer permite a los usuarios enviar archivos de hasta 250 GB aunque el destinatario no tenga una cuenta de Dropbox.

Las organizaciones intercambian regularmente contratos, datos financieros, registros de pacientes y propiedad intelectual, documentos que podrían causar graves daños si se ponen en peligro. Necesitan soluciones que puedan gestionar archivos de gran tamaño, admitir a varios usuarios con diferentes niveles de permisos e integrarse con la infraestructura de seguridad existente.

El uso compartido de archivos personales suele incluir fotos familiares, documentos personales o una colaboración casual que no requiere amplias funciones de registro o cumplimiento. Sin embargo, los profesionales que trabajan con clientes suelen situarse entre las necesidades personales y empresariales: necesitan seguridad y fiabilidad sin la complejidad de las soluciones empresariales completas.

La distinción clave radica en la responsabilidad y las consecuencias. Las transferencias de archivos empresariales deben poder rastrearse, cumplir con las normas y ser recuperables, mientras que las transferencias personales dan prioridad a la comodidad y la protección básica.

Velocidad de transferencia de archivos: cómo enviar archivos rápidamente

En el vertiginoso entorno digital actual, la capacidad de enviar archivos rápidamente es crucial para mantener la productividad y una colaboración fluida. La velocidad de transferencia de archivos depende de varios factores, como la conexión a Internet, el tamaño del archivo y el protocolo de transferencia de archivos subyacente. Para optimizar el intercambio de archivos y garantizar que los archivos se entreguen sin demora, es importante elegir un servicio de transferencia de archivos que aproveche tecnologías avanzadas, como la aceleración de UDP y los servidores distribuidos a nivel mundial. Estas funciones ayudan a minimizar la distancia física que deben recorrer los archivos, lo que reduce la latencia y aumenta la velocidad de transferencia.

Además, la compresión de archivos antes de iniciar una transferencia puede reducir considerablemente el tiempo necesario para cargar y descargar archivos, especialmente cuando se trata de archivos grandes o de varios documentos. La selección de una plataforma de transferencia de archivos fiable que admita conexiones de alta velocidad y un enrutamiento eficiente garantiza que los usuarios puedan transferir archivos rápidamente, independientemente de su ubicación. Al optimizar el tamaño de los archivos y utilizar soluciones avanzadas de transferencia de archivos, los usuarios pueden mejorar su experiencia de intercambio de archivos y hacer que los proyectos avancen sin demoras innecesarias.

Limitaciones del tamaño de los archivos: gestión de transferencias de archivos de gran tamaño

La transferencia de archivos de gran tamaño suele presentar dificultades debido a las limitaciones de tamaño de los archivos impuestas por muchos servicios de transferencia de archivos. Estas restricciones pueden resultar particularmente problemáticas cuando se trabaja con archivos grandes, como archivos de vídeo, imágenes de alta resolución o documentos extensos. Para las empresas y los profesionales creativos que necesitan enviar archivos de gran tamaño con regularidad, es fundamental seleccionar una solución de transferencia de archivos que se adapte a tamaños de archivo considerables sin restricciones innecesarias.

Servicios como Filemail facilitan la transferencia de archivos de gran tamaño, ya que ofrecen transferencias gratuitas de hasta 5 GB e incluso límites más altos con los planes de pago. Esta flexibilidad es ideal para los usuarios que necesitan compartir archivos grandes de forma rápida y eficiente, ya sea para presentaciones empresariales, producción multimedia o proyectos colaborativos. Si comprende los límites de tamaño de los archivos de las diferentes plataformas y elige una que se adapte a sus necesidades, puede garantizar una transferencia de archivos fluida e ininterrumpida y evitar la frustración que supone cargar archivos sin éxito o transferir archivos incompletos. Dar prioridad a los servicios que admiten transferencias de archivos de gran tamaño permite a los usuarios y a las empresas compartir archivos de cualquier tamaño con confianza.

Control de acceso y caducidad de archivos

Compartir archivos de manera eficaz no consiste solo en mover datos de un lugar a otro, sino también en mantener el control sobre quién puede acceder a tus archivos y durante cuánto tiempo. El control del acceso y la caducidad de los archivos son funciones esenciales para compartir archivos de forma segura, ya que permiten a los usuarios establecer límites a los archivos compartidos y proteger la información confidencial contra el acceso no autorizado o las filtraciones de datos.

Al establecer fechas de caducidad en los archivos compartidos, los usuarios pueden garantizar que el acceso se revoque automáticamente después de un período específico, lo que reduce el riesgo de que los enlaces compartidos persistentes se conviertan en vulnerabilidades de seguridad. Las funciones de control de acceso, como la protección con contraseña, requieren que los destinatarios verifiquen su identidad antes de acceder a los archivos, lo que añade un nivel de seguridad adicional. Estas funciones no solo ayudan a proteger sus datos, sino que también ayudan a cumplir con los requisitos reglamentarios al garantizar que solo los usuarios autorizados puedan acceder a los archivos protegidos. Con un sólido control de caducidad y acceso a los archivos, los usuarios pueden compartir archivos con confianza, sabiendo que sus datos permanecen seguros y bajo su control.

Configuración de fechas de caducidad para archivos compartidos

Establecer fechas de caducidad para los archivos compartidos es una forma sencilla pero eficaz de mejorar la seguridad y el control de los archivos. La mayoría de los principales servicios de transferencia de archivos, incluidos Dropbox y WeTransfer, permiten a los usuarios especificar cuándo debe caducar un archivo o enlace compartido. Al establecer una fecha de caducidad, limitas el período durante el cual los destinatarios pueden acceder a los archivos, lo que garantiza que los datos confidenciales no estén disponibles indefinidamente.

Este proceso normalmente implica seleccionar una fecha de caducidad al crear un enlace compartido o enviar archivos por correo electrónico. Una vez que se alcanza la fecha de caducidad, el enlace se vuelve inactivo automáticamente, lo que impide un mayor acceso y reduce el riesgo de violaciones de datos. Esta función es especialmente valiosa para proyectos urgentes o documentos confidenciales, ya que brinda a los usuarios un mayor control sobre sus datos y ayuda a mantener el cumplimiento de las políticas de seguridad. De forma proactiva

Pasarela de transferencia de archivos: mejora de la seguridad y la eficiencia

Requisitos reglamentarios y de cumplimiento

El cumplimiento normativo impulsa muchas implementaciones de transferencia segura de archivos, especialmente en las industrias que manejan datos confidenciales. Comprender estos requisitos le ayuda a elegir soluciones que cumplan con sus obligaciones específicas.

Cumplimiento del RGPD afecta a cualquier organización que procese datos personales de residentes de la UE. El reglamento exige medidas técnicas para proteger los datos durante la transmisión, incluidos los controles de acceso y cifrado. Los procesadores de datos deben poder demostrar el cumplimiento mediante registros de auditoría y documentación de las medidas de seguridad.

Requisitos de HIPAA exigen protecciones específicas para la información de atención médica en los Estados Unidos. Las entidades cubiertas deben asegurarse de que los datos de los pacientes transmitidos electrónicamente utilicen un cifrado que impida que destinatarios no autorizados puedan utilizar la información. Esto incluye no solo los registros médicos, sino cualquier comunicación que contenga los identificadores de los pacientes.

Estándares PCI DSS rigen la forma en que las organizaciones gestionan la información de las tarjetas de pago. Estas normas exigen la transmisión cifrada de los datos de los titulares de tarjetas y la realización de pruebas de seguridad periódicas a los sistemas de transferencia de archivos. Incluso las empresas que no procesan los pagos directamente pueden necesitar cumplir con la PCI si gestionan la información de pago de los clientes.

Certificación ISO 27001 proporciona un marco para los sistemas de gestión de la seguridad de la información. Las organizaciones que desean obtener esta certificación deben demostrar enfoques sistemáticos para proteger los activos de información, incluidos los procedimientos de transferencia segura de archivos y las evaluaciones de seguridad periódicas.

Las regulaciones específicas de la industria añaden capas adicionales. Las firmas legales deben proteger el privilegio abogado-cliente a través de canales de comunicación seguros. Las instituciones financieras se enfrentan a regulaciones en torno a la prevención del uso de información privilegiada y la protección de los datos de los clientes. Las organizaciones sanitarias deben tener en cuenta tanto la HIPAA como las leyes de privacidad médica específicas de cada estado.

Mejores prácticas para la transferencia segura de archivos

La implementación eficaz de la transferencia segura de archivos requiere una atención continua a las prácticas de seguridad y al comportamiento de los usuarios. Estas son las prácticas esenciales que maximizan su protección:

Auditorías de seguridad y evaluaciones de vulnerabilidad periódicas ayudan a identificar los puntos débiles antes de que se conviertan en problemas. Programe revisiones trimestrales de sus procesos de transferencia de archivos, los patrones de acceso de los usuarios y las configuraciones de seguridad. Esto incluye probar las implementaciones de cifrado, revisar los permisos de los usuarios y actualizar las políticas de seguridad en función de las nuevas amenazas.

Formación de empleados evita muchos incidentes de seguridad que la tecnología por sí sola no puede detener. Los usuarios deben entender por qué es importante la transferencia segura, cómo reconocer los intentos de suplantación de identidad dirigidos contra las credenciales para compartir archivos y qué hacer si sospechan que se trata de un problema de seguridad. Las sesiones de formación periódicas y las pruebas de suplantación de identidad simuladas ayudan a mantener la concienciación sobre la seguridad.

Políticas de contraseñas sólidas y gestión del control de acceso constituyen la base del acceso seguro. Implemente la autenticación multifactorial para todos los usuarios, exija actualizaciones periódicas de las contraseñas y utilice permisos basados en roles que limiten el acceso únicamente a lo que cada usuario necesita para su función laboral.

Actualizaciones periódicas de software y administración de parches de seguridad asegúrese de que sus sistemas de transferencia permanezcan protegidos contra las vulnerabilidades conocidas. Establezca procedimientos para probar e implementar las actualizaciones con rapidez, especialmente para los parches de seguridad que abordan las vulnerabilidades críticas.

La capacidad de personalizar la interfaz de transferencia de archivos, cargar formularios y la configuración de seguridad permite a las organizaciones alinear estas funciones con su marca y las necesidades específicas de los usuarios, lo que mejora tanto la seguridad como la experiencia del usuario.

Procedimientos de respaldo y recuperación proteja contra la pérdida de datos durante las transferencias y garantice la continuidad del negocio si los sistemas fallan. Esto incluye mantener copias de seguridad seguras de los archivos transferidos y contar con procedimientos probados para recuperarse de diversos escenarios de error. WeTransfer cifra los datos en cada paso, garantizando la seguridad durante la transferencia y el almacenamiento, lo que mejora aún más la confiabilidad de los procesos de respaldo y recuperación.

Control de acceso y permisos

El control de acceso efectivo comienza con permisos basados en funciones que se alinean con las responsabilidades laborales. Es posible que los equipos de ventas necesiten compartir archivos con los clientes potenciales, pero no deberían acceder a los datos financieros. Los administradores de TI requieren un amplio acceso al sistema para el mantenimiento, pero es posible que no necesiten acceder a los documentos de recursos humanos.

Acceso por tiempo limitado permite una colaboración temporal segura sin crear riesgos de seguridad permanentes. Cuando trabajas con consultores externos o socios a corto plazo, puedes conceder un acceso que caduca automáticamente cuando finalizan los proyectos. Esto evita que las cuentas olvidadas se conviertan en vulnerabilidades de seguridad.

Restricciones de direcciones IP añada otra capa de seguridad al limitar el acceso de los usuarios a sus sistemas de transferencia de archivos. Esto es especialmente útil en el caso de datos altamente confidenciales o cuando se trabaja con socios que acceden a sus sistemas desde oficinas conocidas.

Capacidades de revocación inmediata son esenciales cuando los empleados se van o cuando se sospecha que las credenciales están comprometidas. Su solución de transferencia segura de archivos debería permitir a los administradores deshabilitar instantáneamente el acceso y revocar cualquier enlace compartido pendiente o transferencia pendiente.

Prevención y amenazas de seguridad comunes

Comprender las amenazas que representan las direcciones de transferencia de archivos segura le ayuda a evaluar las soluciones y a educar a los usuarios sobre los riesgos que podrían no tener en cuenta.

Ataques tipo «hombre en el medio» se producen cuando los piratas informáticos interceptan las comunicaciones entre el remitente y el destinatario. Sin el cifrado, los atacantes pueden leer, modificar o robar datos a medida que viajan por las redes. Los protocolos de transferencia segura de archivos, como SFTP y HTTPS, previenen estos ataques al cifrar los datos para que las comunicaciones interceptadas permanezcan ilegibles.

Prevención de violaciones de datos depende de que varias capas de seguridad trabajen juntas. Incluso si los piratas informáticos acceden a sus sistemas, los archivos cifrados permanecen protegidos. Los estrictos controles de acceso limitan el acceso de los atacantes, mientras que los sistemas de monitoreo pueden detectar patrones de actividad inusuales que indiquen posibles infracciones.

Protección contra malware y virus durante las transferencias de archivos evita que los archivos infectados se propaguen por la organización. Los motores de análisis avanzados comprueban los archivos cargados y descargados en tiempo real y ponen en cuarentena las amenazas antes de que se ejecuten o se propaguen a otros sistemas.

Intentos de suplantación suelen atacar las credenciales para compartir archivos porque las cuentas comprometidas proporcionan acceso directo a documentos confidenciales. La autenticación multifactorial hace que estos ataques sean mucho menos efectivos, mientras que la formación de los usuarios ayuda a las personas a reconocer y denunciar correos electrónicos o solicitudes de inicio de sesión sospechosos.

Amenazas internas representan uno de los riesgos de seguridad más desafiantes porque implican que usuarios autorizados hagan un mal uso de su acceso. Las auditorías exhaustivas y la supervisión del comportamiento pueden detectar patrones de descarga inusuales o accesos no autorizados a archivos, mientras que los controles de acceso adecuados limitan el daño que puede causar cualquier usuario individual.

Cómo elegir la solución de transferencia segura de archivos adecuada

La selección de la solución adecuada requiere un equilibrio entre los requisitos de seguridad, las necesidades de usabilidad y las restricciones presupuestarias. Comience por evaluar la solidez de las funciones de seguridad disponibles: la solidez del cifrado, las opciones de autenticación y las capacidades de auditoría deben cumplir o superar los requisitos del sector.

Escalabilidad las consideraciones incluyen tanto las necesidades actuales como el crecimiento futuro. ¿Puede la solución gestionar el aumento del tamaño de los archivos y del número de usuarios? ¿Los precios escalan razonablemente a medida que crece su organización? Tenga en cuenta tanto la escalabilidad técnica como la escalabilidad de los costos a lo largo del tiempo.

Capacidades de integración con la infraestructura de TI existente puede afectar significativamente la adopción y la eficacia. Busque soluciones que funcionen con sus servicios de directorio, herramientas de seguridad y aplicaciones empresariales actuales. La disponibilidad de las API permite la automatización y las integraciones personalizadas que mejoran la eficiencia. También es importante elegir una solución que permita la transferencia segura de archivos tanto en dispositivos Android como en iPhone para garantizar la compatibilidad multiplataforma para los usuarios de dispositivos móviles.

Estructuras de costos varían significativamente entre las soluciones. Algunas cobran por usuario, otras según el volumen de datos o las funciones utilizadas. Al comparar las opciones, tenga en cuenta los costos de implementación, el tiempo de capacitación y la administración continua. La solución más económica puede costar más a largo plazo si requiere una amplia personalización o carece de funciones clave.

Reputación y trayectoria de seguridad de los proveedores son importantes a la hora de confiar sus datos confidenciales a una empresa. Investigue su historial de incidentes de seguridad, la rapidez con la que responden a las vulnerabilidades y su transparencia en cuanto a las prácticas de seguridad. Busque proveedores que se sometan regularmente a auditorías de seguridad de terceros y que mantengan las certificaciones pertinentes.

Características clave a tener en cuenta

Límites de tamaño de archivos y velocidades de transferencia impactan directamente en la experiencia y la capacidad del usuario. Si su equipo trabaja habitualmente con archivos de vídeo, recursos de diseño o conjuntos de datos de gran tamaño, asegúrese de que la solución pueda gestionarlos sin obligar a los usuarios a buscar soluciones alternativas que eludan los controles de seguridad.

Interfaces fáciles de usar son cruciales para su adopción en organizaciones con diferentes niveles de habilidades técnicas. La solución más segura del mundo no lo protegerá si a los usuarios les resulta demasiado difícil y recurren a alternativas poco seguras, como el correo electrónico personal o los servicios de intercambio de archivos para consumidores. Además, la posibilidad de seleccionar una imagen de fondo para la página de descargas transferidas puede mejorar la imagen de marca y la experiencia del usuario.

Disponibilidad de aplicaciones móviles apoya a la fuerza laboral distribuida de hoy en día. Busque aplicaciones que mantengan los mismos estándares de seguridad que el acceso desde el escritorio y, al mismo tiempo, brinden un acceso cómodo a los usuarios que necesitan compartir archivos mientras viajan o trabajan de forma remota.

Capacidades de integración de API permiten la automatización de las transferencias rutinarias y la integración con los flujos de trabajo empresariales. Esto reduce los errores manuales y garantiza la aplicación coherente de las políticas de seguridad en todos los procesos automatizados.

Calidad de atención al cliente se vuelve fundamental durante la implementación y cuando surgen problemas de seguridad. Evalúe los tiempos de respuesta, los niveles de experiencia técnica y la disponibilidad durante el horario laboral, algo especialmente importante si opera en varias zonas horarias.

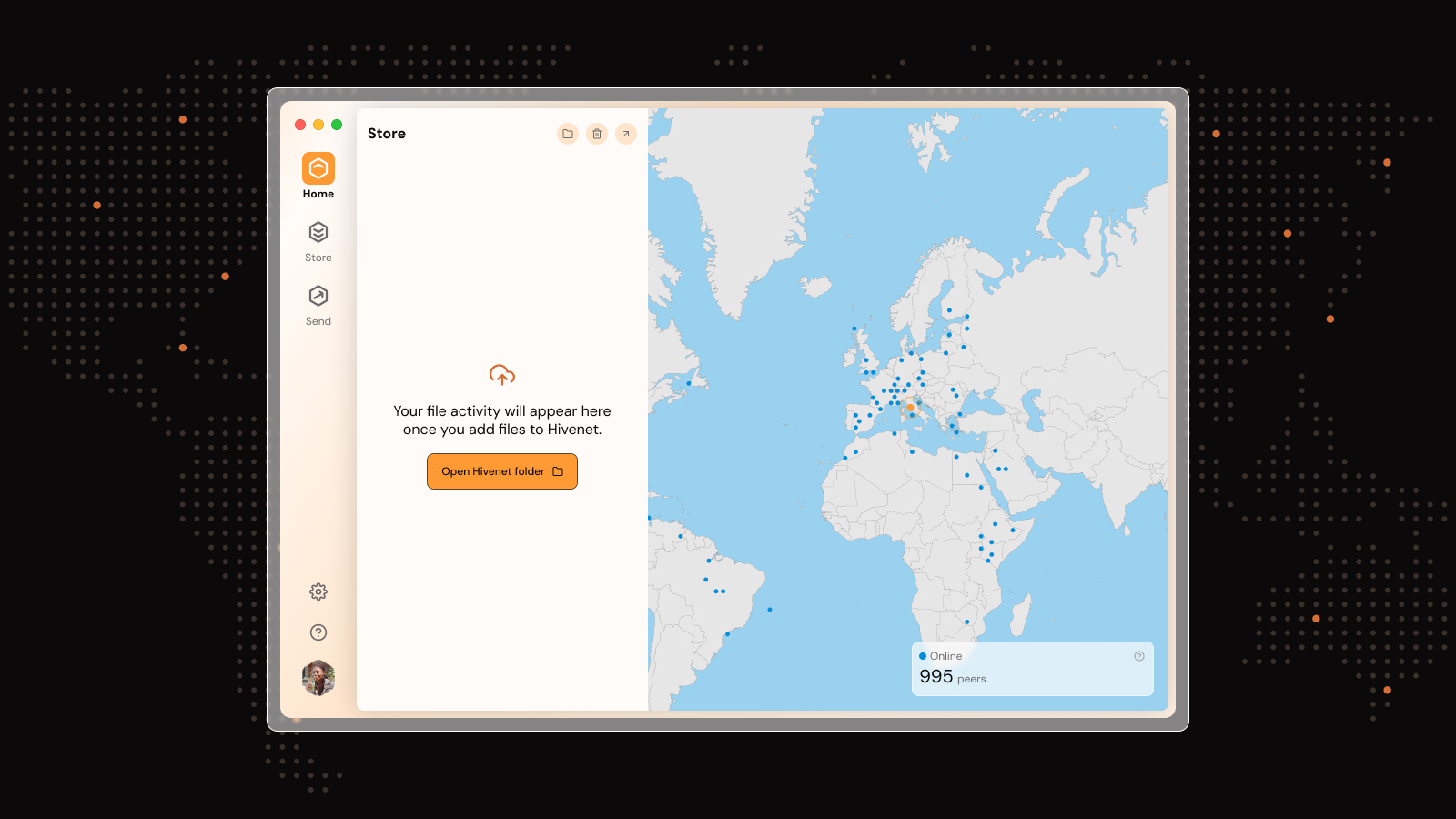

¿Por qué elegir Hivenet para la transferencia segura de archivos?

En una era dominada por las grandes empresas de tecnología que a menudo priorizan la monetización de los datos por encima de la privacidad, Hivenet se destaca como mejor servicio seguro de transferencia de archivos para los usuarios que valoran la verdadera soberanía de los datos y una mayor seguridad. A diferencia de muchas plataformas convencionales que recopilan, analizan y, a veces, venden datos de los usuarios, Hivenet se basa en principios que se oponen a las prácticas invasivas de las grandes empresas tecnológicas. Hivenet también le brinda un control total sobre quién accede a su trabajo, lo que garantiza que sus archivos permanezcan seguros y accesibles solo para los destinatarios previstos.

Compromiso de privacidad contra las grandes tecnologías

Hivenet está diseñado para proteger sus archivos de la vigilancia generalizada y la explotación de datos que suelen asociarse a las principales empresas de tecnología. Con Hivenet, sus datos nunca se extraen con fines publicitarios ni se comparten con terceros con fines lucrativos. Este compromiso garantiza que su información confidencial siga siendo suya y que no sea objeto de rastreos o perfiles no deseados. Obtenga más información sobre Hive's opciones de privacidad.

Seguridad mejorada más allá del cifrado estándar

Hivenet va más allá de los protocolos de cifrado estándar al integrar tecnologías centradas en la privacidad que impiden el acceso no autorizado y resisten la censura. Es marco de seguridad sólido incluye un cifrado de extremo a extremo combinado con principios de conocimiento cero, lo que garantiza que ni siquiera Hivenet pueda acceder a sus archivos. Este nivel de protección es fundamental para las empresas y las personas que desean proteger sus datos contra la vigilancia de las grandes tecnologías y las ciberamenazas.

Modelo de negocio ético

Hivenet opera con un modelo empresarial transparente y centrado en el usuario que evita las trampas de los ingresos basados en la publicidad. Sin la presión de monetizar los datos de los usuarios, Hivenet puede centrarse exclusivamente en proporcionarlos servicios de transferencia de archivos seguros y confiables. Esta postura ética se alinea con la creciente demanda de alternativas a las plataformas de Big Tech que respetan la privacidad.

Guía de implementación y configuración

La implementación exitosa comienza con una evaluación de seguridad integral para comprender sus riesgos y requisitos actuales. Documente qué tipos de archivos transfiere, quién necesita acceder a ellos y qué requisitos de cumplimiento se aplican a su sector.

Configuración de cuentas de usuario y permisos requiere una planificación cuidadosa de las funciones y responsabilidades laborales. Crea grupos basados en las funciones y no en los usuarios individuales, lo que facilita la gestión de los permisos a medida que las personas cambian de rol o se unen a la organización. Comience con los permisos mínimos necesarios y añada el acceso según sea necesario, en lugar de empezar con un acceso amplio e intentar restringirlo más adelante.

Configuración de los ajustes de cifrado y las políticas de seguridad debe alinearse con los estándares de seguridad generales de su organización. Habilite las opciones de cifrado más sólidas disponibles, configure los tiempos de espera automáticos de las sesiones y configure alertas de monitoreo para detectar patrones de actividad inusuales.

Procedimientos de prueba debe verificar tanto las medidas de seguridad como la funcionalidad antes de implementarlo para todos los usuarios. Pruebe las transferencias de archivos entre diferentes tipos de dispositivos y sistemas operativos, compruebe que los controles de acceso funcionan según lo previsto y confirme que los registros de auditoría recopilan toda la información necesaria.

Formación de usuarios sobre procedimientos de transferencia seguros evita muchos errores de seguridad comunes. Describa no solo cómo usar el sistema, sino también por qué existen medidas de seguridad y qué hacer si encuentran problemas o sospechan que existen problemas de seguridad.

Comience con un grupo piloto de usuarios técnicamente cómodos que puedan ayudar a identificar los problemas y convertirse en defensores internos del nuevo sistema. Sus comentarios ayudan a refinar los procesos antes de una implementación más amplia y brindan apoyo entre pares durante la implementación en toda la organización.

Supervise los patrones de uso durante la implementación inicial para identificar las áreas en las que podría ser necesario realizar ajustes adicionales en los procesos o capacitación. Los usuarios que constantemente tienen problemas con ciertas funciones pueden indicar que tienen oportunidades para simplificar los flujos de trabajo o proporcionar recursos de soporte adicionales.

La revisión periódica de los patrones de acceso y los registros de seguridad ayuda a garantizar que el sistema siga satisfaciendo sus necesidades de seguridad a medida que evolucionan los patrones de uso y surgen nuevas amenazas. Planifique inicialmente las revisiones mensuales y, a continuación, pase a las revisiones trimestrales una vez que los procesos se estabilicen.

La inversión en la transferencia segura de archivos rinde dividendos gracias a la reducción de los riesgos de seguridad, el cumplimiento normativo y la confianza de los usuarios a la hora de compartir información confidencial. Dedicar tiempo a la implementación adecuada garantiza que su organización obtenga el máximo valor de las capacidades de seguridad mejoradas y, al mismo tiempo, mantenga la productividad que depende de un intercambio de archivos eficiente.

Preguntas frecuentes (FAQ) sobre la transferencia segura de archivos

¿Qué es la transferencia segura de archivos?

La transferencia segura de archivos es el proceso de enviar archivos entre dispositivos o usuarios a través de canales cifrados para proteger los datos del acceso no autorizado, la interceptación o la alteración durante el tránsito. Garantiza la confidencialidad, la integridad y el cumplimiento de las normas de seguridad.

¿Por qué es importante la transferencia segura de archivos?

La transferencia segura de archivos es crucial porque protege la información confidencial, como los datos financieros, los registros personales y la propiedad intelectual, de las violaciones de datos y de partes no autorizadas. También ayuda a las organizaciones a cumplir con normativas como el RGPD, la HIPAA y el PCI DSS, evitando costosas multas y daños a la reputación.

¿Cómo funciona el cifrado de extremo a extremo en la transferencia segura de archivos?

El cifrado de extremo a extremo cifra los archivos del dispositivo del remitente y los mantiene cifrados hasta que llegan al dispositivo del destinatario. Esto significa que ni siquiera el proveedor de servicios puede acceder al contenido, lo que proporciona el más alto nivel de protección de datos durante la carga, el almacenamiento y la transferencia.

¿Puedo enviar archivos grandes de forma segura?

Sí. Muchas soluciones de transferencia segura de archivos admiten el envío de archivos de gran tamaño, que suelen superar varios gigabytes. Servicios como Dropbox Transfer permiten transferir hasta 250 GB, mientras que Filemail admite archivos de cualquier tamaño sin necesidad de que los destinatarios se registren o instalen software.

¿Qué características de seguridad debo buscar en una solución segura de transferencia de archivos?

Busque funciones como el cifrado de extremo a extremo, la protección con contraseña, la autenticación multifactor, las fechas de caducidad personalizables para los enlaces compartidos, los registros de auditoría detallados, el análisis de virus y la capacidad de supervisar las descargas. Estas funciones añaden capas de seguridad y control sobre sus datos.

¿Cómo mejoran las fechas de caducidad y la protección con contraseña la seguridad de la transferencia de archivos?

Las fechas de caducidad deshabilitan automáticamente los enlaces compartidos después de un período determinado, lo que reduce el riesgo de que se exploten los enlaces antiguos. La protección con contraseña exige que los destinatarios verifiquen su identidad antes de acceder a los archivos, lo que evita el acceso no autorizado incluso si el enlace está compartido.

¿Los servicios de transferencia segura de archivos cumplen con las normas de protección de datos?

Los servicios de transferencia segura de archivos de buena reputación se adhieren a los estándares de seguridad líderes del sector y cumplen con regulaciones como GDPR, HIPAA, PCI DSS e ISO 27001. Proporcionan los registros de auditoría y los protocolos de cifrado necesarios para el cumplimiento de la normativa.

¿Los destinatarios pueden acceder a los archivos compartidos sin crear una cuenta?

Muchas plataformas de transferencia segura de archivos permiten a los destinatarios descargar archivos a través de enlaces seguros sin necesidad de crear cuentas. Esto simplifica el proceso y, al mismo tiempo, mantiene la seguridad mediante la protección con contraseña y los controles de caducidad.

¿Cómo puedo garantizar una transferencia de archivos rápida y fiable?

Elija servicios de transferencia de archivos que utilicen servidores distribuidos por todo el mundo y tecnologías, como la aceleración de UDP, para minimizar la latencia y aumentar las velocidades de transferencia. Comprimir los archivos antes de transferirlos también puede reducir los tiempos de carga y descarga.

¿Cuál es la diferencia entre la transferencia segura de archivos y el intercambio seguro de archivos?

La transferencia segura de archivos se centra en proteger los datos durante la transmisión entre el remitente y el destinatario, garantizando la confidencialidad y la integridad. El intercambio seguro de archivos a menudo implica entornos colaborativos en los que varios usuarios pueden acceder a los archivos, editarlos y administrarlos de forma segura.

¿Cómo benefician a las empresas las soluciones de transferencia gestionada de archivos (MFT)?

Las soluciones MFT proporcionan control centralizado, automatización, informes de cumplimiento y seguridad mejorada para flujos de trabajo de intercambio de archivos complejos y de gran volumen. Son ideales para organizaciones con requisitos reglamentarios estrictos y múltiples socios.

¿Puedo personalizar la apariencia de mis páginas de transferencia segura de archivos?

Sí, muchas plataformas te permiten personalizar la página de descarga de transferencias añadiendo una imagen de fondo o el logotipo de tu empresa, lo que mejora la marca y brinda una experiencia profesional a los destinatarios.

¿Son compatibles los dispositivos móviles para la transferencia segura de archivos?

La mayoría de los servicios de transferencia segura de archivos modernos ofrecen aplicaciones o interfaces compatibles con dispositivos móviles para dispositivos iOS y Android, lo que permite a los usuarios cargar, enviar y recibir archivos de forma segura desde cualquier ubicación o dispositivo.

¿Cómo puedo revocar el acceso a los archivos compartidos?

Las soluciones de transferencia segura de archivos suelen ofrecer la posibilidad de revocar instantáneamente el acceso a los archivos o enlaces compartidos, lo que garantiza que puedas controlar quién tiene acceso en cualquier momento, incluso después de compartirlos.

¿Qué debo hacer si sospecho que se ha producido una violación de seguridad durante la transferencia de archivos?

Revoca de inmediato el acceso a los archivos compartidos, cambia las contraseñas y notifica a tu equipo de TI o seguridad. Revise los registros de auditoría para identificar el acceso no autorizado y siga los procedimientos de respuesta ante incidentes de su organización para mitigar los riesgos.

¿Cómo puedo integrar la transferencia segura de archivos en mis flujos de trabajo actuales?

Muchas soluciones de transferencia segura de archivos ofrecen API y opciones de integración que le permiten automatizar las transferencias de archivos, conectarse con las aplicaciones empresariales existentes y aplicar políticas de seguridad de manera uniforme en toda la organización.

¿La transferencia segura de archivos es adecuada para uso personal?

Sí. Si bien es esencial para las empresas, la transferencia segura de archivos también es valiosa para las personas que desean proteger los documentos personales, las fotos y la información confidencial del acceso no autorizado al compartirlos.

¿Cuáles son los riesgos de no utilizar la transferencia segura de archivos?

El uso de métodos no seguros puede exponer sus datos a la interceptación, el acceso no autorizado, las violaciones de datos y las infracciones de cumplimiento. Esto puede provocar pérdidas financieras, sanciones legales y daños a su reputación.

¿Cómo elijo la mejor solución de transferencia segura de archivos para mi organización?

Evalúe sus requisitos de seguridad, sus necesidades de cumplimiento, los límites de tamaño de los archivos, la facilidad de uso, las capacidades de integración y el presupuesto. Busque soluciones con un cifrado sólido, controles de acceso, funciones de auditoría y un servicio de atención al cliente confiable. Para obtener una guía completa sobre cómo elegir el almacenamiento en la nube adecuado en 2024, considere la posibilidad de evaluar estos factores clave en detalle.

¿Puedo hacer un seguimiento de quién ha descargado mis archivos compartidos?

Sí. Muchos servicios de transferencia segura de archivos ofrecen funciones de supervisión e informes que permiten ver cuándo se accede a los archivos, cuántas veces se han descargado y desde qué direcciones IP, lo que ayuda a mantener la supervisión y la seguridad.

¿Con qué frecuencia debo revisar mis políticas de transferencia segura de archivos?

Se recomienda revisar periódicamente las políticas de transferencia segura de archivos (al menos trimestralmente) para garantizar el cumplimiento de las normativas en evolución, abordar las nuevas amenazas de seguridad y adaptarse a los cambios en las necesidades de la organización.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.