Cifrado sin conocimiento: la guía definitiva para una seguridad de datos irrompible

Cifrado sin conocimiento: la guía definitiva para una seguridad de datos irrompible

Su administrador de contraseñas conoce sus contraseñas. Tu almacenamiento en la nube ve tus archivos. Tu proveedor de correo electrónico lee tus mensajes. ¿Y si nada de eso tuviera que ser cierto?

Las filtraciones de datos exponen miles de millones de registros cada año, y la mayoría de los usuarios confían a los proveedores de servicios su información más confidencial. En los sistemas tradicionales, los datos confidenciales o las claves de cifrado pueden revelarse durante una violación, lo que permite el acceso no autorizado. El cifrado es el proceso de convertir la información en un código especial para evitar el acceso no autorizado. El cifrado de conocimiento cero cambia esta dinámica por completo. Este método de seguridad garantiza que solo usted pueda acceder a sus datos, incluso si las empresas que los almacenan quieren echar un vistazo a sus datos.

Exploremos cómo funciona el cifrado de conocimiento cero, por qué es importante y cómo elegir soluciones que realmente protejan su información privada.

¿Qué es el cifrado de conocimiento cero?

El cifrado de conocimiento cero garantiza que solo el usuario pueda acceder a sus datos cifrándolos antes de que salgan de su dispositivo. A diferencia del almacenamiento en la nube tradicional, en el que las empresas pueden descifrar sus archivos, los sistemas de conocimiento cero hacen que esto sea técnicamente imposible.

La prueba de conocimiento cero, un concepto desarrollado por los investigadores del MIT Shafi Goldwasser, Silvio Micali y Charles Rackoff en la década de 1980, sustenta esta tecnología. Esta es la diferencia clave: sus datos se cifran mediante claves de cifrado derivadas de su contraseña maestra, y estas claves nunca salen de su control. Los proveedores de servicios nunca tienen acceso a las claves de cifrado ni a los datos en texto plano, por lo que mantienen la total privacidad del usuario incluso cuando sus servidores se enfrentan a amenazas de seguridad.

Piénsalo de esta manera. El almacenamiento tradicional en la nube es como poner tus documentos en una caja fuerte donde el banco guarda una copia de tu llave. El cifrado sin conocimiento es como cerrar tu propia caja fuerte y ser la única persona que conoce la combinación.

Los datos permanecen cifrados durante la transmisión, el almacenamiento y el procesamiento en servidores externos. El proveedor de servicios solo ve datos cifrados sin sentido que parecen caracteres aleatorios. Este método de cifrado elimina el riesgo de exposición de los datos, incluso si los piratas informáticos, las solicitudes gubernamentales o las amenazas internas ponen en peligro a los proveedores de servicios. El cifrado del lado del cliente permite a los usuarios cifrar sus datos antes de subirlos a la nube, lo que garantiza que la información confidencial esté protegida desde el principio.

Un protocolo de conocimiento cero es la base matemática que permite que estos sistemas funcionen sin revelar información confidencial a nadie, incluido el proveedor de servicios.

La mayoría de los sistemas de conocimiento cero utilizan el cifrado AES-256 estándar del sector, la misma tecnología que protege la información gubernamental clasificada. Los protocolos de cifrado más comunes incluyen los estándares de cifrado avanzados (AES) y la seguridad de la capa de transporte (TLS). La diferencia radica en quién controla las claves de cifrado y, con una arquitectura de conocimiento cero, solo el usuario tiene ese poder.

Cómo funciona el cifrado de conocimiento cero

Comprender cómo funciona el cifrado de conocimiento cero requiere analizar dos componentes principales: el proceso de cifrado y el método de autenticación. Los protocolos de conocimiento cero se crearon para permitir a los usuarios demostrar su conocimiento o autorización sin revelar información confidencial.

Proceso de cifrado del lado del cliente

Los datos se cifran en el dispositivo del usuario mediante claves derivadas de su contraseña maestra. Esto ocurre antes de que la información circule por Internet. Los algoritmos de cifrado, como el AES-256, codifican los datos antes de que salgan del dispositivo del usuario y convierten los archivos legibles en texto cifrado ininteligible. El cifrado Caesar es un ejemplo de cifrado simétrico.

La contraseña maestra genera claves de cifrado únicas mediante un proceso matemático denominado derivación de claves. Estas claves nunca están fuera del control del usuario; solo existen en la memoria del dispositivo mientras utilizas el servicio. Las contraseñas maestras generan siempre la misma clave mediante complejos algoritmos matemáticos, pero la clave real nunca se almacena ni se transmite. La prueba sin conocimiento, un concepto desarrollado por investigadores del MIT en la década de 1980, sustenta este proceso seguro al permitir la verificación sin revelar información confidencial.

Los archivos se convierten en texto cifrado ilegible mediante estos algoritmos. Un documento de texto simple se convierte en una cadena de caracteres de aspecto aleatorio. Una imagen se convierte en bloques de datos sin sentido. Solo los dispositivos con las claves de descifrado correctas pueden restaurar los datos a su forma original.

Cifrado cifrado de datos los datos se transmiten a los servidores donde permanecen en formato de texto cifrado. La empresa de almacenamiento en la nube recibe y almacena sus archivos, pero parecen un galimatías digitales. Sin tu clave de cifrado, no hay forma de dar sentido a la información almacenada.

Autenticación sin conocimiento

Los usuarios demuestran que conocen su contraseña sin revelarla al servidor. Esto puede parecer imposible, pero las pruebas de conocimiento cero hacen que funcione mediante matemáticas inteligentes.

El proceso funciona como esta famosa analogía: imagina una cueva con dos caminos que se unen en una puerta cerrada. Quieres demostrar que conoces la clave secreta sin revelarla. Entras en la cueva mientras un verificador espera afuera. Luego, el verificador grita de qué camino quiere que salgas. Si conoces el secreto, siempre puedes salir de la ruta solicitada abriendo la puerta si es necesario. Si no conoces el secreto, la mitad de las veces te equivocarás. En esta analogía, tu respuesta correcta al desafío del verificador sirve como prueba de que conoces el secreto, sin revelar realmente cuál es el secreto.

Los protocolos matemáticos verifican la identidad a través de desafíos y respuestas probabilísticos. En los sistemas digitales, el dispositivo realiza cálculos complejos utilizando la contraseña como entrada. El servidor desafía a tu dispositivo con problemas matemáticos que solo se pueden resolver si conoces la clave secreta. El proceso de verificación de la exactitud de la prueba garantiza que el servidor pueda confirmar tu conocimiento sin tener que conocer por sí mismo la información secreta. La analogía de las cavernas demuestra cómo se puede probar el conocimiento sin revelarlo, y los ordenadores pueden repetir este proceso cientos de veces en milisegundos. La prueba sin conocimiento requiere tareas repetidas para establecer las pruebas sin revelar información, lo que garantiza una seguridad sólida.

Los repetidos intentos de autenticación exitosos confirman estadísticamente el acceso legítimo. Tras varias rondas de desafíos y respuestas correctas, la probabilidad de que alguien pueda tener éxito sin conocer la contraseña se vuelve insignificante, prácticamente imposible.

Un sistema de prueba de conocimiento cero permite un inicio de sesión seguro y, al mismo tiempo, mantiene en secreto su contraseña real. El servidor no aprende nada sobre su contraseña durante este proceso, por lo que mantiene la propiedad de conocimiento cero.

Tipos de protección en sistemas de conocimiento cero

La seguridad sin conocimiento proporciona varios niveles de protección que funcionan en conjunto para proteger sus datos confidenciales.

Cifrado en reposo protege los datos almacenados mediante el cifrado AES-256 estándar del sector. Los estándares de cifrado avanzados (AES) son el estándar del sector para los protocolos de cifrado en reposo. Sus archivos se encuentran cifrados en los servidores de la empresa, de forma que nadie puede leerlos sin su clave secreta. Incluso si los piratas informáticos roban toda la base de datos, obtienen texto cifrado sin sentido. Esto significa que sus datos están totalmente protegidos y son inaccesibles para cualquiera que no tenga la clave secreta.

Cifrado en tránsito protege los datos durante la carga y descarga mediante protocolos de seguridad de la capa de transporte. La seguridad de la capa de transporte (TLS) es el estándar del sector para los protocolos de cifrado en tránsito. Esto evita la interceptación mientras los archivos cifrados viajan entre el dispositivo y los servidores de almacenamiento. Los datos ya estaban cifrados antes de la transmisión, por lo que esto añade otra capa de protección.

Cifrado de extremo garantiza que los datos permanezcan protegidos durante todo su ciclo de vida. Desde el momento en que crea un archivo hasta que lo elimina, la información permanece cifrada. Solo sus dispositivos pueden descifrar y ver el contenido real. Solo los datos del usuario son accesibles para ellos, y no para el proveedor de servicios ni para ningún tercero.

Criptografía de clave pública permite una comunicación segura sin compartir claves privadas. Este cifrado asimétrico permite intercambiar y compartir claves de forma segura, manteniendo al mismo tiempo el principio de conocimiento cero. Dos partes pueden comunicarse de forma segura incluso si nunca se han visto antes. El cifrado asimétrico utiliza pares de claves matemáticamente relacionados (claves públicas y privadas) para garantizar que solo el destinatario previsto pueda descifrar el mensaje.

Estos tipos de protección funcionan en conjunto. Su administrador de contraseñas puede utilizar un cifrado simétrico para los datos de su bóveda de contraseñas, un cifrado asimétrico para compartirlos de forma segura y pruebas de autenticación sin conocimiento previo. Cada capa añade seguridad sin comprometer el principio fundamental de que solo tú controlas el acceso a tu información.

Cifrado de extremo a extremo: la base de la comunicación privada

El cifrado de extremo a extremo (E2EE) es la piedra angular de la comunicación digital privada, ya que garantiza que solo el remitente y el destinatario previsto puedan acceder a los datos cifrados. Con el E2EE, los mensajes y los archivos se cifran en el dispositivo del usuario antes de enviarlos, y solo el dispositivo del destinatario puede descifrarlos. Este método significa que, aunque los datos pasen por varios servidores o redes, ningún intermediario (incluidos los proveedores de servicios o los actores malintencionados) puede leer el contenido.

En el contexto del cifrado de conocimiento cero, el cifrado de extremo a extremo es esencial para proteger la información confidencial de las filtraciones de datos. Dado que los datos se cifran antes de que salgan del dispositivo, ni siquiera un servidor comprometido puede exponer su información privada. Este enfoque es especialmente importante para las comunicaciones que involucran datos financieros, detalles personales o información empresarial confidencial, donde se requiere un cifrado sólido de los conocimientos para evitar el acceso no autorizado.

Al combinar los principios de conocimiento cero con el cifrado de extremo a extremo, los usuarios obtienen un método seguro para comunicarse y almacenar datos, sabiendo que solo aquellos con las claves de descifrado correctas pueden acceder a la información. Este nivel de seguridad es vital en un mundo en el que las filtraciones de datos son cada vez más frecuentes y en el que la privacidad de los datos nunca debe depender de la fiabilidad de un servidor de terceros.

Cifrado asimétrico frente a cifrado simétrico: explicación de los conceptos básicos

Comprender la diferencia entre el cifrado asimétrico y el simétrico es fundamental para comprender cómo la arquitectura de conocimiento cero mantiene sus datos seguros. Ambos métodos se utilizan para cifrar y descifrar información confidencial, pero funcionan de maneras distintas.

Cifrado simétrico utiliza la misma clave para cifrar y descifrar los datos. Esto significa que cualquier persona que tenga la clave puede bloquear y desbloquear la información. El cifrado simétrico es rápido y eficiente, lo que lo hace ideal para cifrar grandes cantidades de datos, como los archivos almacenados en la nube o en el dispositivo. Sin embargo, compartir de forma segura la misma clave entre dos partes puede ser difícil, especialmente en redes que no son de confianza.

Cifrado asimétrico, por otro lado, usa un par de claves: una clave pública y una clave privada. La clave pública se usa para cifrar datos, mientras que la clave privada se usa para descifrarlos. Esto permite que dos partes se comuniquen de forma segura sin tener que compartir sus claves privadas, lo que permite demostrar su conocimiento o intercambiar información confidencial sin revelar los datos subyacentes. En los sistemas de conocimiento cero, el cifrado asimétrico se utiliza con frecuencia para establecer conexiones seguras y habilitar funciones como el uso compartido de contraseñas o la autenticación segura.

Al aprovechar el cifrado simétrico y asimétrico, la arquitectura de conocimiento cero proporciona una forma segura de proteger la información confidencial, garantizando que solo los usuarios autorizados puedan acceder a los datos cifrados, sin revelar secretos a nadie más.

Cifrado asimétrico en sistemas de conocimiento cero

El cifrado asimétrico es un elemento fundamental en los sistemas de prueba de conocimiento cero. Permite la comunicación y la autenticación seguras sin revelar información confidencial. En una prueba de conocimiento cero, un usuario (el comprobador) puede demostrar a otra persona (el verificador) que posee ciertos conocimientos, como una contraseña o una clave secreta, sin revelar realmente el secreto en sí.

Esto se logra mediante un par de claves criptográficas: una clave pública, que se puede compartir abiertamente, y una clave privada, que se mantiene en secreto. Cuando utilizas un gestor de contraseñas o una solución de gestión de contraseñas que no admite ningún tipo de conocimiento, el cifrado asimétrico te permite almacenar y recuperar las contraseñas cifradas de forma segura. Solo sus claves privadas pueden descifrar la información almacenada, lo que garantiza que ni siquiera el proveedor de servicios pueda acceder a sus datos confidenciales.

El cifrado asimétrico también se utiliza para facilitar los procesos seguros de autenticación y uso compartido de contraseñas, lo que permite a los usuarios demostrar su identidad o sus derechos de acceso sin exponer sus contraseñas reales. Este enfoque es fundamental para una seguridad sin conocimiento, ya que permite una protección sólida de la información confidencial y, al mismo tiempo, mantiene la privacidad del usuario.

El cifrado simétrico y su función

El cifrado simétrico desempeña un papel igualmente importante en la arquitectura de conocimiento cero, especialmente cuando se trata de proteger los datos en reposo. Al utilizar la misma clave para el cifrado y el descifrado, el cifrado simétrico ofrece una forma segura y eficiente de almacenar y recuperar datos cifrados. Este método se suele utilizar para proteger los archivos, los datos del almacén y otra información confidencial almacenada en los servidores o los dispositivos de los usuarios.

En un sistema de conocimiento cero, el cifrado simétrico garantiza que, incluso si los servidores de un proveedor de servicios se ven comprometidos, los datos cifrados permanecen inaccesibles para los actores malintencionados. Solo los usuarios con la clave correcta pueden descifrar la información y acceder a ella, lo que proporciona una sólida capa de seguridad contra el acceso no autorizado. El cifrado simétrico a menudo se combina con el cifrado asimétrico para crear una defensa de varios niveles, lo que dificulta aún más que los atacantes accedan a sus datos.

Al basarse en el cifrado simétrico para los datos en reposo y el cifrado asimétrico para una comunicación y autenticación seguras, los sistemas de conocimiento cero brindan una protección integral para la información confidencial, lo que garantiza que sus datos permanezcan seguros, privados y bajo su control.

Administración de claves de cifrado: protección de las claves de sus datos

La gestión eficaz de las claves de cifrado es la base de la seguridad sin conocimiento. En un sistema de conocimiento cero, la clave de cifrado que protege los datos normalmente se deriva de la contraseña maestra y se almacena de forma segura en el dispositivo. Esto significa que solo el usuario tiene acceso a la clave de cifrado y que nadie más, incluido el proveedor del servicio, puede descifrar los datos cifrados.

La gestión adecuada de las claves es esencial para proteger la información confidencial y prevenir las filtraciones de datos. Si las claves de cifrado se pierden o se ven comprometidas, el acceso a los datos cifrados puede perderse permanentemente o quedar expuesto a agentes malintencionados. Por eso es fundamental utilizar un gestor de contraseñas seguro para generar, almacenar y gestionar la contraseña maestra y las claves de cifrado. Al seguir las prácticas recomendadas, como crear contraseñas seguras y únicas y hacer copias de seguridad de las claves de recuperación de forma segura, los usuarios pueden asegurarse de que sus datos permanecen protegidos.

La seguridad sin conocimiento pone la responsabilidad de la gestión de las claves en manos del usuario, ofreciendo la máxima privacidad y control. Al comprender e implementar una gestión sólida de las claves de cifrado, puede cifrar los datos con confianza, sabiendo que solo usted puede acceder a su información más confidencial y descifrarla. Este enfoque no solo protege contra el acceso no autorizado, sino que también brinda tranquilidad en una era de frecuentes filtraciones de datos y ciberamenazas en constante evolución.

Cifrado de extremo a extremo: la base de la comunicación privada

El cifrado de extremo a extremo (E2EE) es la piedra angular de la comunicación digital privada, ya que garantiza que solo el remitente y el destinatario previsto puedan acceder a los datos cifrados. Con el E2EE, los mensajes y los archivos se cifran en el dispositivo del usuario antes de enviarlos, y solo el dispositivo del destinatario puede descifrarlos. Este método significa que, aunque los datos pasen por varios servidores o redes, ningún intermediario (incluidos los proveedores de servicios o los actores malintencionados) puede leer el contenido.

En el contexto del cifrado de conocimiento cero, el cifrado de extremo a extremo es esencial para proteger la información confidencial de las filtraciones de datos. Dado que los datos se cifran antes de que salgan del dispositivo, ni siquiera un servidor comprometido puede exponer su información privada. Este enfoque es especialmente importante para las comunicaciones que involucran datos financieros, detalles personales o información empresarial confidencial, donde se requiere un cifrado sólido de los conocimientos para evitar el acceso no autorizado.

Al combinar los principios de conocimiento cero con el cifrado de extremo a extremo, los usuarios obtienen un método seguro para comunicarse y almacenar datos, sabiendo que solo aquellos con las claves de descifrado correctas pueden acceder a la información. Este nivel de seguridad es vital en un mundo en el que las filtraciones de datos son cada vez más frecuentes y en el que la privacidad de los datos nunca debe depender de la fiabilidad de un servidor de terceros.

Cifrado asimétrico frente a cifrado simétrico: explicación de los conceptos básicos

Comprender la diferencia entre el cifrado asimétrico y el simétrico es fundamental para comprender cómo la arquitectura de conocimiento cero mantiene sus datos seguros. Ambos métodos se utilizan para cifrar y descifrar información confidencial, pero funcionan de maneras distintas.

Cifrado simétrico utiliza la misma clave para cifrar y descifrar los datos. Esto significa que cualquier persona que tenga la clave puede bloquear y desbloquear la información. El cifrado simétrico es rápido y eficiente, lo que lo hace ideal para cifrar grandes cantidades de datos, como los archivos almacenados en la nube o en el dispositivo. Sin embargo, compartir de forma segura la misma clave entre dos partes puede ser difícil, especialmente en redes que no son de confianza.

Cifrado asimétrico, por otro lado, usa un par de claves: una clave pública y una clave privada. La clave pública se usa para cifrar datos, mientras que la clave privada se usa para descifrarlos. Esto permite que dos partes se comuniquen de forma segura sin tener que compartir sus claves privadas, lo que permite demostrar su conocimiento o intercambiar información confidencial sin revelar los datos subyacentes. En los sistemas de conocimiento cero, el cifrado asimétrico se utiliza con frecuencia para establecer conexiones seguras y habilitar funciones como el uso compartido de contraseñas o la autenticación segura.

Al aprovechar el cifrado simétrico y asimétrico, la arquitectura de conocimiento cero proporciona una forma segura de proteger la información confidencial, garantizando que solo los usuarios autorizados puedan acceder a los datos cifrados, sin revelar secretos a nadie más.

Cifrado asimétrico en sistemas de conocimiento cero

El cifrado asimétrico es un elemento fundamental en los sistemas de prueba de conocimiento cero. Permite la comunicación y la autenticación seguras sin revelar información confidencial. En una prueba de conocimiento cero, un usuario (el comprobador) puede demostrar a otra persona (el verificador) que posee ciertos conocimientos, como una contraseña o una clave secreta, sin revelar realmente el secreto en sí.

Esto se logra mediante un par de claves criptográficas: una clave pública, que se puede compartir abiertamente, y una clave privada, que se mantiene en secreto. Cuando utilizas un gestor de contraseñas o una solución de gestión de contraseñas que no admite ningún tipo de conocimiento, el cifrado asimétrico te permite almacenar y recuperar contraseñas cifradas de forma segura. Solo sus claves privadas pueden descifrar la información almacenada, lo que garantiza que ni siquiera el proveedor de servicios pueda acceder a sus datos confidenciales.

El cifrado asimétrico también se utiliza para facilitar los procesos seguros de autenticación y uso compartido de contraseñas, lo que permite a los usuarios demostrar su identidad o sus derechos de acceso sin exponer sus contraseñas reales. Este enfoque es fundamental para una seguridad sin conocimiento, ya que permite una protección sólida de la información confidencial y, al mismo tiempo, mantiene la privacidad del usuario.

El cifrado simétrico y su función

El cifrado simétrico desempeña un papel igualmente importante en la arquitectura de conocimiento cero, especialmente cuando se trata de proteger los datos en reposo. Al utilizar la misma clave para el cifrado y el descifrado, el cifrado simétrico ofrece una forma segura y eficiente de almacenar y recuperar datos cifrados. Este método se suele utilizar para proteger los archivos, los datos del almacén y otra información confidencial almacenada en los servidores o los dispositivos de los usuarios.

En un sistema de conocimiento cero, el cifrado simétrico garantiza que, incluso si los servidores de un proveedor de servicios se ven comprometidos, los datos cifrados permanecen inaccesibles para los actores malintencionados. Solo los usuarios con la clave correcta pueden descifrar la información y acceder a ella, lo que proporciona una sólida capa de seguridad contra el acceso no autorizado. El cifrado simétrico a menudo se combina con el cifrado asimétrico para crear una defensa de varios niveles, lo que dificulta aún más que los atacantes accedan a sus datos.

Al basarse en el cifrado simétrico para los datos en reposo y el cifrado asimétrico para una comunicación y autenticación seguras, los sistemas de conocimiento cero brindan una protección integral para la información confidencial, lo que garantiza que sus datos permanezcan seguros, privados y bajo su control.

Administración de claves de cifrado: protección de las claves de sus datos

La gestión eficaz de las claves de cifrado es la base de la seguridad sin conocimiento. En un sistema de conocimiento cero, la clave de cifrado que protege los datos normalmente se deriva de la contraseña maestra y se almacena de forma segura en el dispositivo. Esto significa que solo el usuario tiene acceso a la clave de cifrado y que nadie más, incluido el proveedor del servicio, puede descifrar los datos cifrados.

La gestión adecuada de las claves es esencial para proteger la información confidencial y prevenir las filtraciones de datos. Si las claves de cifrado se pierden o se ven comprometidas, el acceso a los datos cifrados puede perderse permanentemente o quedar expuesto a agentes malintencionados. Por eso es fundamental utilizar un gestor de contraseñas seguro para generar, almacenar y gestionar la contraseña maestra y las claves de cifrado. Al seguir las prácticas recomendadas, como crear contraseñas seguras y únicas y hacer copias de seguridad de las claves de recuperación de forma segura, los usuarios pueden asegurarse de que sus datos permanecen protegidos.

La seguridad sin conocimiento pone la responsabilidad de la gestión de las claves en manos del usuario, ofreciendo la máxima privacidad y control. Al comprender e implementar una gestión sólida de las claves de cifrado, puede cifrar los datos con confianza, sabiendo que solo usted puede acceder a su información más confidencial y descifrarla. Este enfoque no solo protege contra el acceso no autorizado, sino que también brinda tranquilidad en una era de frecuentes filtraciones de datos y ciberamenazas en constante evolución.

Ventajas del cifrado de conocimiento cero

La privacidad total de los datos es la principal ventaja, ya que los proveedores de servicios no pueden descifrar la información del usuario. Esto va más allá de las políticas de privacidad típicas: es técnicamente imposible que las empresas accedan a sus datos, independientemente de sus intenciones o de la presión externa. El cifrado sin conocimiento ayuda a reducir la responsabilidad de los proveedores de servicios durante un ataque externo. Una capacidad clave del cifrado de conocimiento cero es autenticar a los usuarios sin revelar ninguno de sus datos, lo que garantiza que se mantenga la privacidad incluso durante el proceso de autenticación.

La protección contra las violaciones de los servidores hace que el cifrado de conocimiento cero sea particularmente valioso. Cuando los piratas informáticos atacan los servicios tradicionales, pueden robar datos utilizables. Con sistemas de conocimiento cero, los atacantes obtienen datos cifrados que requieren su clave de cifrado personal para descifrarlos. Las recientes filtraciones de datos que han afectado a millones de usuarios demuestran por qué es importante esta protección.

Los beneficios del cumplimiento normativo ayudan a las empresas a gestionar información confidencial. Las empresas que utilizan una arquitectura de conocimiento cero no pueden exponer accidentalmente los datos de los clientes porque nunca tienen acceso a ellos. Esto simplifica el cumplimiento del RGPD, la HIPAA y otras normas de privacidad. Las empresas se benefician del cifrado al proteger su reputación y prevenir los ataques de ransomware.

La responsabilidad reducida protege a los proveedores de servicios que no pueden acceder a los datos de los usuarios. Las empresas se enfrentan a menos riesgos legales cuando no pueden descifrar la información de los clientes. No se les puede obligar a entregar datos a los que no tienen claves de acceso.

La seguridad mejorada beneficia a los administradores de contraseñas, el almacenamiento en la nube y las aplicaciones de mensajería. Las soluciones de administración de contraseñas que utilizan un cifrado sin conocimiento previo protegen sus credenciales incluso si la empresa es hackeada. Solo las claves y los conocimientos del usuario intervienen en el descifrado y el acceso a sus datos, lo que garantiza que la información confidencial permanezca bajo el control exclusivo del usuario. El almacenamiento en la nube con una arquitectura de conocimiento cero mantiene tus archivos privados frente a los piratas informáticos y a la propia empresa de almacenamiento.

El cifrado de conocimiento cero también protege contra el robo de identidad y los actores malintencionados que atacan las contraseñas almacenadas o la información confidencial. Sus contraseñas cifradas permanecen seguras incluso si los servidores del administrador de contraseñas están en peligro.

Limitaciones y consideraciones

La pérdida de contraseñas maestras o claves de recuperación puede provocar una pérdida permanente de datos. Esto representa la limitación más importante de los sistemas de conocimiento cero. Dado que solo el usuario controla las claves de descifrado, la pérdida de contraseñas o claves de recuperación implica la pérdida del acceso a todos los datos cifrados. El proveedor de servicios no puede restablecer la contraseña ni recuperar los archivos.

Las opciones de recuperación de cuentas están restringidas, ya que los proveedores no pueden restablecer las claves de usuario. Los correos electrónicos tradicionales para restablecer contraseñas no funcionan porque la empresa no almacena tu clave de cifrado. La mayoría de los servicios sin conocimiento previo ofrecen opciones de recuperación limitadas, como códigos de respaldo, claves de recuperación o verificación de dispositivos confiables. La clave de recuperación es una alternativa crucial para recuperar el acceso a los datos cifrados si olvidas la contraseña.

Algunas funciones pueden estar limitadas debido a los estrictos requisitos de control de claves. La búsqueda en los archivos desde el servidor resulta imposible cuando el servidor no puede leer los datos. Es posible que el procesamiento automático de archivos, el análisis de contenido y algunas funciones para compartir no funcionen de la misma manera que los servicios en la nube tradicionales.

Los usuarios deben mantener copias de seguridad seguras de sus claves de cifrado. Esta responsabilidad adicional requiere buenas prácticas de seguridad. Es posible que tengas que almacenar los códigos de recuperación en varias ubicaciones seguras o utilizar los métodos de copia de seguridad proporcionados por el servicio. También es importante mantener un registro de los intentos de acceso o las actividades de copia de seguridad con fines de auditoría y seguridad.

La administración de contraseñas se vuelve más crítica con los sistemas de conocimiento cero. Dado que la pérdida de contraseñas implica una pérdida permanente de datos, los usuarios necesitan prácticas de contraseñas más sólidas. Algunas personas consideran que esta responsabilidad es intimidante en comparación con los servicios tradicionales, en los que las empresas pueden ayudar a recuperar la cuenta.

La curva de aprendizaje puede ser más pronunciada para los usuarios acostumbrados a los servicios en la nube tradicionales. Comprender las implicaciones del cifrado sin conocimiento previo y desarrollar buenos hábitos de copia de seguridad requiere tiempo y formación.

Aplicaciones y casos de uso del mundo real

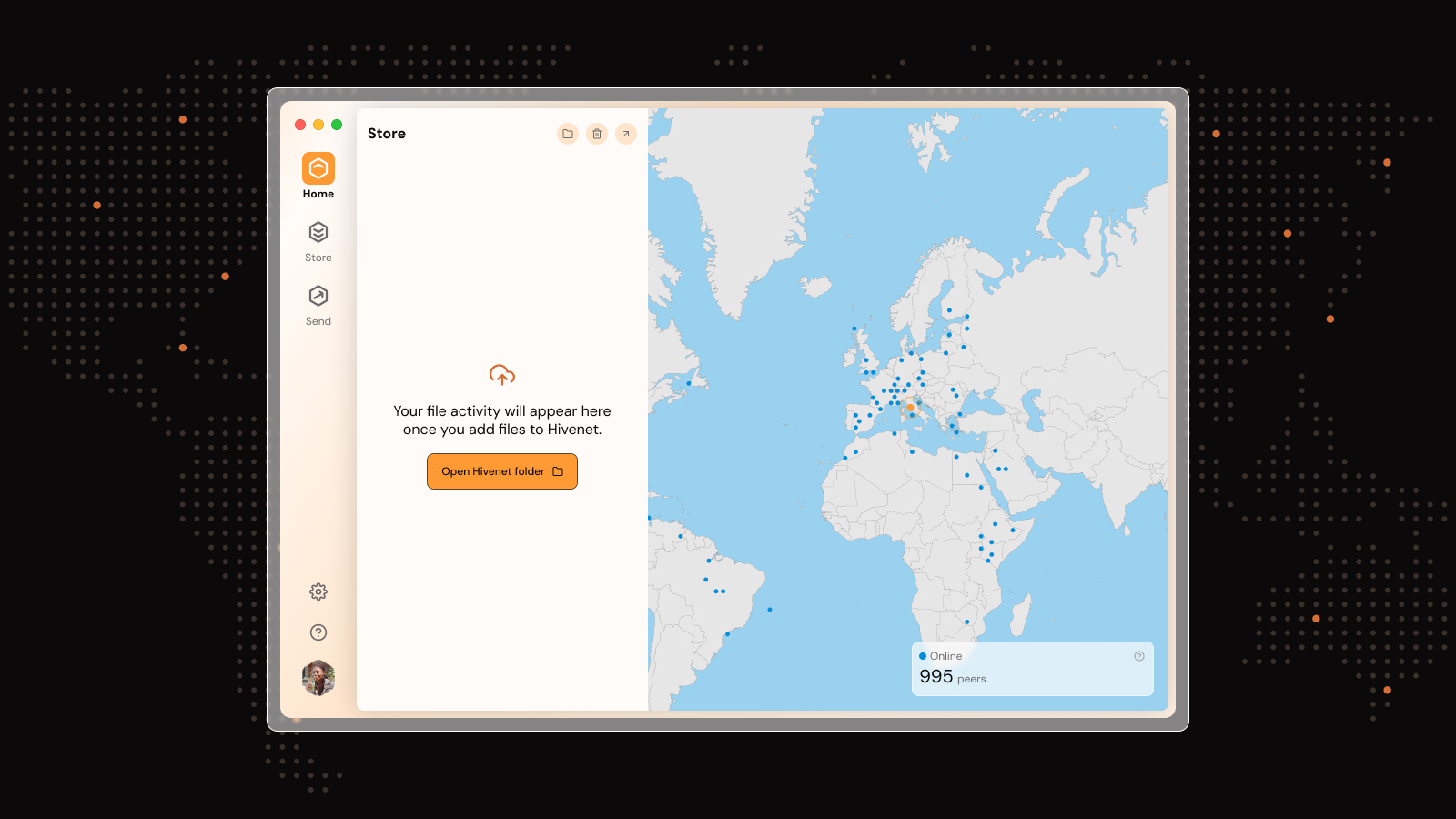

Servicios de almacenamiento en la nube como Hivenet, NordLocker y Tresorit protegen los archivos de los usuarios con una arquitectura de conocimiento cero. Estas plataformas cifran sus documentos, fotos y archivos antes de subirlos a sus servidores. Solo usted puede descifrar el contenido almacenado y acceder a él, lo que las hace ideales para documentos comerciales confidenciales o información personal.

Administradores de contraseñas como Keeper y Uniqkey protegen las credenciales sin acceso al proveedor. Estas soluciones de administración de contraseñas cifran su bóveda de contraseñas con su contraseña maestra. Incluso si se infringe la seguridad de los servidores de la empresa, las contraseñas almacenadas permanecen protegidas mediante un cifrado que solo tú puedes desbloquear.

Aplicaciones de cadena de bloques como Zcash, permiten transacciones privadas de criptomonedas utilizando pruebas de conocimiento cero. Estos sistemas prueban la validez de las transacciones sin revelar los montos de las transacciones ni las identidades de los participantes. Esto demuestra cómo los protocolos de conocimiento cero pueden proporcionar seguridad y privacidad en los sistemas financieros.

Plataformas de mensajería segura proteja las comunicaciones de la vigilancia de terceros mediante el cifrado de extremo a extremo con principios de conocimiento cero. Los mensajes se cifran en su dispositivo y solo los pueden descifrar los destinatarios previstos, lo que permite mantener las conversaciones privadas frente a los proveedores de servicios y a la vigilancia gubernamental.

Soluciones empresariales ayudar a las empresas a cumplir con el RGPD y otras normas de privacidad. Las empresas que gestionan datos confidenciales de los clientes utilizan un cifrado de conocimiento cero para garantizar que no puedan exponer accidentalmente información privada. Esto es particularmente valioso en los sectores de la salud, las finanzas y el derecho, donde los requisitos de protección de datos son estrictos. Las pruebas de conocimiento cero también se pueden utilizar en varias aplicaciones, incluidos los sistemas de votación seguros y las transacciones basadas en la cadena de bloques, lo que demuestra su versatilidad a la hora de mejorar la privacidad y la seguridad.

Uso compartido de archivos se vuelve más seguro cuando se combina con el cifrado de conocimiento cero. Los usuarios pueden compartir archivos cifrados con personas específicas y, al mismo tiempo, mantener la privacidad desde la propia plataforma de intercambio. La plataforma facilita el intercambio sin poder leer el contenido compartido.

Elección de soluciones de cifrado de conocimiento cero

Evalúe la arquitectura de seguridad y los estándares de cifrado de los proveedores, como el AES-256. Busque empresas que expliquen claramente sus métodos de cifrado y que se sometan a auditorías de seguridad periódicas. Las implementaciones de código abierto permiten la verificación independiente de las afirmaciones de seguridad.

Considere las opciones de recuperación y estrategias de respaldo para la protección de datos críticos. Comprende lo que ocurre si pierdes tu contraseña maestra. Algunos servicios ofrecen códigos de respaldo, recuperación confiable de dispositivos u otros métodos para recuperar el acceso sin comprometer los principios de conocimiento cero.

Evalúe las limitaciones de las funciones comparándolas con los beneficios de seguridad para sus necesidades específicas. El cifrado sin conocimiento previo puede restringir algunas funciones prácticas, como la búsqueda en el servidor o el procesamiento automático de archivos. Decida si la mejora de la privacidad vale la pena hacer estas concesiones en su caso de uso.

Busque proveedores establecidos con un historial comprobado en la implementación de conocimiento cero. Las empresas con años de experiencia tienen más probabilidades de gestionar correctamente los complejos desafíos técnicos y de usabilidad. Compruebe las certificaciones de seguridad y las auditorías independientes.

Pon a prueba la experiencia del usuario antes de comprometerte con datos importantes. La mayoría de los servicios de conocimiento cero ofrecen pruebas gratuitas o planes básicos. Esto le permite comprender el flujo de trabajo y garantizar que el servicio satisfaga sus necesidades antes de almacenar información crítica.

Considera la posibilidad de integrarlo con tu flujo de trabajo actual. Algunas soluciones de conocimiento nulo funcionan mejor con sistemas operativos específicos o se integran con aplicaciones específicas. Elija soluciones que se ajusten a su configuración actual sin requerir cambios importantes.

Hivenet: un proveedor de almacenamiento en la nube sin conocimiento

Hivenet es un servicio de almacenamiento en la nube sin conocimiento que garantiza que sus datos permanezcan completamente privados y seguro. Al utilizar una arquitectura de conocimiento cero, todo el cifrado y el descifrado se realizan en tu dispositivo con un cifrado AES-GCM de 256 bits, por lo que Hivenet nunca tendrá acceso a tu contraseña ni a tus archivos. Tus datos se dividen en fragmentos cifrados y se distribuyen en una red de dispositivos de usuario en lugar de en servidores centralizados, lo que mejora tanto la privacidad como la resiliencia.

Como Hivenet no puede recuperar su contraseña, perderla significa que sus datos son irrecuperables, una característica clave de los sistemas de conocimiento cero. Este enfoque garantiza que solo usted tenga las claves de sus datos, manteniendo el cifrado de extremo a extremo durante todo el almacenamiento y la recuperación. El modelo de almacenamiento distribuido de Hivenet ofrece una alternativa segura y privada a los proveedores de nube tradicionales.

El futuro de la protección de datos

El cifrado de conocimiento cero representa el estándar de referencia para la privacidad de los datos, pero exige que los usuarios asuman una mayor responsabilidad por su seguridad. La tecnología continúa evolucionando para equilibrar la máxima privacidad con la usabilidad práctica.

A medida que las violaciones de datos se vuelven más comunes y las regulaciones de privacidad se vuelven más estrictas, es probable que la arquitectura de conocimiento cero se convierta en el estándar esperado en lugar de en una característica premium. Las empresas que no pueden acceder a los datos de los clientes se enfrentan a menos riesgos y a unos requisitos de cumplimiento más sencillos.

Considere si el cifrado de conocimiento cero se ajusta a sus necesidades de seguridad. Si maneja información confidencial, valora la privacidad por encima de la comodidad o trabaja en sectores regulados, las soluciones de conocimiento cero brindan una protección sin igual. La responsabilidad adicional de la administración de claves compensa los beneficios de seguridad para la mayoría de los usuarios, que entienden las ventajas y desventajas que esto supone.

La información clave es sencilla: con el cifrado de conocimiento cero, sus datos siguen siendo suyos. Ninguna empresa, pirata informático o gobierno puede acceder a lo que no puede descifrar, y tampoco puede descifrar lo que nunca tuvo las claves para desbloquear.

Preguntas frecuentes (FAQ) sobre el cifrado de conocimiento cero

¿Qué es el cifrado de conocimiento cero?

El cifrado de conocimiento cero es un modelo de seguridad en el que los datos se cifran y descifran solo en el dispositivo del usuario, lo que garantiza que nadie más, incluido el proveedor del servicio, tenga acceso a las claves de cifrado o a los datos de texto sin formato. Esto significa que solo el usuario puede acceder a su información confidencial, incluso si los servidores del proveedor de servicios están comprometidos.

¿Cómo protege mis datos el cifrado de conocimiento cero?

El cifrado de conocimiento cero protege sus datos cifrándolos antes de que salgan del dispositivo (cifrado del lado del cliente) y manteniendo las claves de cifrado exclusivamente bajo su control. Los datos permanecen cifrados durante la transmisión (cifrado en tránsito) y mientras se almacenan en servidores (cifrado en reposo), por lo que son inaccesibles para terceros no autorizados, incluidos los proveedores de servicios y los actores malintencionados.

¿Qué es un sistema de prueba de conocimiento cero?

Un sistema de prueba de conocimiento cero permite a un usuario (probador) demostrar a otra parte (verificador) que conoce un secreto (como una contraseña o una clave de cifrado) sin revelar el secreto en sí. Este proceso de autenticación garantiza la privacidad al verificar los conocimientos sin revelar información confidencial.

¿Puedo recuperar mis datos si olvido mi contraseña maestra?

En la mayoría de los sistemas de cifrado de conocimiento cero, si pierde la contraseña maestra o la clave de recuperación, no puede recuperar los datos cifrados porque el proveedor de servicios no tiene acceso a sus claves de cifrado. Es fundamental hacer una copia de seguridad segura de la contraseña maestra y de las claves de recuperación proporcionadas para evitar la pérdida permanente de datos.

¿Cuáles son las ventajas de utilizar el cifrado de conocimiento cero?

Los beneficios incluyen una privacidad de datos inigualable, ya que solo usted posee las claves de cifrado, la protección contra las violaciones de datos incluso si los servidores son pirateados, la reducción de la responsabilidad de los proveedores de servicios, el cumplimiento de las normas de privacidad y una mayor protección contra el robo de identidad y el acceso no autorizado.

¿Hay alguna limitación para el cifrado de conocimiento cero?

Las limitaciones incluyen el riesgo de pérdida permanente de datos si se pierden las claves de cifrado o las contraseñas, velocidades de transferencia de datos potencialmente más lentas debido a procesos de cifrado adicionales y funciones limitadas, como la búsqueda en el servidor o el análisis de contenido, porque los proveedores de servicios no pueden acceder a sus datos.

¿En qué se diferencia el cifrado de conocimiento cero del cifrado tradicional?

El cifrado tradicional a menudo implica que el proveedor de servicios tenga acceso a claves de cifrado o datos de texto sin formato, lo que puede ser una vulnerabilidad en caso de infracción. El cifrado sin conocimiento garantiza que las claves de cifrado nunca salgan del dispositivo del usuario y que el proveedor solo vea los datos cifrados, lo que hace que el descifrado no autorizado sea prácticamente imposible.

¿Qué estándares de cifrado se utilizan en los sistemas de conocimiento cero?

Los sistemas de conocimiento cero suelen utilizar protocolos de cifrado estándar del sector, como los estándares de cifrado avanzados (AES-256) para el cifrado en reposo y la seguridad de la capa de transporte (TLS) para el cifrado en tránsito. Se emplean técnicas de cifrado simétricas y asimétricas para proteger los datos y los procesos de autenticación.

¿Cómo mejora el cifrado de conocimiento cero la administración de contraseñas?

Los administradores de contraseñas que utilizan el cifrado de conocimiento cero cifran las contraseñas almacenadas con claves derivadas de su contraseña maestra, lo que garantiza que solo usted pueda descifrarlas y acceder a ellas. Incluso si se infringen los servidores del administrador de contraseñas, tus credenciales permanecen seguras e inaccesibles para cualquier otra persona.

¿Se puede usar el cifrado de conocimiento cero con el almacenamiento en la nube?

Sí, el cifrado de conocimiento cero se usa ampliamente en las soluciones de almacenamiento en la nube para proteger los archivos antes de que se carguen. Este cifrado del lado del cliente garantiza que solo el usuario pueda descifrar sus archivos, manteniendo la privacidad y la seguridad incluso si los servidores del proveedor de la nube se ven comprometidos.

¿Cuál es el papel del cifrado asimétrico y simétrico en los sistemas de conocimiento cero?

El cifrado simétrico utiliza la misma clave para cifrar y descifrar los datos, lo que proporciona una protección eficaz para los archivos almacenados. El cifrado asimétrico utiliza pares de claves públicas y privadas para permitir la comunicación y la autenticación seguras sin compartir las claves privadas, y admite funciones como el uso compartido de contraseñas y la autenticación sin conocimiento previo.

¿Cómo ayuda el cifrado de conocimiento cero al cumplimiento de la normativa?

Al garantizar que solo los usuarios tengan acceso a sus claves de cifrado y que los proveedores no puedan descifrar los datos de los usuarios, el cifrado de conocimiento cero simplifica el cumplimiento de las normas de privacidad de datos, como el RGPD y la HIPAA. Minimiza los riesgos de exposición accidental de datos y cumple con los requisitos de auditoría para la protección de datos.

¿El cifrado de conocimiento cero es adecuado para las empresas?

Absolutamente. Las empresas que manejan datos confidenciales de clientes o empleados se benefician del cifrado sin conocimiento, ya que reducen la responsabilidad, protegen contra el ransomware y las filtraciones de datos y cumplen con los estrictos requisitos reglamentarios. Es especialmente valioso en sectores como los de la salud, las finanzas y el legal.

¿Qué debo tener en cuenta al elegir un proveedor de cifrado de conocimiento cero?

Busque proveedores con arquitecturas de seguridad transparentes, que utilicen estándares de cifrado sólidos como AES-256, auditorías de seguridad periódicas, opciones de recuperación claras y un buen equilibrio entre privacidad y facilidad de uso. Probar la experiencia del usuario mediante pruebas o demostraciones gratuitas puede ayudar a garantizar que la solución se adapte a sus necesidades.

¿Cómo afecta el cifrado de conocimiento cero a la experiencia del usuario?

Si bien el cifrado de conocimiento cero maximiza la seguridad y la privacidad, puede limitar algunas funciones prácticas, como la búsqueda en el servidor o el procesamiento automatizado de contenido. Los usuarios también son responsables de administrar sus claves de cifrado y sus opciones de recuperación, lo que requiere prácticas de seguridad cuidadosas.

¿Puede el cifrado de conocimiento cero prevenir el robo de identidad?

Sí Al cifrar la información confidencial, como las contraseñas y los datos personales, con claves que solo el usuario controla, el cifrado sin conocimiento reduce el riesgo de robo de identidad, incluso en caso de que se produzca una violación de datos o se comprometa el servidor.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.