Uso compartido de archivos protegido por contraseña: proteja sus documentos con un control de acceso avanzado

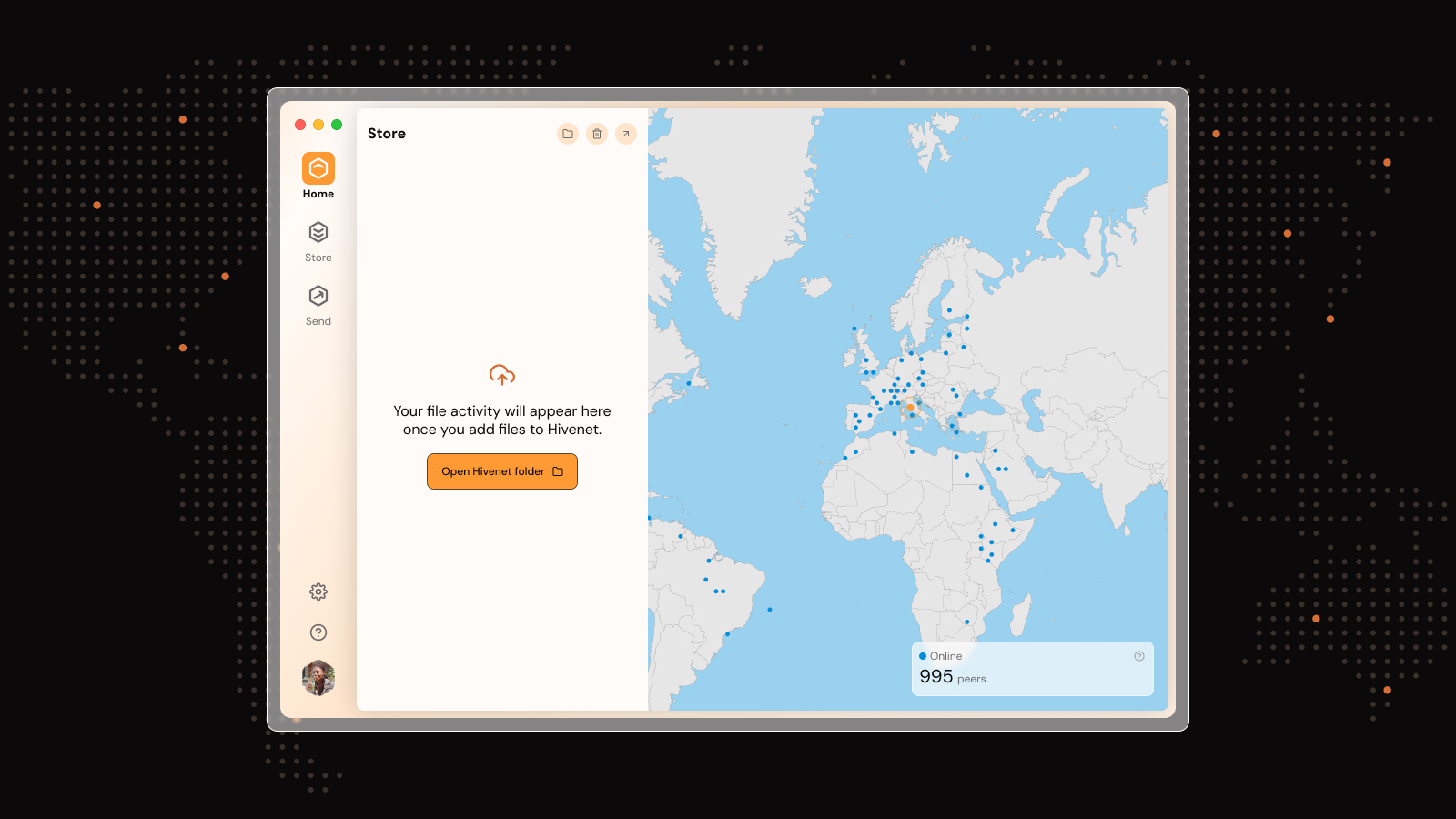

Tu enlace compartido acaba de convertirse en un riesgo de seguridad. Cada vez que envías un documento a través de un enlace compartido básico, básicamente estás dejando abierta la puerta de tu casa con una nota que dice «hay archivos confidenciales en su interior». El uso compartido de archivos protegido por contraseña cambia por completo esa dinámica. Enviar con Hivenet facilita el intercambio de archivos de forma segura y sin esfuerzo en tiempo real. Puedes compartir archivos y carpetas con cualquier persona, incluso con personas sin cuentas de Hivenet. Hivenet también lo ofrece de forma gratuita para los usuarios que quieran probar el uso compartido de archivos protegido con contraseña sin coste alguno.

Los enlaces de envío se pueden compartir y acceder a ellos desde cualquier dispositivo, incluido el ordenador, el smartphone o la tableta, y la interfaz web facilita la gestión de los archivos.

Este enfoque de seguridad añade una capa de autenticación al proceso de intercambio de archivos, lo que exige que los destinatarios introduzcan una contraseña correcta antes de acceder al contenido compartido. Combina la comodidad de compartir enlaces con medidas de seguridad mejoradas que protegen los documentos empresariales confidenciales, los archivos personales y la información confidencial del acceso no autorizado. El uso compartido de archivos protegido por contraseña le permite enviar y compartir archivos de gran tamaño de forma segura a través de Internet, tanto si los carga desde su ordenador como desde otro dispositivo. Los archivos se cifran durante la carga y la descarga, y se almacenan de forma segura en la infraestructura distribuida de Hivenet. Puedes generar enlaces para compartir tus archivos, lo que facilita la distribución de documentos o carpetas a otras personas.

¿Qué es el uso compartido de archivos protegidos por contraseña?

El uso compartido de archivos protegido por contraseña transforma la distribución estándar de archivos al exigir la autenticación antes del acceso. Al crear enlaces seguros para los documentos, los destinatarios deben proporcionar las credenciales correctas para ver, descargar o editar el material compartido. Hivenet permite a los usuarios envíe archivos de hasta 4 GB y de cualquier tipo a cualquier persona, incluso si no tiene una cuenta de Hivenet. El uso compartido de archivos protegido por contraseña funciona a la perfección en todos los dispositivos, lo que le permite acceder y administrar los archivos desde su computadora, tableta o teléfono inteligente.

Este método va más allá del control de acceso básico al agregar requisitos de contraseña al propio enlace para compartir. Incluso si personas no autorizadas obtienen el enlace mediante reenvío, interceptación o exposición accidental, no pueden acceder a tus archivos sin la contraseña adecuada. El sistema cifra sus datos y los mantiene bloqueados hasta que se proporcione la autenticación correcta. Los archivos se cargan en servidores seguros y se almacenan con cifrado, lo que garantiza que permanezcan protegidos mientras se comparten a través de Internet. Hivenet permite a los usuarios establecer contraseñas y fechas de caducidad para compartir enlaces.

El proceso funciona en todos los tipos y tamaños de archivos. Ya sea que envíes documentos, fotos, archivos de gran tamaño o carpetas enteras, la protección con contraseña mantiene el mismo nivel de seguridad. Puedes crear y compartir enlaces para tus archivos, lo que facilita la distribución segura de los documentos a otras personas. Tu contenido permanece almacenado en servidores seguros con cifrado de extremo a extremo, a los que solo pueden acceder las personas que tengan el enlace y la contraseña. El cifrado de extremo a extremo protege los documentos confidenciales de las filtraciones de datos, garantizando que solo los usuarios autorizados puedan acceder a la información. Hivenet protege los archivos con un cifrado de extremo a extremo, lo que evita el acceso no autorizado. Los usuarios también pueden realizar un seguimiento del número de veces que se han descargado los archivos mediante Hivenet.

Cómo funciona la protección con contraseña al compartir archivos

El proceso técnico detrás del intercambio de archivos protegidos con contraseña implica que varias capas de seguridad trabajen juntas. Al crear enlaces para compartir archivos, el sistema primero cifra el contenido mediante estándares de cifrado avanzados. Este cifrado garantiza que los datos permanezcan ilegibles sin las credenciales de descifrado adecuadas. Hivenet proporciona el cifrado de archivos en reposo y en tránsito con protección SSL/TLS y cifra los archivos tanto en tránsito como en reposo, garantizando seguridad de datos. Además, estos archivos se almacenan en los centros de datos más seguros del mundo para proteger sus datos.

Así es como se desarrolla el proceso:

- Creación de contraseñas: Establece una contraseña única antes de generar el enlace para compartir

- Cifrado de archivos: El sistema cifra los archivos utilizando la contraseña como parte de la clave de cifrado

- Generación de enlaces seguros: Se crea un enlace protegido que apunta al contenido cifrado

- Verificación de acceso: Los destinatarios deben introducir la contraseña correcta para descifrar los archivos y acceder a ellos

- Registro de auditoría: El sistema registra todos los intentos de acceso para supervisar la seguridad. Al compartir archivos, la creación de un enlace que caduque después de cierto tiempo puede mejorar la seguridad. Los enlaces únicos se pueden usar para compartir datos confidenciales de forma segura y, al mismo tiempo, garantizar que caduquen inmediatamente después del acceso. También puedes generar enlaces para compartir con un solo clic y limitar el acceso a destinatarios específicos, lo que agiliza el proceso de intercambio seguro.

Los registros de auditoría y los registros de acceso generalmente se almacenan en bases de datos seguras, lo que permite a las organizaciones administrar y revisar de manera eficiente el historial de acceso para supervisar el cumplimiento y la seguridad.

Los requisitos de contraseña suelen incluir reglas de complejidad para reforzar la seguridad. Muchos sistemas imponen requisitos de longitud mínima, exigen caracteres especiales y requieren una combinación de letras mayúsculas y minúsculas. Algunas plataformas también implementan herramientas de generación automática de contraseñas que crean credenciales seguras y aleatorias.

Los intentos de acceso fallidos activan los protocolos de seguridad. Tras introducir varias contraseñas incorrectas, el sistema puede bloquear temporalmente el acceso o alertar a los administradores sobre posibles intentos de acceso no autorizado. Esto evita los ataques de fuerza bruta en los que los piratas informáticos intentan adivinar las contraseñas mediante repetidos intentos.

Métodos para compartir archivos

El intercambio de archivos ha experimentado una transformación notable, pasando de los archivos adjuntos básicos de correo electrónico y los servidores FTP a soluciones sofisticadas basadas en la nube que priorizan la seguridad y la facilidad de uso. En la actualidad, el intercambio seguro de enlaces y el cifrado de extremo a extremo son la base de los métodos modernos de intercambio de archivos. Servicios como Hivenet, Dropbox y WeTransfer permiten a los usuarios crear enlaces seguros para compartir archivos, carpetas y documentos, lo que les brinda un control de acceso granular sobre quién puede ver, descargar o editar el contenido compartido.

Este enfoque es especialmente valioso cuando se comparten archivos grandes o información confidencial, ya que garantiza que solo las personas autorizadas puedan acceder a los datos. Las plataformas seguras para compartir archivos cifran los archivos tanto en tránsito como en reposo, protegiéndolos del acceso no autorizado a los servidores y durante la transferencia. Al permitir a los usuarios crear enlaces seguros, estos servicios facilitan el intercambio de archivos con colegas, clientes o socios, sin importar dónde se encuentren, al tiempo que mantienen el más alto nivel de seguridad.

Enviar con Hivenet es una alternativa superior y más ecológica al intercambio de archivos de gran tecnología

Enviar con Colmena ofrece una solución vanguardista para compartir archivos protegidos por contraseña que se diferencia de las plataformas tradicionales de Big Tech. Construido sobre un red descentralizada y distribuida, Hivenet reduce la dependencia de los servidores centralizados, lo que la convierte en una opción más resiliente y centrada en la privacidad. Su arquitectura reduce significativamente el consumo de energía en comparación con los proveedores de almacenamiento en la nube convencionales, lo que la posiciona como una opción ecológica para las organizaciones conscientes de su impacto ambiental.

Enviar con Hivenet permite a los usuarios enviar archivos grandes y compartir archivos grandes de forma segura, lo que lo hace ideal tanto para uso personal como empresarial. Los archivos pueden cargarse desde cualquier dispositivo, cifrarse durante la transferencia y almacenarse de forma segura en la red distribuida.

Enviar con Hivenet permite a los usuarios establecer contraseñas en los archivos y enlaces compartidos, lo que garantiza un control de acceso seguro y, al mismo tiempo, se beneficia de una mayor privacidad de los datos. Al combinar funciones de seguridad avanzadas con una infraestructura más ecológica y distribuida, Send with Hivenet proporciona una plataforma ideal para compartir archivos de forma segura que se alinea con los valores modernos y las necesidades de cumplimiento.

Principales beneficios del uso compartido protegido por contraseña

La protección con contraseña evita el acceso no autorizado incluso cuando los enlaces para compartir se exponen accidentalmente o se reenvían a destinatarios no deseados. A diferencia del intercambio de enlaces básico, en el que cualquier persona que tenga la URL puede acceder a tu contenido, la protección con contraseña garantiza que solo las personas con las credenciales adecuadas puedan ver tus archivos.

Las ventajas de seguridad van más allá del simple control de acceso:

Seguridad de colaboración mejorada: Los equipos pueden compartir archivos de forma segura con socios, clientes y proveedores externos sin comprometer la información confidencial. El requisito de contraseña crea un canal de comunicación seguro que mantiene la confidencialidad y, al mismo tiempo, permite la colaboración necesaria. Las organizaciones también pueden gestionar el acceso de los grupos de usuarios, agilizando los permisos y garantizando que solo los miembros autorizados del equipo puedan ver o editar los archivos compartidos.

Soporte de cumplimiento normativo: Muchas industrias requieren esfuerzos demostrables para proteger la información personal y confidencial. El uso compartido de archivos protegido por contraseña ayuda a las organizaciones a cumplir los requisitos de cumplimiento de normativas como el RGPD, la HIPAA y la SOX, ya que proporciona controles de acceso documentados y registros de auditoría.

Capacidades de auditoría integrales: Los sistemas modernos registran cada intento de acceso, exitoso o fallido, creando registros detallados para la supervisión de la seguridad y los informes de cumplimiento. Estos registros muestran quién accedió a qué archivos, cuándo accedió a ellos y desde qué ubicaciones.

Reducción de la exposición al riesgo: Cuando los enlaces compartidos terminan accidentalmente en manos equivocadas debido al reenvío de correos electrónicos o al robo de un dispositivo, la protección con contraseña proporciona una seguridad adicional que mantiene el contenido protegido. Esta barrera adicional reduce considerablemente el riesgo de que se produzcan filtraciones de datos a causa de errores humanos.

Funciones de seguridad avanzadas

Las soluciones modernas para compartir archivos protegidos por contraseña incorporan múltiples capas de seguridad que van mucho más allá de los requisitos básicos de contraseña. Estas funciones brindan protección de nivel empresarial a las organizaciones que manejan datos altamente confidenciales.

Las funciones de seguridad avanzadas son esenciales para proteger contra el acceso no autorizado secretos como los datos empresariales confidenciales, las credenciales y la información privada.

Integración de autenticación multifactorial

La autenticación de dos factores combinada con la protección por contraseña crea un marco de seguridad sólido. Los usuarios deben proporcionar una contraseña y un método de verificación secundario, como el envío de un código a su dispositivo móvil o una verificación biométrica. Este enfoque de doble autenticación prácticamente elimina los riesgos de acceso no autorizado, incluso si las contraseñas están comprometidas.

Controles de acceso basados en el tiempo

Las contraseñas de tiempo limitado restringen el acceso a intervalos de tiempo específicos y caducan automáticamente después de períodos predeterminados. Esta función resulta especialmente valiosa para proyectos temporales o colaboraciones urgentes. Puedes establecer fechas de caducidad que se ajusten a los plazos de los proyectos, garantizando que el acceso se revoque automáticamente cuando ya no sea necesario. Los enlaces únicos son ideales para proteger los detalles financieros y los acuerdos confidenciales. Este método también es perfecto para compartir información secreta, como credenciales o detalles confidenciales del proyecto, garantizando que los datos confidenciales solo estén accesibles una vez. Los chats seguros también se pueden realizar mediante enlaces únicos, que garantizan la confidencialidad de las comunicaciones y se autodestruyen automáticamente tras su uso.

Las contraseñas de un solo uso llevan este concepto más allá al dejar de ser válidas tras el primer acceso exitoso. Este enfoque funciona perfectamente para las revisiones únicas de documentos o para la información confidencial a la que solo se debe acceder una vez. Los enlaces de un solo uso garantizan que los datos no se puedan recuperar nuevamente después del acceso, lo que garantiza una privacidad total.

Restricciones geográficas y de red

Las restricciones de direcciones IP limitan el acceso a los documentos a ubicaciones geográficas específicas o redes conocidas. Las organizaciones pueden configurar el uso compartido para permitir el acceso únicamente desde redes corporativas, países específicos o rangos de IP predeterminados. Esta función evita el acceso desde ubicaciones inesperadas que puedan indicar amenazas de seguridad.

Medidas de seguridad automatizadas

La generación automática de contraseñas crea credenciales complejas y aleatorias que resisten los ataques de fuerza bruta. Estos sistemas generan contraseñas con combinaciones óptimas de longitud y caracteres, lo que elimina los errores humanos en el proceso de creación de contraseñas.

Los bloqueos de cuentas se activan después de repetidos intentos fallidos de acceso, lo que evita los intentos de hackeo automatizados. El sistema bloquea temporalmente el acceso desde direcciones IP o cuentas de usuario específicas que muestren patrones de comportamiento sospechosos.

Mejores prácticas para compartir archivos protegidos con contraseña

La protección eficaz con contraseña requiere algo más que establecer credenciales seguras. Las organizaciones deben implementar prácticas integrales que aborden todo el ciclo de vida del uso compartido.

Seguir las mejores prácticas es crucial para proteger los secretos y garantizar que la información confidencial permanezca segura durante todo el proceso de intercambio.

Estrategia de administración de contraseñas

Usa contraseñas seguras y únicas para cada archivo o carpeta compartida. La reutilización de contraseñas en varios documentos crea vulnerabilidades de seguridad, ya que una contraseña comprometida expone varios archivos. Genere contraseñas con al menos 12 caracteres, incluidas letras mayúsculas, minúsculas, números y símbolos especiales.

Comparta contraseñas a través de canales de comunicación seguros y separados desde los enlaces de los archivos. Nunca incluyas el enlace para compartir y la contraseña en el mismo correo electrónico o mensaje. Usa aplicaciones de mensajería cifradas, llamadas telefónicas o plataformas de comunicación seguras para transmitir las contraseñas por separado.

Gestión del control de acceso

Establezca fechas de caducidad razonables para limitar las ventanas de acceso en función de las necesidades empresariales reales. Las colaboraciones temporales deben tener los correspondientes períodos de acceso temporales. Revise y actualice las fechas de caducidad a medida que cambien los plazos del proyecto para mantener los niveles de seguridad adecuados.

Audite periódicamente el acceso a los archivos y revoque los permisos de los proyectos finalizados. Se debe revocar el acceso de inmediato a los miembros del equipo que abandonen la organización o cambien de puesto. Realiza revisiones periódicas de los recursos compartidos activos para identificar y eliminar los permisos de acceso innecesarios.

Documentación y procedimientos

Documente los procedimientos para compartir contraseñas para mantener la coherencia del equipo. Cree directrices claras sobre los requisitos de complejidad de las contraseñas, los métodos para compartirlas y los cronogramas de revisión de los accesos. Capacite a los miembros del equipo sobre los procedimientos adecuados para evitar fallos de seguridad debidos a errores humanos o falta de comunicación.

Establezca protocolos para gestionar las contraseñas olvidadas y los problemas de acceso. Defina quién puede restablecer las contraseñas, con qué rapidez deben restablecerse y qué pasos de verificación son necesarios antes de proporcionar nuevas credenciales.

Casos de uso específicos de la industria

Los diferentes sectores tienen requisitos únicos para el intercambio de archivos protegidos con contraseña, impulsados por las necesidades de cumplimiento normativo y la sensibilidad de sus datos.

Registros médicos y de atención médica

Las organizaciones de atención médica utilizan la protección con contraseña para mantener el cumplimiento de la HIPAA cuando comparten la información de los pacientes entre los proveedores. Los registros médicos, las imágenes de diagnóstico, los resultados de las pruebas y las grabaciones de las sesiones de telesalud requieren un manejo seguro durante su transmisión y almacenamiento. El intercambio seguro de enlaces es particularmente beneficioso para industrias como la biotecnología y la atención médica, donde los datos confidenciales deben protegerse contra el acceso no autorizado.

Proteja con contraseña los archivos de los pacientes compartidos entre los proveedores de atención médica para garantizar que solo los profesionales médicos autorizados puedan acceder a la información médica confidencial. Permita compartir de forma segura los resultados de las pruebas y las imágenes de diagnóstico y, al mismo tiempo, mantenga registros de auditoría detallados que demuestren el cumplimiento de las normas de privacidad.

Las plataformas de telesalud se benefician especialmente de la protección con contraseña al almacenar y compartir las grabaciones de las consultas. Estas sesiones suelen contener información de salud altamente personal que requiere el más alto nivel de seguridad durante el almacenamiento y la transferencia entre los miembros del equipo de atención médica.

Gestión de documentos legales

Las firmas legales protegen la confidencialidad de los clientes al proteger los archivos de los casos, los documentos de descubrimiento y las comunicaciones entre abogado y cliente con protección por contraseña. Los estrictos requisitos de confidencialidad de la industria legal hacen que el intercambio seguro de archivos sea esencial para mantener la ética profesional y la confianza de los clientes.

Comparta los documentos de descubrimiento de forma segura entre los equipos legales durante los litigios y, al mismo tiempo, mantenga registros de acceso detallados que puedan usarse en los procedimientos judiciales. La protección con contraseña garantiza que las comunicaciones privilegiadas permanezcan confidenciales incluso cuando se comparten con un coabogado o con testigos expertos.

Las negociaciones de contratos se benefician de las capacidades de intercambio seguro que permiten a varias partes revisar y comentar acuerdos delicados, al tiempo que mantienen el control sobre quién puede acceder a cada versión de los documentos.

Seguridad de los servicios financieros

Las instituciones financieras confían en la protección por contraseña para proteger los documentos de las transacciones, los registros de auditoría y la información confidencial de los clientes. Los requisitos normativos en materia financiera exigen medidas de seguridad integrales con documentación detallada de los controles de acceso.

Las empresas de inversión utilizan el intercambio protegido por contraseña cuando distribuyen informes de investigación, información sobre carteras y materiales de diligencia debida a inversores cualificados. El sistema mantiene un registro de quién accedió a qué información y cuándo, lo que respalda el cumplimiento de la normativa bursátil.

Las operaciones bancarias requieren compartir de forma segura la documentación del préstamo, los informes crediticios y los análisis financieros. La protección con contraseña garantiza la confidencialidad de los datos financieros de los clientes y, al mismo tiempo, permite la colaboración necesaria entre los departamentos y los socios externos.

Cómo elegir la solución de uso compartido protegida por contraseña adecuada

La selección de una solución adecuada requiere evaluar varios factores técnicos y empresariales que se ajusten a las necesidades y requisitos de seguridad específicos de su organización.

Evaluación de seguridad y cumplimiento

Los estándares de cifrado son la base de cualquier solución de uso compartido seguro. Busque plataformas que ofrezcan el cifrado AES-256 o estándares equivalentes de alta calidad. Verifique que la solución proporcione un cifrado de extremo a extremo, garantizando que sus datos permanezcan protegidos tanto durante la transferencia como mientras están almacenados en los servidores. La importancia del cifrado de extremo a extremo radica en proteger los datos de los usuarios frente a la vigilancia, ya que ofrece un nivel fundamental de privacidad y seguridad.

Las certificaciones de seguridad como la ISO 27001 indican que el proveedor sigue las prácticas de gestión de la seguridad establecidas. Estas certificaciones demuestran la validación por parte de terceros de los controles y procesos de seguridad que protegen sus datos.

Las funciones de cumplimiento específicas de la industria se vuelven fundamentales para los sectores regulados. Las organizaciones sanitarias necesitan soluciones que cumplan con la HIPAA, mientras que los servicios financieros requieren funciones que respalden el cumplimiento de la SOX. Evalúe si la plataforma proporciona las capacidades de documentación e informes de cumplimiento necesarias.

Factores de integración y usabilidad

La compatibilidad con las herramientas empresariales existentes afecta a la adopción por parte de los usuarios y a la eficiencia del flujo de trabajo. La solución debe integrarse sin problemas con los sistemas de correo electrónico, las plataformas de gestión de proyectos y los servicios de almacenamiento en la nube que su organización ya utiliza.

Las consideraciones de escalabilidad incluyen el soporte para equipos en crecimiento, el aumento de los volúmenes de archivos y la expansión de las necesidades de colaboración. Evalúe si la plataforma puede gestionar la trayectoria de crecimiento de su organización sin requerir cambios significativos en los procesos de intercambio.

La experiencia del usuario afecta directamente a la eficacia de la seguridad. Los procesos de autenticación complejos o engorrosos alientan a los usuarios a buscar soluciones alternativas que comprometan la seguridad. Pruebe la solución con usuarios reales para asegurarse de que la interfaz sea compatible con los objetivos de seguridad y productividad.

Criterios de evaluación de funciones

Errores comunes de protección con contraseña que se deben evitar

Las organizaciones suelen comprometer su seguridad debido a errores predecibles que socavan la eficacia de la protección con contraseña. Comprender estas dificultades ayuda a desarrollar prácticas de seguridad más sólidas.

Prácticas de contraseñas débiles

El uso de contraseñas débiles o fáciles de adivinar representa la falla de seguridad más común. Las contraseñas como «password123» o los nombres de empresas con años proporcionan una protección mínima contra atacantes decididos. Evita usar palabras en diccionarios, información personal y patrones predecibles que las herramientas automatizadas pueden descifrar fácilmente.

La reutilización de contraseñas en varios archivos compartidos crea riesgos de seguridad en cascada. Cuando una contraseña se ve comprometida, los atacantes obtienen acceso a todos los archivos con la misma credencial. Genere contraseñas únicas para cada instancia de uso compartido a fin de contener posibles infracciones.

Fallos en la seguridad de las comunicaciones

Compartir contraseñas y enlaces de archivos a través del mismo canal de comunicación aumenta considerablemente los riesgos de seguridad. Los mensajes de correo electrónico que contienen ambos elementos proporcionan todo lo que un atacante necesita si intercepta la comunicación. Utilice canales independientes y seguros para la transmisión de contraseñas.

Los métodos inadecuados de transmisión de contraseñas incluyen correos electrónicos, mensajes de texto y plataformas de mensajería instantánea sin cifrado de extremo a extremo. Estos métodos de comunicación pueden interceptarse durante la transmisión o almacenarse de forma insegura en los servidores.

Supervisión de la administración de acceso

Olvidarse de establecer fechas de caducidad permite el acceso indefinido a los archivos que deberían tener una disponibilidad limitada. Las colaboraciones temporales requieren períodos de acceso temporales. Sin fechas de caducidad, los antiguos empleados, los proyectos finalizados y las asociaciones obsoletas conservan un acceso innecesario a la información confidencial.

No revocar el acceso cuando las circunstancias cambian crea vulnerabilidades de seguridad continuas. A los miembros del equipo que cambien de rol, abandonen la organización o finalicen proyectos se les debe eliminar inmediatamente el acceso. Las revisiones periódicas del acceso ayudan a identificar y eliminar los permisos innecesarios.

Si no se supervisan los registros de acceso, se pierden patrones de actividad sospechosos que podrían indicar infracciones de seguridad. Los tiempos de acceso inusuales, las ubicaciones geográficas inesperadas o los múltiples intentos fallidos de inicio de sesión suelen indicar intentos de acceso no autorizado que requieren atención inmediata.

El futuro del uso compartido de archivos protegidos con contraseña

Del mismo modo que los enlaces estáticos tradicionales proporcionaban un acceso básico, las soluciones modernas para compartir archivos protegidos por contraseña ofrecen seguridad y control avanzados de la misma manera que otros procesos de automatización digital han evolucionado para hacer frente a los nuevos desafíos.

Las tecnologías emergentes están cambiando la forma en que las organizaciones abordan el intercambio de archivos protegidos con contraseña, y prometen una mayor seguridad con una mejor experiencia de usuario.

Autenticación de próxima generación

La integración de la autenticación biométrica ofrece una seguridad más sólida que las contraseñas tradicionales y, al mismo tiempo, simplifica la experiencia del usuario. El reconocimiento de huellas dactilares, el reconocimiento facial y la autenticación de voz proporcionan identificadores únicos que no se pueden olvidar, compartir ni comprometer fácilmente.

Los sistemas de acceso sin contraseña utilizan claves criptográficas y autenticación basada en dispositivos para eliminar por completo las vulnerabilidades de las contraseñas. Estos sistemas generan credenciales de acceso únicas para cada sesión, lo que proporciona beneficios de seguridad sin que los usuarios tengan que recordar contraseñas complejas.

Integración de inteligencia artificial

Los sistemas de detección de amenazas basados en inteligencia artificial analizan los patrones de acceso para identificar automáticamente los comportamientos sospechosos. Estos sistemas pueden detectar tiempos de inicio de sesión inusuales, accesos geográficos inesperados o patrones de acceso anormales a los archivos que pueden indicar cuentas comprometidas o intentos de acceso no autorizados.

La administración automatizada del acceso utiliza el aprendizaje automático para optimizar las políticas de seguridad en función de los patrones de uso reales. El sistema puede ajustar automáticamente las fechas de caducidad, los requisitos de contraseñas y los controles de acceso en función de los plazos de los proyectos y los patrones de colaboración.

Sistemas de cadena de bloques y conocimiento cero

La tecnología blockchain ofrece capacidades de registro y verificación a prueba de manipulaciones que fortalecen la responsabilidad y la transparencia. Estos sistemas crean registros inmutables del acceso a los archivos que no se pueden alterar ni eliminar, lo que proporciona pistas de auditoría superiores para las investigaciones de cumplimiento y seguridad.

Los modelos de cifrado de conocimiento cero garantizan que los proveedores de servicios no puedan descifrar los archivos de los usuarios, incluso con acceso administrativo. Este enfoque proporciona la máxima protección de la privacidad al garantizar que solo los usuarios autorizados puedan descifrar el contenido compartido y acceder a él.

Análisis y monitoreo avanzados

Los sofisticados sistemas de análisis identifican patrones de acceso inusuales y señalan los posibles riesgos de seguridad antes de que se materialicen los ataques. Estos sistemas analizan el comportamiento de los usuarios, el tiempo de acceso y los patrones de interacción de los archivos para detectar anomalías que puedan indicar amenazas de seguridad.

Los modelos de seguridad predictiva utilizan datos históricos para anticipar posibles vulnerabilidades y recomendar medidas de seguridad proactivas. Las organizaciones pueden ajustar sus políticas de uso compartido y controles de seguridad basándose en información basada en datos sobre los patrones de uso reales y los factores de riesgo.

Estrategia de implementación para organizaciones

La implementación exitosa del uso compartido de archivos protegidos por contraseña requiere un enfoque estructurado que aborde los factores técnicos, procedimentales y culturales de la organización.

Fase de evaluación y planificación

Evalúe sus prácticas actuales de intercambio de archivos para identificar las brechas de seguridad y los requisitos de cumplimiento. Documente cómo su organización comparte actualmente la información confidencial, quién tiene acceso a qué archivos y dónde existen vulnerabilidades de seguridad.

Defina los requisitos de seguridad en función de las normativas del sector, las necesidades empresariales y la tolerancia al riesgo. Determine qué tipos de archivos requieren protección con contraseña, durante cuánto tiempo debe permanecer válido el acceso y qué capacidades de auditoría necesita para la elaboración de informes de cumplimiento.

Enfoque de implementación y capacitación

Implemente el uso compartido protegido por contraseña de forma gradual, empezando por los archivos más confidenciales y los escenarios de mayor riesgo. Este enfoque gradual le permite refinar los procesos y abordar las inquietudes de los usuarios antes de pasar a la implementación en toda la organización.

Proporcione una formación integral que abarque tanto los procedimientos técnicos como los fundamentos de seguridad. Los usuarios deben comprender no solo cómo crear enlaces seguros y administrar las contraseñas, sino también por qué estas medidas de seguridad son importantes para proteger la información empresarial y de los clientes.

Supervisión y optimización

Establezca métricas para medir la eficacia de la seguridad y la adopción por parte de los usuarios. Realiza un seguimiento del cumplimiento de la seguridad de las contraseñas, de las anomalías en los registros de acceso y de los comentarios de los usuarios para identificar las áreas en las que puedes mejorar tus políticas y procedimientos de uso compartido.

Las revisiones de seguridad periódicas deben evaluar si las políticas de protección con contraseña siguen siendo eficaces a medida que la organización crece y las necesidades empresariales evolucionan. Actualice los requisitos en función de las nuevas normativas, las amenazas emergentes y las lecciones aprendidas de los patrones de uso actuales.

El uso compartido de archivos protegidos por contraseña representa un control de seguridad fundamental para las organizaciones que se toman en serio la protección de su información confidencial. La combinación de comodidad y seguridad permite compartir archivos de forma segura y, al mismo tiempo, mantener la productividad y la eficacia de la colaboración.

La clave del éxito radica en la implementación de políticas integrales que aborden la seguridad de las contraseñas, la administración del acceso y la capacitación de los usuarios. Las organizaciones que adoptan un enfoque sistemático para compartir archivos protegidos por contraseña pueden compartir archivos de forma segura y, al mismo tiempo, cumplir con los requisitos de cumplimiento y proteger sus activos de datos más valiosos.

Comience por evaluar sus prácticas actuales de intercambio de archivos e identificar dónde la protección con contraseña puede reducir los riesgos de seguridad. Tenga la tranquilidad de saber que la implementación adecuada de estas medidas de seguridad fortalecerá significativamente las capacidades de protección de datos de su organización y, al mismo tiempo, permitirá una colaboración segura con socios y clientes.

Reflexiones finales

El intercambio de archivos protegido por contraseña es una medida de seguridad esencial para proteger la información confidencial en el panorama digital actual. Al combinar la comodidad de compartir enlaces con un sólido control de acceso, cifrado y funciones de seguridad avanzadas, las organizaciones y las personas pueden compartir archivos con confianza sin correr el riesgo de acceso no autorizado. Las soluciones como Hivenet proporcionan plataformas fáciles de usar que permiten compartir de forma segura archivos de gran tamaño, supervisar el acceso en tiempo real y cumplir con las normativas del sector. A medida que las amenazas evolucionan, la adopción del uso compartido de archivos protegido por contraseña junto con las tecnologías emergentes, como la autenticación multifactor y la seguridad basada en la inteligencia artificial, garantizarán que sus datos permanezcan protegidos. La adopción de estas mejores prácticas le permite mantener la privacidad, mejorar la colaboración y tener la tranquilidad de saber que sus documentos están seguros.

Preguntas frecuentes (FAQ)

¿Qué es el uso compartido de archivos protegido por contraseña?

El uso compartido de archivos protegido por contraseña es un método para compartir archivos o carpetas que exige a los destinatarios que escriban una contraseña antes de acceder al contenido. Esto añade un nivel de seguridad adicional más allá de simplemente compartir un enlace, ya que garantiza que solo los usuarios autorizados puedan ver o descargar los archivos.

¿Cómo mejora la seguridad el uso compartido de archivos protegidos con contraseña?

Al solicitar una contraseña para acceder a los archivos compartidos, los usuarios no autorizados que obtienen el enlace no pueden abrir el contenido sin la contraseña correcta. En combinación con los controles de acceso y cifrado, esto evita las filtraciones de datos causadas por la exposición o la interceptación accidental.

¿Puedo compartir archivos con personas que no tienen una cuenta?

Sí. Muchas plataformas seguras para compartir archivos, incluida Hivenet, te permiten compartir archivos con cualquier persona, independientemente de si tiene una cuenta. Los destinatarios solo tienen que utilizar el enlace seguro y la contraseña que nos proporciones para acceder a los archivos.

¿Qué tipos y tamaños de archivos puedo compartir de forma segura?

Puede compartir archivos de cualquier tipo y tamaño, incluidos archivos grandes y carpetas enteras. Plataformas como Hivenet admiten archivos de hasta varios gigabytes, lo que garantiza que puedas compartir todo, desde documentos y fotos hasta vídeos y archivos CAD de forma segura.

¿Cómo creo un enlace protegido por contraseña?

Al subir los archivos, puedes establecer una contraseña y, opcionalmente, una fecha de caducidad antes de generar el enlace para compartir. Este enlace, combinado con la contraseña, garantiza un acceso seguro a los archivos.

¿Puedo establecer fechas de caducidad o revocar el acceso?

Sí. La mayoría de los servicios de intercambio de archivos seguros permiten establecer fechas de caducidad en los enlaces para que se desactiven automáticamente después de un período determinado. También puedes revocar el acceso manualmente en cualquier momento para impedir inmediatamente que los destinatarios vean los archivos.

¿Se cifran mis datos al compartirlos?

Absolutamente. Los archivos se cifran tanto en tránsito como en reposo mediante estándares de cifrado avanzados como el AES-256. El cifrado de extremo a extremo garantiza que solo usted y los destinatarios autorizados puedan descifrar los datos y acceder a ellos.

¿Qué ocurre si alguien introduce una contraseña incorrecta?

Tras varios intentos fallidos de contraseña, muchas plataformas implementan medidas de seguridad, como bloquear temporalmente el acceso o alertar a los administradores para evitar ataques de fuerza bruta.

¿Puedo rastrear quién ha accedido a mis archivos compartidos?

Sí. Las soluciones seguras para compartir archivos suelen proporcionar registros de auditoría y registros de acceso que muestran quién accedió a los archivos, cuándo y desde qué dispositivo o ubicación. Esto ayuda al cumplimiento y la supervisión.

¿Hay enlaces únicos disponibles para datos confidenciales?

Sí. Los enlaces de un solo uso permiten acceder al contenido compartido solo una vez antes de que el enlace caduque automáticamente. Esto es ideal para compartir información altamente confidencial, como detalles financieros o acuerdos.

¿Puedo proteger con contraseña tanto las carpetas como los archivos individuales?

Sí. Por lo general, puedes proteger con contraseña tanto archivos individuales como carpetas enteras, controlando el acceso en varios niveles.

¿Cómo puedo compartir la contraseña de forma segura con los destinatarios?

Por motivos de seguridad, comparta siempre las contraseñas a través de un canal de comunicación independiente del enlace del archivo, por ejemplo, mediante una llamada telefónica, una aplicación de mensajería cifrada o un SMS, para reducir el riesgo de interceptación.

¿Qué sectores se benefician más del uso compartido de archivos protegidos con contraseña?

Los sectores con necesidades estrictas de cumplimiento y privacidad de los datos, como el sector sanitario, legal, financiero y biotecnológico, se benefician enormemente. La protección con contraseña ayuda a cumplir normativas como la HIPAA, el RGPD y la SOX.

¿Puedo integrar el uso compartido de archivos protegidos por contraseña con otras herramientas?

Muchas plataformas ofrecen API e integraciones con herramientas empresariales populares, lo que le permite integrar el uso compartido seguro en sus flujos de trabajo y aplicaciones existentes.

¿Cuáles son los errores más comunes que se deben evitar al compartir archivos protegidos con contraseña?

Evite contraseñas débiles o reutilizadas, compartir contraseñas y enlaces juntos, descuidar las fechas de caducidad y no revocar el acceso cuando ya no lo necesite. Las auditorías periódicas y la formación de los usuarios son esenciales.

¿Cómo se compara el intercambio de archivos protegido por contraseña con el intercambio de enlaces básico?

A diferencia del intercambio de enlaces básico, en el que cualquier persona que tenga la URL puede acceder a los archivos, el uso compartido protegido por contraseña requiere autenticación, lo que reduce significativamente los riesgos de acceso no autorizado.

¿Es fácil usar el intercambio de archivos protegido con contraseña?

Sí. Las plataformas modernas proporcionan interfaces fáciles de usar que facilitan la carga de archivos, el establecimiento de contraseñas, la generación de enlaces y la gestión del acceso desde cualquier dispositivo.

¿Puedo usar el uso compartido de archivos protegido por contraseña en dispositivos móviles?

Definitivamente. La mayoría de los servicios admiten aplicaciones móviles o interfaces web adaptables, lo que permite compartir y acceder de forma segura en teléfonos inteligentes y tabletas.

¿Qué debo tener en cuenta al elegir un servicio de intercambio de archivos protegido por contraseña?

Los factores clave incluyen estándares de cifrado sólidos, la facilidad de uso, la capacidad de establecer contraseñas y fechas de caducidad, el registro de auditorías, las certificaciones de cumplimiento y la compatibilidad con archivos y carpetas de gran tamaño.

¿Cómo mejora la autenticación multifactor el intercambio de archivos protegidos con contraseña?

La autenticación multifactor añade un paso de verificación adicional más allá de la contraseña, como el envío de un código a un dispositivo móvil, lo que mejora considerablemente la seguridad al reducir el riesgo de acceso no autorizado.

¿Puedo personalizar la experiencia de uso compartido con un dominio o una marca personalizados?

Sí. Algunas plataformas ofrecen opciones para usar un dominio personalizado y eliminar la marca predeterminada, lo que brinda una experiencia profesional y fluida a los destinatarios.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.