¿Cuál es el propósito de la ciberseguridad? Comprender su papel vital

El propósito de la ciberseguridad es proteger los sistemas, las redes, los activos digitales y los datos de las ciberamenazas. Eso tiene sentido, pero ¿cuál es el propósito específico de la ciberseguridad? Garantiza la confidencialidad, la integridad y la disponibilidad de la información, protegiéndola contra el acceso no autorizado y los ataques. Este artículo analizará cómo la ciberseguridad protege los datos confidenciales, garantiza la seguridad de la red y previene el robo de identidad, entre otras áreas clave.

Conclusiones clave

- La ciberseguridad es crucial para proteger la información confidencial del acceso no autorizado y las ciberamenazas, garantizando la confidencialidad, la integridad y la disponibilidad de los datos

- .

- Las medidas sólidas, como el cifrado, los controles de acceso y las actualizaciones periódicas, son fundamentales para proteger los datos en las redes, las aplicaciones y nube servicios. La implementación de un marco integral de ciberseguridad también es crucial.

- La ciberseguridad eficaz mejora la confianza de los clientes y respalda el cumplimiento normativo, lo que la convierte en algo integral para mantener la continuidad empresarial y minimizar el impacto de los ciberincidentes.

¿Qué es la ciberseguridad?

La ciberseguridad implica proteger los sistemas, las redes y los programas. Su objetivo principal es defenderse de los ataques digitales. Estos ataques suelen tener como objetivo el acceso, la alteración o la destrucción de información confidencial. También pueden implicar extorsionar a los usuarios con dinero o interrumpir las actividades comerciales habituales. El objetivo principal de la industria de la ciberseguridad es proteger los dispositivos y sistemas de los atacantes.

En esencia, la ciberseguridad garantiza la confidencialidad, la integridad y la disponibilidad de la información. Ofrece una amplia protección para los servicios digitales y los sistemas informáticos, lo que garantiza que los sistemas permanezcan operativos y seguros contra el acceso no autorizado, al tiempo que aborda la seguridad de las infraestructuras críticas. Las políticas de ciberseguridad desempeñan un papel crucial a la hora de establecer directrices y procedimientos para protegerse contra estas amenazas.

A medida que crece nuestra dependencia de la tecnología, también lo hace la necesidad de medidas de ciberseguridad sólidas. La ciberseguridad protege contra diversas ciberamenazas, como los ciberataques, los ataques de suplantación de identidad, el ransomware, el robo de identidad, las filtraciones de datos y los ciberdelincuentes.

La ciberseguridad es fundamental para preservar los estilos de vida modernos y los servicios esenciales en el mundo actual impulsado por la tecnología. Las personas y las organizaciones se enfrentan a cada vez más ciberamenazas, por lo que las medidas de ciberseguridad eficaces son esenciales para protegerse contra diversos riesgos. No se trata solo de tecnología; se trata de proteger nuestras vidas digitales.

Definición de ciberseguridad

La ciberseguridad es la práctica de proteger los sistemas informáticos, las redes y los datos confidenciales del acceso, el uso, la divulgación, la interrupción, la modificación o la destrucción no autorizados. Este enfoque integral incluye la defensa contra los ataques malintencionados, como las ciberamenazas y los ciberataques, que pueden comprometer la confidencialidad, la integridad y la disponibilidad de los datos confidenciales. Al implementar medidas sólidas de ciberseguridad, las organizaciones pueden proteger sus activos digitales y garantizar el funcionamiento seguro de sus sistemas.

Tipos de ciberseguridad

Existen varios tipos de ciberseguridad, cada uno de los cuales se centra en diferentes aspectos de la protección de los activos digitales:

- Seguridad de red: Este tipo de ciberseguridad se centra en proteger las redes informáticas contra el acceso, el uso, la divulgación, la interrupción, la modificación o la destrucción no autorizados. Las medidas de seguridad de red eficaces incluyen firewalls, sistemas de detección de intrusos y protocolos de red seguros para garantizar la integridad y confidencialidad de los datos transmitidos a través de las redes.

- Seguridad en la nube: A medida que las organizaciones dependen cada vez más de computación en nube, la seguridad en la nube se ha vuelto crucial. Este tipo de ciberseguridad se centra en proteger los sistemas y datos de computación en nube contra el acceso, el uso, la divulgación, la interrupción, la modificación o la destrucción no autorizados. La implementación de un cifrado sólido, controles de acceso y arquitecturas de nube seguras es esencial para proteger los datos basados en la nube.

- Seguridad de aplicaciones: La seguridad de las aplicaciones implica proteger las aplicaciones de software contra el acceso, el uso, la divulgación, la interrupción, la modificación o la destrucción no autorizados. Esto incluye la incorporación de prácticas de codificación seguras, la realización de pruebas de seguridad periódicas y la implementación de firewalls de aplicaciones para prevenir las vulnerabilidades y garantizar la seguridad de las aplicaciones de software.

- Seguridad de terminales: La seguridad de terminales se centra en proteger los dispositivos de punto final, como ordenadores portátiles, ordenadores de sobremesa y dispositivos móviles, contra el acceso, el uso, la divulgación, la interrupción, la modificación o la destrucción no autorizados. La implementación de soluciones de protección de terminales, como el software antivirus y los sistemas de administración de dispositivos móviles (MDM), ayuda a proteger estos dispositivos y los datos confidenciales que contienen.

- Administración de identidades y accesos (IAM): La IAM es un aspecto fundamental de la ciberseguridad que se centra en proteger las identidades de los usuarios y controlar el acceso a los sistemas informáticos, las redes y los datos confidenciales. La implementación de la autenticación multifactorial, las políticas de contraseñas seguras y los controles de acceso garantizan que solo las personas autorizadas puedan acceder a la información confidencial.

Protección de datos confidenciales

La protección de los datos confidenciales es uno de los principales objetivos de la ciberseguridad. Los datos confidenciales incluyen la información personal, los registros financieros y la propiedad intelectual, que son muy valiosos para los ciberdelincuentes. Las medidas de ciberseguridad son esenciales para proteger estos datos del acceso no autorizado y para robar datos confidenciales y robos.

El cifrado y los controles de acceso desempeñan un papel crucial en la protección de la información confidencial. El cifrado de los datos confidenciales garantiza que personas no autorizadas no puedan leerlos ni acceder a ellos durante el almacenamiento o la transmisión. Los controles de acceso, por otro lado, restringen quién puede ver o usar ciertos datos, lo que agrega una capa adicional de protección.

El cumplimiento de las normas de ciberseguridad también desempeña un papel importante en la protección de los datos confidenciales de los clientes. Las organizaciones deben cumplir con estas regulaciones para garantizar la confidencialidad e integridad de la información confidencial. La implementación de medidas sólidas de ciberseguridad permite a las empresas proteger los datos críticos y mantener la confianza de los clientes. Garantizar la privacidad de los datos es un aspecto clave de estos esfuerzos.

Garantizar la seguridad de la red

Los sistemas de seguridad de red y la infraestructura de red eficaces son esenciales para proteger los datos de la organización y evitar el acceso no autorizado al sistema. Una estrategia sólida de seguridad de red incluye varios niveles de defensa, como la autenticación multifactor, las políticas de contraseñas seguras y las actualizaciones periódicas del software.

La autenticación multifactorial refuerza la seguridad al requerir múltiples formas de verificación para acceder a los sistemas. Esta capa adicional de seguridad hace que a los ciberdelincuentes les resulte mucho más difícil obtener acceso no autorizado. Las políticas de contraseñas sólidas también desempeñan un papel crucial en la seguridad de la red, ya que reducen la probabilidad de acceso no autorizado.

Las actualizaciones de software periódicas protegen las redes de las amenazas al abordar las posibles vulnerabilidades. Las auditorías de seguridad periódicas ayudan a identificar y mitigar las debilidades en las defensas de la red. En conjunto, estas medidas forman una estrategia integral de seguridad de red que protege contra diversas ciberamenazas.

Prevención del robo de identidad

La protección de la información personal es crucial, ya que el robo de identidad es una amenaza grave que puede tener consecuencias devastadoras para las personas y las organizaciones. La implementación de prácticas seguras en línea y el cumplimiento de los principios básicos de protección de datos son pasos cruciales para prevenir el robo de identidad. El uso de contraseñas seguras y conexiones a Internet seguras puede ayudar a defenderse de esta amenaza generalizada.

El conocimiento de las amenazas cibernéticas actuales y las tendencias de ataque también es esencial para prevenir el robo de identidad. La formación regular de los empleados sobre el reconocimiento de los ataques de suplantación de identidad puede evitar el acceso no autorizado y las filtraciones de datos. La autenticación multifactorial mejora aún más la seguridad al requerir métodos de verificación adicionales.

Cifrado de datos es una de las estrategias más eficaces para prevenir el robo de identidad y proteger la información del acceso no autorizado durante la transmisión y el almacenamiento. La adopción de estas prácticas puede reducir significativamente el riesgo de robo de identidad para las personas y las organizaciones.

Protección de los servicios en la nube

A medida que más organizaciones trasladan sus operaciones a entornos de nube, proteger los servicios en la nube se ha vuelto cada vez más importante. La seguridad en la nube garantiza una cobertura integral en todos los puntos de posible ataque. Esto implica crear nube segura arquitecturas y aplicaciones para empresas que utilizan proveedores de servicios en la nube.

Debido a la prevalencia de la conectividad a la nube, las aplicaciones se enfrentan a mayores riesgos que requieren protocolos de seguridad sólidos. Los firewalls de aplicaciones son herramientas fundamentales que ayudan a administrar y restringir el tráfico de datos dañinos hacia las aplicaciones basadas en la web.

Las siguientes subsecciones exploran medidas y estrategias de seguridad en la nube específicas para proteger los datos basados en la nube.

Medidas de seguridad en la nube

La seguridad en la nube abarca las tecnologías y las mejores prácticas para proteger los datos y las aplicaciones en entornos de nube. La implementación de métodos de cifrado sólidos es un aspecto fundamental de la seguridad en la nube, ya que protege los datos durante la transferencia y mientras están almacenados. La seguridad eficaz en la nube también mejora la visibilidad de los activos de datos y las interacciones de los usuarios dentro de la nube.

Las soluciones de respaldo automatizadas son otro componente fundamental de las medidas de seguridad en la nube. Estas soluciones simplifican los procesos de recuperación de datos y garantizan que los datos se puedan restaurar rápidamente en caso de una violación de seguridad o pérdida de datos. Estas medidas permiten a las organizaciones proteger sus entornos de nube y proteger la información confidencial.

Protección de datos basados en la nube

La protección de los datos basados en la nube es crucial para proteger la información confidencial contra el acceso no autorizado y las infracciones. El cifrado de datos es esencial para proteger los datos en la nube durante la transferencia y el almacenamiento. El cifrado de extremo a extremo protege los datos en la nube al mantenerlos seguros durante todo su ciclo de vida, lo que evita el acceso no autorizado durante la transmisión.

La implementación de prácticas de cifrado sólidas garantiza que los datos permanezcan protegidos, lo que fomenta la confianza y el cumplimiento de las normativas. Centrarse en métodos de cifrado sólidos permite a las organizaciones proteger eficazmente sus datos basados en la nube y mantener el cumplimiento de las normativas.

Protección de los dispositivos móviles

Con el uso cada vez mayor de dispositivos móviles para fines personales y profesionales, la protección de estos dispositivos se ha vuelto esencial. La seguridad móvil protege la información organizacional y personal de los dispositivos móviles contra el acceso no autorizado, la pérdida o el robo de dispositivos, el malware y los virus.

Los sistemas de administración de dispositivos móviles (MDM) desempeñan un papel crucial en la supervisión de la seguridad de los dispositivos móviles y en la aplicación de las políticas de seguridad. Estos sistemas permiten a las organizaciones administrar y proteger los dispositivos móviles, garantizando el cumplimiento de las medidas de seguridad y protegiendo los datos confidenciales.

Mejorar la seguridad móvil mediante métodos de autenticación sólidos y educar a los usuarios sobre las prácticas seguras puede reducir significativamente los riesgos asociados con los dispositivos móviles. La implementación de estas estrategias ayuda a las organizaciones a proteger sus activos móviles y la información confidencial que contienen.

Mejora de la seguridad de las aplicaciones

La seguridad de las aplicaciones implica la implementación de defensas en el software contra las amenazas. Esto incluye las medidas adoptadas durante el desarrollo del software para protegerse contra las filtraciones de datos y el acceso no autorizado. Uno de los aspectos clave de la seguridad de las aplicaciones es realizar pruebas de seguridad para identificar las vulnerabilidades del software.

Los controles de seguridad de las aplicaciones deben gestionar las entradas inesperadas de forma eficaz para minimizar el riesgo de explotación por parte de los ciberdelincuentes. La incorporación de prácticas de codificación seguras y la realización de pruebas exhaustivas permiten a los desarrolladores crear sistemas informáticos seguros y resistentes a los ciberataques y proteger los datos confidenciales.

Garantizar una seguridad sólida de las aplicaciones es esencial para mantener la integridad y la seguridad de las aplicaciones de software. Estas medidas ayudan a las organizaciones a proteger sus aplicaciones de las ciberamenazas y a salvaguardar los datos de los usuarios.

Mitigar los riesgos de los ciberataques

La mitigación de los riesgos de los ciberataques implica un enfoque integral que incluye el marco de ciberseguridad del NIST, las actualizaciones periódicas de software y la educación de los empleados. El establecimiento de políticas de ciberseguridad guía a las organizaciones a la hora de prevenir las infracciones y responder a ellas.

Las actualizaciones periódicas del software y la protección antivirus son esenciales para mantener la seguridad de los dispositivos y defenderse de las ciberamenazas en evolución. La realización de un análisis de la superficie de ataque ayuda a identificar las vulnerabilidades y reduce los posibles puntos de entrada para los piratas informáticos.

La formación de los empleados también es crucial para mitigar los riesgos. Educar a los empleados sobre las ciberamenazas actuales y las prácticas seguras puede reducir significativamente la probabilidad de que los ciberataques tengan éxito. En conjunto, estas estrategias forman una defensa sólida contra las ciberamenazas.

Ciberamenazas y ataques

Las ciberamenazas y los ataques son actividades maliciosas que pueden comprometer la confidencialidad, la integridad y la disponibilidad de los datos confidenciales. Estas amenazas y ataques pueden provenir de diversas fuentes, incluidos los ciberdelincuentes, los piratas informáticos y otros actores malintencionados. Comprender la naturaleza de estas amenazas es esencial para implementar medidas de ciberseguridad eficaces.

Tipos de ciberamenazas

Existen varios tipos de ciberamenazas, cada una de las cuales presenta riesgos únicos para los sistemas informáticos y los datos confidenciales:

- Malware: El malware, o software malintencionado, está diseñado para infiltrarse y dañar los sistemas informáticos. Incluye virus, gusanos, troyanos y spyware, todos los cuales pueden comprometer los datos confidenciales e interrumpir el funcionamiento del sistema.

- Phishing: Los ataques de suplantación de identidad implican el uso de correos electrónicos, sitios web y otros contenidos en línea falsos para engañar a los usuarios y hacerles revelar información confidencial, como credenciales de inicio de sesión y detalles financieros. Estos ataques suelen aprovechar las técnicas de ingeniería social para engañar a los usuarios.

- ransomware: El ransomware es un tipo de malware que cifra datos confidenciales y exige el pago a cambio de la clave de descifrado. Si no se paga el rescate, esto puede provocar importantes pérdidas de datos y daños financieros.

- Ingeniería social: Los ataques de ingeniería social manipulan a las personas para que divulguen información confidencial o realicen acciones que comprometen la seguridad. Estos ataques suelen aprovechar la psicología y la confianza humanas para eludir las medidas técnicas de seguridad.

Consecuencias de los ciberataques

Las consecuencias de los ciberataques pueden ser graves y duraderas y afectar a las organizaciones de varias maneras:

- Violaciones de datos: Los ciberataques pueden provocar el acceso, el uso, la divulgación, la interrupción, la modificación o la destrucción no autorizados de datos confidenciales. Las filtraciones de datos pueden exponer la información personal, los registros financieros y la propiedad intelectual, lo que genera importantes problemas de privacidad y seguridad.

- Pérdida financiera: Los ciberataques pueden causar pérdidas financieras importantes, incluidos los costos de reparar los sistemas dañados, reemplazar los datos robados y pagar las demandas de rescate. Además, las organizaciones pueden enfrentarse a honorarios legales y multas reglamentarias.

- Daño a la reputación: Los ciberataques pueden empañar la reputación de una organización y erosionar la confianza de los clientes. La publicidad negativa y la pérdida de la lealtad de los clientes pueden tener efectos a largo plazo en el éxito empresarial.

- Sanciones reglamentarias: El incumplimiento de las normas de protección de datos puede conllevar cuantiosas multas y repercusiones legales. Las organizaciones deben cumplir con los estándares de ciberseguridad para evitar sanciones y demostrar su compromiso con la protección de los datos confidenciales.

Para mitigar estos riesgos, las organizaciones deben implementar medidas de seguridad sólidas, realizar auditorías de seguridad periódicas y capacitar a los empleados sobre las mejores prácticas de ciberseguridad. Al mantenerse vigilantes y proactivas, las empresas pueden protegerse del panorama en constante evolución de las ciberamenazas y los ataques.

Mantener la continuidad empresarial

Mantener la continuidad del negocio frente a las ciberamenazas es crucial para la resiliencia organizacional. Las estrategias de ciberseguridad eficaces pueden ayudar a mantener las operaciones empresariales y minimizar el tiempo de inactividad durante los ciberincidentes. El impacto financiero de un incidente de ciberseguridad puede ser sustancial, por lo que es esencial contar con medidas sólidas.

Las soluciones de replicación de datos y respaldo seguro son componentes críticos de la planificación de la continuidad del negocio. Estas medidas garantizan que se pueda acceder rápidamente a la información crítica para la empresa y restaurarla después de un ciberevento. También deben existir procesos de recuperación ante desastres para evitar la reinfección de los sistemas comprometidos.

Al centrarse en la seguridad de los terminales y en la seguridad de datos de confianza cero, las organizaciones pueden mejorar sus procesos de recuperación y mantener la continuidad empresarial. Estas estrategias ayudan a proteger la infraestructura crítica y los servicios esenciales, garantizando las operaciones comerciales ininterrumpidas.

Reforzar la seguridad de los terminales

Los puntos finales suelen ser objeto de ciberataques, lo que los convierte en puntos críticos de vulnerabilidad para las organizaciones. Reforzar la protección de los terminales implica implementar estrategias de clasificación de datos y control de acceso para limitar la información confidencial únicamente al personal autorizado.

Centrarse en la seguridad de los terminales permite a las organizaciones proteger sus puntos más vulnerables y evitar el acceso no autorizado a los datos críticos. Estas medidas son esenciales para mantener la postura de seguridad general de una organización.

Importancia de la ciberseguridad para el cumplimiento normativo

El cumplimiento de la ciberseguridad ayuda a las organizaciones a evitar multas importantes y repercusiones legales tras las filtraciones de datos. Las organizaciones que no cumplan con las normativas pueden enfrentarse a investigaciones y a cuantiosas multas. Las auditorías de seguridad periódicas muestran el enfoque proactivo de una empresa para proteger los datos de los clientes.

El cumplimiento de las normas de protección de datos mejora la confianza de los clientes al demostrar un compromiso con la seguridad de los datos. La creación de una documentación clara de las políticas de seguridad ayuda a establecer un marco sólido de cumplimiento de la ciberseguridad. El cumplimiento de estas regulaciones ayuda a las organizaciones a reducir el riesgo de sanciones y a mantener la confianza de los clientes.

Fomentar la confianza de los clientes

Proteger los datos confidenciales y garantizar la protección de los datos mejora la confianza de los clientes y protege la reputación de la organización. Las medidas sólidas de ciberseguridad pueden diferenciar a una empresa y atraer a clientes que priorizan la seguridad de los datos. Una ciberseguridad sólida genera confianza y credibilidad entre los clientes.

Los clientes esperan que las empresas protejan su información personal de forma proactiva debido a la creciente conciencia sobre los riesgos cibernéticos. La transparencia en las prácticas de manejo de datos fomenta la confianza de los clientes. La comunicación abierta sobre los problemas de ciberseguridad es esencial para mantener la confianza de los clientes.

Apoyo a la gestión de riesgos de terceros

Supervisar y evaluar a los proveedores externos es esencial para mitigar los riesgos de ciberseguridad asociados. La supervisión continua de los proveedores externos es crucial para adaptarse a los riesgos emergentes y mantener la continuidad empresarial. La gestión eficaz de los riesgos de terceros ayuda a las organizaciones a responder de forma proactiva a las amenazas de ciberseguridad de los proveedores.

La gestión de riesgos de los proveedores fomenta una mejor visibilidad de los riesgos asociados a varios proveedores, lo que permite una supervisión integral. La implementación de estas estrategias ayuda a las organizaciones a proteger sus sistemas y mantener la continuidad empresarial.

La ciberseguridad es importante para todos

Exploramos el papel fundamental de la ciberseguridad para proteger los datos confidenciales, garantizar la seguridad de la red, prevenir el robo de identidad, proteger los servicios en la nube y mucho más. La ciberseguridad es esencial para proteger nuestras vidas digitales y mantener la continuidad empresarial.

Al implementar medidas sólidas de ciberseguridad, las organizaciones pueden protegerse de las ciberamenazas y fomentar la confianza de los clientes. Recuerde que la ciberseguridad no solo tiene que ver con la tecnología; se trata de proteger nuestro modo de vida. Manténgase alerta, manténgase seguro.

Preguntas frecuentes

¿Cuál es el objetivo principal de la ciberseguridad?

El objetivo principal de la ciberseguridad es proteger los sistemas, redes y programas de las amenazas digitales, garantizando que la información permanezca confidencial, intacta y accesible. Esta protección es esencial para mantener la confianza y la continuidad operativa en el panorama digital actual.

¿Por qué es importante la seguridad de la red para las organizaciones?

La seguridad de la red es crucial para proteger los datos de la organización y evitar el acceso no autorizado, lo que mitiga el riesgo de ciberamenazas. Garantizar una seguridad de red sólida protege la integridad y la confidencialidad de la información confidencial.

¿Cómo ayuda el cifrado a proteger los datos confidenciales?

El cifrado es esencial para proteger los datos confidenciales, ya que hace que la información sea ilegible para los usuarios no autorizados, salvaguardando así su confidencialidad e integridad durante el almacenamiento y la transmisión.

¿Cuáles son algunas medidas eficaces para prevenir el robo de identidad?

Para prevenir eficazmente el robo de identidad, utilice contraseñas seguras, conexiones a Internet seguras y autenticación multifactor. Además, asegúrese de que los empleados reciban formación periódica sobre el reconocimiento de los ataques de suplantación de identidad e implemente medidas de cifrado de datos.

¿Cómo mejora el cumplimiento de la ciberseguridad la confianza de los clientes?

El cumplimiento de la ciberseguridad mejora la confianza de los clientes al demostrar el compromiso de proteger la información confidencial y cumplir con las normas de protección de datos, lo que garantiza a los clientes que sus datos están seguros.

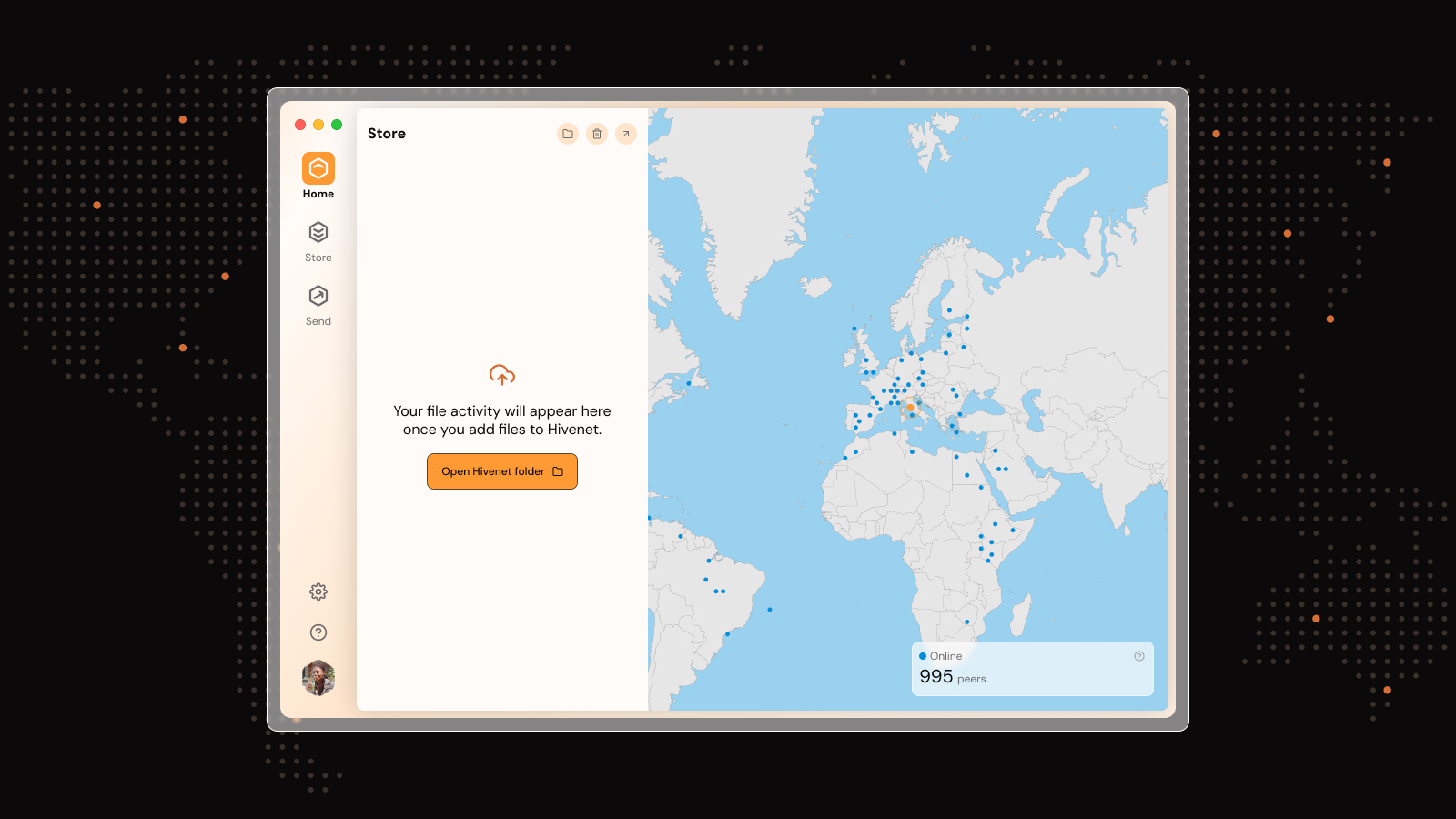

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.