Transferencia de archivos de cumplimiento: estándares esenciales y mejores prácticas para un intercambio seguro de datos

Cuando un proveedor de atención médica se enfrenta a una multa de 4,3 millones de dólares por infringir la HIPAA por transferencias de archivos inseguras, el mensaje queda claro: el cumplimiento no es opcional. Las organizaciones que manejan datos confidenciales deben implementar sistemas sólidos de transferencia de archivos que protejan la información y, al mismo tiempo, cumplan con los estrictos requisitos reglamentarios.

La transferencia segura de datos es un elemento fundamental de cualquier sistema de transferencia de archivos de cumplimiento, ya que garantiza que la información esté protegida durante la transmisión y que las organizaciones cumplan con las obligaciones reglamentarias.

Las filtraciones de datos cuestan a las organizaciones un promedio de 4,45 millones de dólares en todo el mundo, y las sanciones reglamentarias añaden millones más en posibles multas. Hay mucho en juego, pero el camino a seguir está claro. Comprender e implementar los estándares de transferencia de archivos de cumplimiento adecuados protege tanto sus datos como sus ganancias.

Esta guía cubre los marcos esenciales, los estándares de seguridad y las mejores prácticas que necesita para crear un sistema de transferencia de archivos compatible que cumpla con los estrictos requisitos de protección de datos actuales.

Introducción a la transferencia segura de archivos

Transferencia segura de archivos es la columna vertebral de la seguridad de datos moderna, ya que permite a las organizaciones mover datos confidenciales entre sistemas, socios y clientes sin exponerlos a riesgos innecesarios. En el entorno digital actual, en el que las filtraciones de datos pueden tener consecuencias financieras y reputacionales devastadoras, la transferencia segura de archivos es esencial para proteger la información confidencial y mantener el cumplimiento de los requisitos reglamentarios.

Al aprovechar medidas de seguridad sólidas, como un cifrado sólido, controles de acceso estrictos y soluciones de transferencia gestionada de archivos (MFT), las organizaciones pueden garantizar que solo el personal autorizado pueda acceder a los archivos seguros o transmitirlos. Estas medidas de seguridad ayudan a prevenir el acceso no autorizado, las filtraciones de datos y otras ciberamenazas que podrían comprometer los datos confidenciales. La implementación de protocolos de transferencia segura de archivos no solo protege los datos empresariales críticos, sino que también demuestra el compromiso con la seguridad de los datos y el cumplimiento normativo, algo que tanto los clientes como los socios y los reguladores exigen cada vez más.

Evolución de los estándares de transferencia de archivos

La evolución de los estándares de transferencia de archivos refleja la creciente necesidad de un intercambio de datos seguro, confiable y compatible. Los primeros métodos de transferencia de archivos, como el Protocolo de transferencia de archivos (FTP) original, ofrecían funciones básicas pero carecían de las funciones de seguridad esenciales, por lo que los datos confidenciales eran vulnerables a la interceptación y al acceso no autorizado. A medida que las ciberamenazas evolucionaron, también lo hicieron los estándares: introdujeron protocolos de transferencia segura de archivos como SFTP y FTPS, que introdujeron el cifrado y controles de acceso más estrictos.

En la actualidad, las plataformas de transferencia gestionada de archivos (MFT) establecen el punto de referencia para la transferencia segura de archivos, al integrar métodos de cifrado avanzados como AES-256, un registro de auditoría completo y controles de acceso granulares. Estas medidas de seguridad garantizan que cada transferencia de archivos esté protegida de principio a fin, con registros detallados para las investigaciones de cumplimiento y seguridad. A medida que la tecnología avanza, los estándares de transferencia de archivos siguen evolucionando e incorporan innovaciones como la inteligencia artificial para la detección de amenazas y el aprendizaje automático para una seguridad adaptativa, lo que garantiza que los datos confidenciales permanezcan protegidos contra los riesgos emergentes.

¿Qué es la transferencia de archivos de cumplimiento?

La transferencia de archivos de cumplimiento garantiza que los datos confidenciales se muevan de forma segura entre las organizaciones y los sistemas, al tiempo que cumplen con los requisitos reglamentarios específicos. Este proceso va más allá del intercambio básico de archivos: requiere un cifrado de extremo a extremo, una autenticación sólida y un registro de auditoría exhaustivo para mantener la integridad de los datos durante todo el proceso de transferencia de archivos.

Los componentes principales trabajan en conjunto para crear un ecosistema seguro:

- Cifrado de extremo protege los datos del acceso no autorizado durante la transmisión

- Mecanismos de autenticación verificar la identidad del usuario antes de conceder acceso a los archivos

- Registros de auditoría crear registros detallados de todas las actividades de transferencia de archivos

- Supervisión automatizada del cumplimiento ayuda a garantizar el cumplimiento de los requisitos reglamentarios al prevenir las infracciones antes de que se produzcan

Las organizaciones se enfrentan a graves consecuencias por el incumplimiento. Las infracciones del RGPD pueden conllevar multas de hasta 20 millones de euros o el 4% de la facturación mundial, lo que sea mayor. Estas sanciones subrayan por qué la implementación de sistemas de transferencia de archivos de cumplimiento adecuados es esencial para la continuidad del negocio.

Marcos regulatorios clave para la transferencia de archivos

Los diferentes sectores se enfrentan a requisitos de cumplimiento únicos que determinan la forma en que gestionan las operaciones de transferencia segura de archivos.

Para cumplir con los requisitos de estos marcos normativos, las organizaciones deben implementar políticas de control de acceso, cifrado y cumplimiento.

HIPAA (atención médica)

Las organizaciones de atención médica deben proteger la información médica protegida durante la transmisión electrónica. La regla de seguridad de la HIPAA establece medidas de seguridad técnicas que requieren:

- Cifrado de toda la PHI durante las transferencias de archivos

- Protocolos seguros como SFTP o HTTPS para la transmisión de datos

- Registros de auditoría detallados de las actividades de transferencia de archivos

- Controles de acceso que restringen el acceso a los datos solo a las personas autorizadas

El reglamento hace hincapié en la prevención del acceso no autorizado y, al mismo tiempo, en mantener la integridad de los datos durante todo el proceso de transferencia.

GDPR (Unión Europea)

El Reglamento General de Protección de Datos rige la protección de los datos personales dentro y fuera de la UE. Los requisitos clave incluyen: El intercambio de archivos de conformidad con el RGPD requiere cifrado, controles de acceso estrictos, registros de auditoría y transparencia para realizar transferencias legales y seguras.

- Tratamiento lícito y consentimiento explícito para las transferencias de datos

- Protección de datos desde el diseño y por defecto en todos los sistemas

- Garantías adecuadas para las transferencias de datos transfronterizas

- Notificación de incumplimiento dentro de las 72 horas posteriores al descubrimiento

El RGPD introduce directrices estrictas sobre la forma en que las organizaciones recopilan, procesan y transfieren los datos de los clientes a través de las fronteras internacionales.

PCI DSS (industria de tarjetas de pago)

Las organizaciones que gestionan la información de las tarjetas de crédito deben seguir las normas de seguridad de datos del sector de las tarjetas de pago:

- Cifrado de los datos del titular de la tarjeta tanto en reposo como en tránsito

- Protocolos seguros como SSL/TLS para todas las transferencias de archivos relacionadas con los pagos

- Evaluaciones de seguridad y pruebas de vulnerabilidad periódicas

- Acceso restringido a los datos del titular de la tarjeta cuando es necesario conocerlos

Estas normas protegen la información financiera durante el procesamiento de pagos y las operaciones de transferencia de archivos relacionadas.

SOX y FISMA

La Ley Sarbanes-Oxley exige que las empresas que cotizan en bolsa mantengan registros de auditoría exhaustivos para las transferencias de registros financieros, garantizando la transparencia en la información financiera. La Ley Federal de Gestión de la Seguridad de la Información rige las transferencias de datos de las agencias federales y exige controles de seguridad documentados y evaluaciones periódicas.

Estándares de seguridad esenciales para la transferencia de archivos de cumplimiento

Los sistemas modernos de transferencia de archivos de cumplimiento se basan en varios niveles de controles de seguridad para proteger la información confidencial.

Estándares de encriptación

Cifrado AES-256 sirve como base para proteger los datos en reposo y en tránsito. Este estándar de cifrado avanzado garantiza que, incluso si los ciberdelincuentes interceptan archivos durante la transferencia, los datos permanecen ilegibles sin las claves de descifrado adecuadas.

Las organizaciones deben implementar el cifrado en varios puntos:

- Cifrado a nivel de archivo antes de la transmisión

- Cifrado de la capa de transporte durante la transferencia

- Cifrado de almacenamiento para registros de auditoría y registros del sistema

Protocolos de comunicación segura

Hay varios protocolos que proporcionan el marco de seguridad para las transferencias de archivos compatibles: TLS 1.3 proporciona el estándar de comunicación segura más actual y reemplaza las versiones anteriores por vulnerabilidades conocidas. Además, FTPS mejora el FTP básico al agregar funciones de seguridad SSL/TLS, como la autenticación y el cifrado. SFTP cifra tanto las credenciales como los archivos transferidos, lo que lo hace más seguro que FTP y FTPS. OpenPGP proporciona un estándar seguro para las transferencias de correo electrónico y archivos mediante criptografía de clave pública. Las organizaciones deben revisar y actualizar periódicamente sus protocolos para hacer frente a las ciberamenazas emergentes.

TLS 1.3 proporciona el estándar de comunicación segura más actual y reemplaza las versiones anteriores por vulnerabilidades conocidas. Las organizaciones deben revisar y actualizar periódicamente sus protocolos para hacer frente a las ciberamenazas emergentes.

Autenticación y controles de acceso

Autenticación multifactorial reduce significativamente el riesgo de que usuarios no autorizados accedan a archivos confidenciales. Los sistemas de autenticación eficaces combinan: La MFA proporciona una capa adicional de seguridad al exigir a los usuarios que verifiquen su identidad mediante dos o más credenciales independientes.

- Algo que sabes (contraseñas)

- Algo que tienes (dispositivos móviles, fichas)

- Algo que eres (verificación biométrica)

Arquitectura de confianza cero valida cada solicitud de transferencia independientemente de la ubicación de la red, lo que garantiza una verificación continua en lugar de asumir la confianza basada en la posición de la red.

El control de acceso basado en roles (RBAC) limita los privilegios de transferencia de archivos en función de las responsabilidades laborales, implementando el principio de privilegios mínimos. Este enfoque garantiza que los empleados solo accedan a los archivos específicos necesarios para sus funciones laborales.

También es esencial restringir el acceso a los datos confidenciales de los registros de auditoría, de modo que solo un pequeño grupo de personal de confianza pueda ver o modificar estos registros para mantener su integridad y confidencialidad.

Colaboración y uso compartido de archivos

Las organizaciones modernas confían en el intercambio de archivos y la colaboración para impulsar la productividad y la innovación, pero estas actividades también pueden exponer los datos confidenciales a riesgos importantes si no se gestionan adecuadamente. Las filtraciones de datos y el acceso no autorizado son amenazas comunes cuando el intercambio de archivos carece de controles de seguridad sólidos. Para hacer frente a estos desafíos, las organizaciones recurren a soluciones seguras para compartir archivos que integren los controles de acceso, el cifrado y el registro de auditorías.

Al implementar plataformas seguras para compartir archivos, las empresas pueden permitir que los empleados, socios y clientes colaboren de manera eficiente mientras mantienen una supervisión estricta de los datos confidenciales. Los controles de acceso garantizan que solo los usuarios autorizados puedan ver o modificar archivos específicos, mientras que el registro de auditoría proporciona un registro detallado de todas las actividades de intercambio de archivos, lo que contribuye al cumplimiento y permite responder rápidamente a posibles incidentes de seguridad. Estas soluciones logran el equilibrio perfecto entre una colaboración fluida y una seguridad de datos sin concesiones.

Requisitos de auditoría y supervisión

El registro de auditoría completo constituye la columna vertebral de los sistemas de transferencia de archivos de cumplimiento. Las organizaciones deben recopilar información detallada sobre cada evento de transferencia de archivos para demostrar el cumplimiento durante las investigaciones reglamentarias.

Los registros de auditoría deben capturar toda la información relevante, como la actividad del usuario, las descripciones de los eventos y los metadatos, para respaldar las investigaciones forenses y de cumplimiento.

Elementos esenciales del registro de auditoría

Los registros de auditoría eficaces incluyen:

- Identificación del usuario y detalles de autenticación

- Marcas de tiempo para todas las actividades de transferencia de archivos

- Acceso a archivos permisos y modificaciones

- Acceso a datos patrones y comportamiento de los usuarios

- Registros del sistema desde los niveles del sistema operativo y de las aplicaciones

Monitorización en tiempo real

Los sistemas de supervisión automatizados detectan las infracciones de las políticas y los intentos de acceso no autorizado a medida que se producen. Estos sistemas analizan los datos de registro para identificar las actividades sospechosas de los usuarios y los posibles incidentes de seguridad. Las capacidades de monitoreo integrales permiten el seguimiento en tiempo real de los movimientos de archivos y la detección de intentos de acceso no autorizados. Los activadores de seguridad automatizados agilizan aún más la protección de datos durante las transferencias de archivos al iniciar respuestas inmediatas a las amenazas detectadas.

Las principales capacidades de monitoreo incluyen:

- Detección de patrones de acceso a archivos inusuales

- Alertas sobre intentos de autenticación fallidos

- Seguimiento de descargas y modificaciones de archivos

- Supervisión de los intentos de exfiltración de datos

Registros de auditoría inmutables

Las normas de cumplimiento suelen exigir registros de auditoría a prueba de manipulaciones. Los registros de auditoría inmutables evitan la manipulación de los registros y respaldan los procedimientos legales al mantener un registro permanente de todos los procesos de transferencia de archivos.

Las organizaciones deben implementar sistemas de administración centralizados que consoliden los registros de auditoría de múltiples fuentes, lo que facilita la generación de informes de cumplimiento y la respuesta a las investigaciones de seguridad.

Control de acceso y gobierno de datos

La gobernanza eficaz de los datos garantiza que la información confidencial reciba la protección adecuada durante todo su ciclo de vida.

Sistemas de control granular

Las plataformas modernas de transferencia de archivos gestionada proporcionan un control granular de los permisos de acceso a los archivos. Los administradores pueden especificar:

- Quién puede ver archivos específicos

- Límites de descarga para documentos confidenciales

- Fechas de caducidad de la información urgente

- Edición y uso compartido permisos para el trabajo colaborativo

Políticas de clasificación de datos

La clasificación automatizada de datos identifica y protege la información confidencial en función del análisis de contenido. Estos sistemas analizan los archivos en busca de:

- Información de salud protegida en entornos de atención médica

- Números de tarjetas de crédito y datos financieros

- Los identificadores personales están sujetos a las normas de privacidad

- Información empresarial patentada

Prevención de pérdida de datos

Los sistemas de prevención de pérdida de datos (DLP) analizan el contenido de los archivos antes de la transferencia y bloquean las transmisiones que contienen información prohibida. Estas herramientas ayudan a prevenir tanto la exposición accidental de datos como la exfiltración de datos malintencionada.

Los sistemas DLP se integran con los controles de seguridad existentes para brindar una protección integral en los servicios en la nube y los sistemas locales.

Transferencia de archivos gestionada (MFT) para el cumplimiento empresarial

Las soluciones de transferencia de archivos gestionada consolidan la gestión del cumplimiento en todos los entornos empresariales y proporcionan un control centralizado de todas las operaciones de transferencia de archivos. MFT garantiza el cumplimiento de normativas como HIPAA, GDPR, PCI DSS y GLBA, a la vez que proporciona seguridad, eficiencia y escalabilidad. MFT ofrece funciones de seguridad integrales, capacidades de cumplimiento normativo, automatización del flujo de trabajo, administración centralizada y escalabilidad.

Ventajas de la plataforma centralizada

Las plataformas MFT ofrecen varias ventajas para mantener el cumplimiento normativo:

- Punto de control único para todas las políticas de seguridad de transferencia de archivos

- Flujos de trabajo automáticos que hacen cumplir los requisitos de cumplimiento

- Capacidades de integración con la infraestructura de seguridad existente

- Arquitectura escalable que crece con las necesidades empresariales

Soluciones MFT basadas en la nube

Los servicios en la nube proporcionan servicios integrados funciones de cumplimiento para las principales normativas como HIPAA, GDPR y PCI DSS. Estas plataformas gestionan la complejidad técnica de mantener los estándares de seguridad y, al mismo tiempo, proporcionan eficiencia operativa.

Las principales funciones de MFT en la nube incluyen:

- Administración automática de actualizaciones de seguridad y parches

- Centros de datos globales para el cumplimiento internacional

- Recuperación ante desastres y continuidad empresarial integradas

- Integración con aplicaciones y servicios de nube populares

Flujos de trabajo automáticos

Las plataformas MFT utilizan flujos de trabajo automatizados para hacer cumplir las políticas de cumplimiento de manera uniforme en todas las transferencias de archivos. Estos flujos de trabajo pueden:

- Dirige los archivos confidenciales a través de los procesos de aprobación adecuados

- Aplica automáticamente los controles de acceso y cifrado

- Genere documentación de auditoría para los requisitos reglamentarios

- Enviar notificaciones de infracciones de políticas o eventos de seguridad

Transferencia híbrida de archivos

Las soluciones híbridas de transferencia de archivos ofrecen a las organizaciones la flexibilidad de usar múltiples protocolos y métodos de transferencia de archivos, lo que garantiza una transferencia de datos segura y eficiente en diversos entornos. Al combinar protocolos como el SFTP y la transferencia gestionada de archivos (MFT), las organizaciones pueden adaptar sus procesos de transferencia de archivos para cumplir con los requisitos de cumplimiento específicos, incluidos los estándares PCI DSS e HIPAA, al tiempo que optimizan el rendimiento y la escalabilidad.

Este enfoque permite a las empresas transferir datos confidenciales de forma segura independientemente del tamaño, el formato o el destino del archivo, integrándose perfectamente con los sistemas y flujos de trabajo existentes. Las soluciones híbridas de transferencia de archivos proporcionan la adaptabilidad necesaria para abordar las cambiantes amenazas de seguridad y las exigencias normativas, garantizando que los datos permanezcan protegidos y cumplan con las normas durante todo su ciclo de vida.

Transferencia de archivos Zero Trust

La transferencia de archivos Zero Trust representa un cambio de paradigma en la seguridad de los datos, ya que se basa en el principio de que no se debe confiar inherentemente en ningún usuario, dispositivo o sistema, independientemente de su ubicación dentro o fuera de la organización. Todos los procesos de transferencia de archivos se consideran potencialmente riesgosos y requieren una verificación continua de las identidades de los usuarios, la integridad de los dispositivos y los permisos de acceso.

Al implementar soluciones de transferencia de archivos Zero Trust, las organizaciones aplican estrictos controles de acceso, utilizan la autenticación multifactor y aplican medidas de seguridad avanzadas, como el cifrado y la supervisión en tiempo real. Este enfoque garantiza que solo las personas autorizadas puedan iniciar o completar las transferencias de archivos, lo que reduce significativamente el riesgo de violaciones de datos y de accesos no autorizados. La verificación continua y el control granular de cada paso del proceso de transferencia de archivos ayudan a las organizaciones a cumplir los requisitos reglamentarios, proteger los datos confidenciales y mantener los estándares más altos de seguridad de los datos.

Mejores prácticas para implementar la transferencia de archivos de cumplimiento

La implementación exitosa de la transferencia de archivos de cumplimiento requiere un enfoque sistemático que aborde los requisitos técnicos y operativos. Las auditorías de seguridad periódicas ayudan a garantizar que las medidas de seguridad de los datos estén actualizadas y cumplan con las normativas.

Evaluaciones de seguridad periódicas

Las organizaciones deben realizar evaluaciones trimestrales de sus procesos de transferencia de archivos para identificar las brechas de cumplimiento y las vulnerabilidades de seguridad. Estas evaluaciones deben cubrir:

- Controles técnicos como el cifrado y la autenticación

- Cumplimiento de procesos con requisitos reglamentarios

- Acceso de usuario revisiones y auditorías de permisos

- Cumplimiento de los proveedores para servicios de transferencia de archivos de terceros

Capacitación y concientización de los empleados

El error humano sigue siendo un factor de riesgo importante en la seguridad de los datos. Los programas de capacitación regulares deben educar a los empleados sobre: Educar a los empleados sobre las mejores prácticas de seguridad puede reducir el riesgo de ciberamenazas.

- Procedimientos de transferencia segura de archivos y herramientas aprobadas

- Reconocimiento y notificación de incidentes de seguridad

- Comprender las responsabilidades de cumplimiento de su función

- Seguir las políticas de manejo de datos para los datos de los clientes

Planificación de la respuesta a incidentes

Las organizaciones necesitan planes de respuesta a incidentes específicos para las infracciones de seguridad en la transferencia de archivos. Estos planes deben abordar:

- Contención inmediata procedimientos para detener las infracciones en curso

- Notificación de incumplimiento requisitos para las personas y los reguladores afectados

- Análisis forense para entender el alcance y el impacto

- Procedimientos de recuperación para restaurar las operaciones seguras

Implementación capacidades de respaldo también es esencial para protegerse contra la pérdida de datos y garantizar la continuidad del negocio durante los incidentes.

- Contención inmediata procedimientos para detener las infracciones en curso

- Notificación de incumplimiento requisitos para las personas y los reguladores afectados

- Análisis forense para entender el alcance y el impacto

- Procedimientos de recuperación para restaurar las operaciones seguras

Administración de proveedores

Al trabajar con proveedores externos para los servicios de transferencia de archivos, las organizaciones deben garantizar el cumplimiento de los proveedores mediante:

- Debida diligencia evaluaciones de las prácticas de seguridad de los proveedores

- Requisitos contractuales para estándares de cumplimiento y seguridad

- Monitorización continua del desempeño y el cumplimiento de los proveedores

- Revisiones periódicas de certificaciones de proveedores e informes de auditoría

Desafíos y soluciones comunes de cumplimiento

Las organizaciones se enfrentan a varios desafíos recurrentes a la hora de implementar sistemas de transferencia de archivos de conformidad.

Transferencias de datos transfronterizas

Las transferencias internacionales de datos requieren la comprensión de múltiples marcos regulatorios y la implementación de las salvaguardas adecuadas. Las soluciones incluyen:

- Localización de datos estrategias que mantienen los datos confidenciales dentro de regiones geográficas específicas

- Decisiones de adecuación y cláusulas contractuales estándar para el cumplimiento del RGPD

- Evaluaciones de impacto en la privacidad para escenarios de transferencias internacionales

Integración de sistemas heredados

Muchas organizaciones utilizan sistemas heredados que carecen de funciones de seguridad modernas. Abordar estos desafíos requiere:

- Soluciones de puerta de enlace segura que unen sistemas antiguos y nuevos

- Estrategias de migración gradual que mantienen el cumplimiento durante las transiciones

- Enfoques híbridos que aprovechan tanto la infraestructura antigua como la moderna

Preparación de la auditoría

Prepararse para las auditorías reglamentarias se vuelve mucho más fácil con los sistemas de documentación adecuados:

- Informes de cumplimiento automatizados que genera la documentación requerida

- Registros de auditoría centralizados que proporcionan una visibilidad completa de las actividades de transferencia de archivos

- Evaluaciones periódicas del cumplimiento que identifican y abordan las brechas antes de las auditorías

Administración de cuentas de usuario y permisos

A medida que las organizaciones crecen, la administración del acceso de los usuarios se vuelve cada vez más compleja. Las mejores prácticas incluyen:

- Revisiones de acceso periódicas para garantizar que los permisos sigan siendo apropiados

- Aprovisionamiento automatizado y desaprovisionamiento basado en sistemas de recursos humanos

- Acceso basado en funciones que se adapta a la estructura organizacional

Garantizar la máxima protección mediante la mejora continua

La transferencia de archivos de cumplimiento no es una implementación única, sino un proceso continuo que requiere atención y mejora continuas.

Mantenerse al día con los cambios normativos

Las regulaciones evolucionan constantemente, lo que exige que las organizaciones:

- Supervise las actualizaciones normativas que afectan a su oferta tecnológica

- Actualice las políticas y los procedimientos para abordar los nuevos requisitos

- Capacite al personal sobre los cambios en las normas de cumplimiento

- Revise y actualice periódicamente las medidas de seguridad técnicas

Aprovechamiento de los avances tecnológicos

Las nuevas tecnologías ofrecen oportunidades para mejorar las capacidades de transferencia de archivos de conformidad:

- Inteligencia artificial para la detección de anomalías en el comportamiento del usuario

- Cadena de bloques para registros de auditoría inmutables

- Cifrado avanzado métodos para una protección máxima

- Confianza cero principios para una seguridad integral

Las organizaciones que implementan sistemas sólidos de transferencia de archivos de cumplimiento se protegen de las sanciones reglamentarias y, al mismo tiempo, generan confianza con los clientes y socios. La inversión en sistemas y procesos adecuados rinde dividendos gracias a la reducción del riesgo, la mejora de la eficiencia operativa y un posicionamiento competitivo más sólido.

El éxito requiere combinar las plataformas tecnológicas adecuadas con una gobernanza, capacitación y monitoreo continuo adecuados. Las organizaciones que adoptan un enfoque integral para la transferencia de archivos de cumplimiento se posicionan para el éxito a largo plazo en un entorno digital cada vez más regulado.

Recuerde revisar periódicamente sus procesos de transferencia de archivos en función de los requisitos reglamentarios actuales y las mejores prácticas del sector. El cumplimiento es un proceso continuo, no un destino, y las organizaciones que lo traten como tal estarán en mejores condiciones para prosperar en un mundo basado en los datos.

Preguntas frecuentes (FAQ) sobre la transferencia de archivos de cumplimiento

¿Qué es la transferencia de archivos de cumplimiento?

La transferencia de archivos de cumplimiento se refiere al movimiento seguro de datos confidenciales entre organizaciones o sistemas, al tiempo que se cumplen los requisitos reglamentarios específicos. Implica implementar el cifrado, la autenticación, los controles de acceso y los registros de auditoría detallados para garantizar la integridad de los datos, la confidencialidad y el cumplimiento de las normas durante todo el proceso de transferencia de archivos.

¿Por qué es importante la transferencia de archivos de cumplimiento?

La transferencia de archivos de cumplimiento es crucial porque protege la información confidencial de las filtraciones de datos, el acceso no autorizado y las ciberamenazas. Ayuda a las organizaciones a cumplir los requisitos normativos, como la HIPAA, el RGPD y la PCI DSS, evitando costosas multas y daños a la reputación, al tiempo que garantiza la continuidad empresarial y la confianza de los clientes.

¿Cuáles son las medidas de seguridad clave en la transferencia de archivos de cumplimiento?

Las medidas de seguridad clave incluyen estándares de cifrado avanzados como AES-256, autenticación multifactor (MFA), controles de acceso basados en roles (RBAC), arquitectura de confianza cero, registro de auditoría integral y monitoreo en tiempo real. Estos controles funcionan en conjunto para restringir el acceso al personal autorizado, garantizar la confidencialidad de los datos y proporcionar registros detallados para las investigaciones de seguridad y las auditorías de cumplimiento.

¿Cómo contribuye la transferencia gestionada de archivos (MFT) a la conformidad?

Las plataformas de transferencia de archivos gestionadas centralizan y automatizan los procesos seguros de uso compartido de archivos, ofreciendo un control granular sobre el acceso a los archivos, flujos de trabajo automatizados que hacen cumplir las políticas de cumplimiento, integración con la infraestructura de seguridad existente y escalabilidad. Las soluciones MFT también proporcionan pistas de auditoría detalladas y respaldan el cumplimiento normativo con estándares como la HIPAA, el GDPR y el PCI DSS.

¿Qué tipos de archivos requieren la transferencia de archivos de conformidad?

Los archivos que contienen información confidencial, como información médica protegida (PHI), información de identificación personal (PII), datos de tarjetas de pago, registros financieros y datos comerciales exclusivos, requieren la transferencia de archivos de cumplimiento para garantizar que solo las personas autorizadas puedan transmitirlos de forma segura y acceder a ellos.

¿Cómo contribuyen los registros de auditoría al cumplimiento?

Los registros de auditoría capturan registros detallados de las actividades de los usuarios, el acceso a los archivos, las modificaciones y los eventos de transferencia. Proporcionan un registro inmutable que ayuda a las organizaciones a demostrar el cumplimiento de los requisitos normativos, investigar los incidentes de seguridad y respaldar los procedimientos legales al demostrar la validez e integridad de los procesos de transferencia de archivos.

¿Cuál es el papel de la arquitectura de confianza cero en la transferencia de archivos?

La arquitectura de confianza cero mejora la transferencia de archivos de cumplimiento al asumir que no hay confianza implícita para ningún usuario, dispositivo o sistema. Aplica la verificación continua, los estrictos controles de acceso y la microsegmentación para minimizar el riesgo de acceso no autorizado y de violaciones de datos durante las transferencias de archivos, en consonancia con las estrictas normas de protección de datos.

¿Con qué frecuencia deben las organizaciones revisar el cumplimiento de las transferencias de archivos?

Las organizaciones deben revisar y actualizar periódicamente sus políticas de transferencia de archivos, controles de seguridad y permisos de acceso, idealmente trimestralmente o cada vez que cambien los requisitos reglamentarios. La evaluación continua garantiza que los sistemas de transferencia de archivos de conformidad sigan siendo eficaces frente a las ciberamenazas y los estándares regulatorios en constante evolución.

¿Las soluciones de transferencia de archivos de cumplimiento se pueden integrar con los servicios en la nube?

Sí, las soluciones modernas de transferencia de archivos de cumplimiento a menudo se integran perfectamente con los servicios en la nube y proporcionan funciones seguras de transferencia de datos, cifrado de almacenamiento y cumplimiento adaptadas a normativas como HIPAA, GDPR y PCI DSS. Las plataformas de transferencia de archivos gestionada basadas en la nube también ofrecen escalabilidad, actualizaciones automatizadas y capacidades de recuperación ante desastres.

¿Cuáles son los desafíos comunes en la implementación de la transferencia de archivos de cumplimiento?

Los desafíos más comunes incluyen la gestión de las transferencias de datos transfronterizas con diferentes normativas, la integración de sistemas heredados que carecen de funciones de seguridad modernas, el mantenimiento de registros de auditoría exhaustivos y la gestión eficaz de las cuentas de usuario y los permisos. Abordar estos desafíos requiere una combinación de tecnología, políticas y monitoreo continuo.

¿Cómo pueden las organizaciones garantizar que los empleados cumplan con las políticas de transferencia de archivos?

Las organizaciones deben implementar programas regulares de capacitación y concientización de los empleados centrados en los procedimientos seguros de transferencia de archivos, el reconocimiento de las amenazas a la seguridad y la comprensión de las responsabilidades normativas. Cultivar una cultura consciente de la seguridad reduce los errores humanos y refuerza la protección general de los datos.

¿Qué sucede si una organización no cumple con las normas de transferencia de archivos?

El incumplimiento de las normas de transferencia de archivos puede dar lugar a sanciones severas, incluidas multas importantes (por ejemplo, multas del RGPD de hasta 20 millones de euros o el 4% de la facturación mundial), acciones legales, daños a la reputación y pérdida de la confianza de los clientes. El incumplimiento también aumenta el riesgo de filtraciones de datos e interrupciones operativas.

¿Cómo mejoran los activadores de seguridad automatizados la transferencia de archivos de cumplimiento?

Los activadores de seguridad automatizados detectan actividades sospechosas o infracciones de políticas durante las transferencias de archivos e inician acciones de protección inmediatas, como cifrar archivos, alertar a los administradores o bloquear el acceso no autorizado. Estos factores desencadenantes simplifican la administración de la seguridad y reducen el riesgo de exposición de los datos.

¿Cuál es la diferencia entre los registros de auditoría y los registros del sistema?

Los registros de auditoría documentan específicamente las actividades de los usuarios, el acceso a los archivos y los eventos relevantes para la seguridad para respaldar las investigaciones forenses y de cumplimiento. Los registros del sistema suelen registrar información operativa o relacionada con errores que se utiliza principalmente para la solución de problemas y el mantenimiento del sistema.

¿Cómo mejoran los controles de acceso granulares la seguridad de la transferencia de archivos?

Los controles de acceso granulares permiten a las organizaciones definir permisos precisos sobre quién puede ver, editar, descargar o compartir archivos específicos. Esto minimiza el riesgo de acceso no autorizado a los datos al garantizar que los usuarios solo tengan acceso a los archivos necesarios para sus funciones, lo que respalda el principio de privilegio mínimo.

¿Dónde puedo obtener más información sobre la implementación de soluciones de transferencia de archivos de conformidad?

Puede explorar las guías detalladas, los recursos de los proveedores y los sitios web reglamentarios para conocer las mejores prácticas sobre la transferencia de archivos de cumplimiento. Consultar con expertos en ciberseguridad o proveedores de transferencias gestionadas de archivos también puede ayudar a adaptar las soluciones a las necesidades normativas y operativas específicas de su organización.

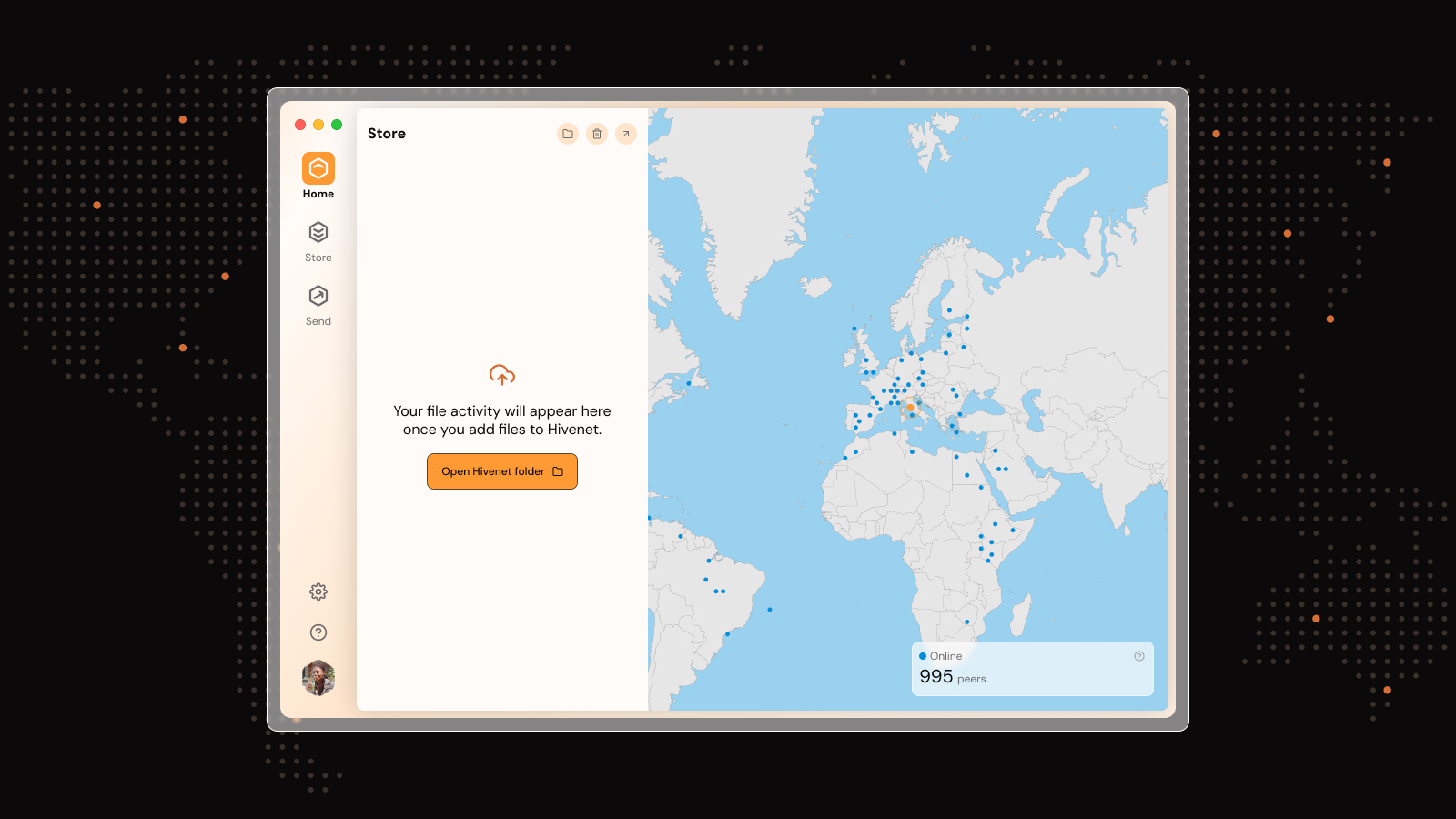

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.